To okazuje się być prostsze, niż mi się wydawało. Przykład, który będę przedstawiał jest najczęściej używanym – chodzi tutaj o wystawianie certyfikatów dla serwerów webowych. W poprzednich poradnikach pokazywałem jak to robić w oparciu o OpenSSL (wykorzystywałem tam Linux Subsystem for Windows), lecz tym razem pokażę jak to zrobić z poziomu MMC (Microsoft Management Console).

Generowanie CSR

CSR (Certificate Signing Request) jest po polsku dosłownie żądaniem podpisania certyfikatu. Aby wygenerować żądanie certyfikatu, musimy mieć klucz prywatny. MMC w ramach generowania MMC tworzy klucz prywatny dla danego CSR. Mając CSR możemy zlecić w urzędzie certyfikacji podpisanie certyfikatu. Następnie taki certyfikat należy zaimportować do miejsca, w którym generowaliśmy CSR. Kwestia klucza prywatnego, o której pisałem wcześniej jest kluczowa. Do prawidłowego działania serwera webowego potrzebujemy mieć:

- certyfikat serwera,

- certyfikat urzędu certyfikacji, który podpisał certyfikat (w przypadku, gdy urząd certyfikacji, który podpisał certyfikat nie jest głównym urzędem certyfikacji potrzebne są wszystkie nadrzędne certyfikaty podmiotu wystawiającego certyfikat) – taki certyfikat nazywa się łańcuchem (ang. chain),

- klucz prywatny użyty do wygenerowania żądania podpisania certyfikatu.

Stąd jeśli maszyna z Windowsem nie jest hostem, na którym będzie wykorzystywany certyfikat, dla którego generujemy CSR lub serwer nie jest w stanie korzystać z magazynu certyfikatów Windowsa (wydaje mi się, że nginx na Windowsie działa tak samo jak na Linuksie, czyli wymaga wskazania ścieżki do pliku certyfikatu serwera, łańcucha i klucza prywatnego, to byłby dobry przykład).

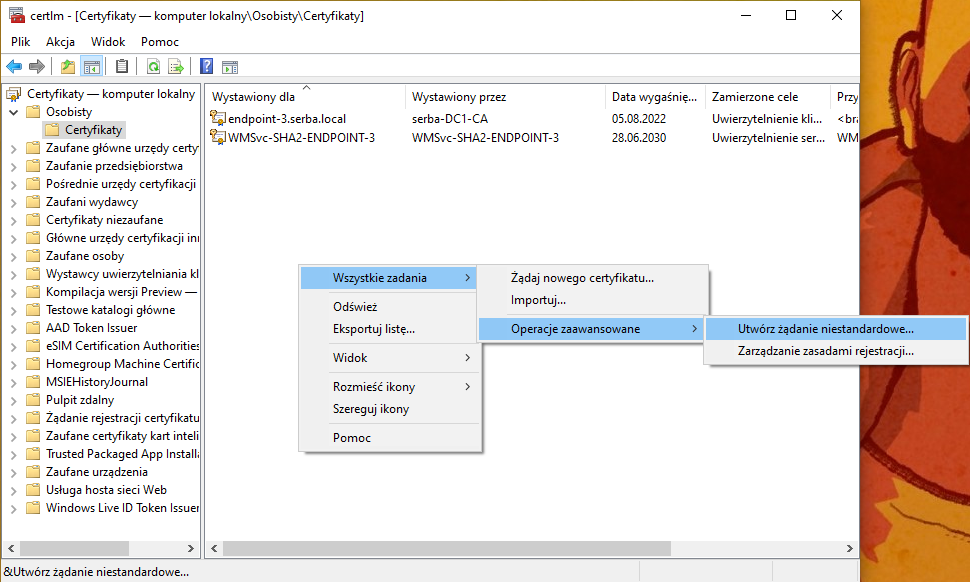

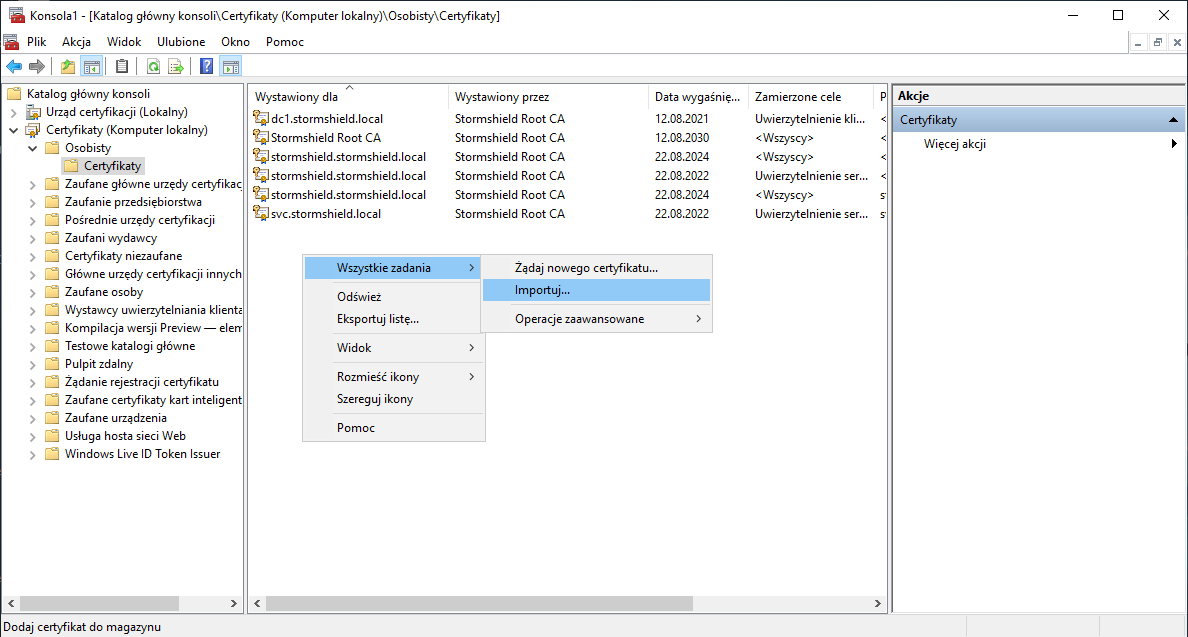

Zabawę zaczynamy od otworzenia Zarządzaj certyfikatami komputerów. Tam, w Certyfikaty – komputer lokalny > Osobisty > Certyfikaty klikamy PPM i wybieramy Wszystkie zadania > Operacje zaawansowane > Utwórz żądanie niestandardowe….

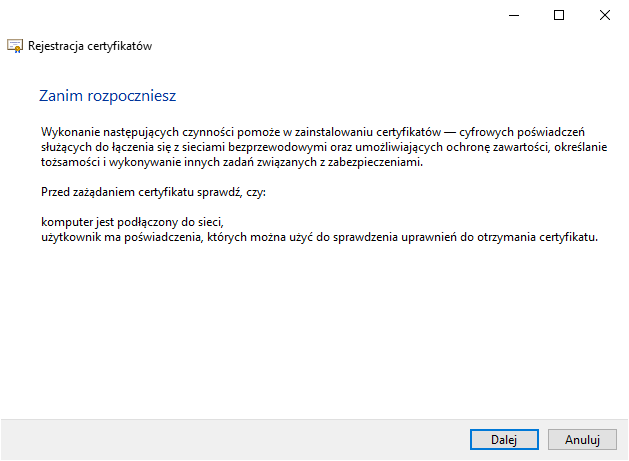

Dajemy Dalej.

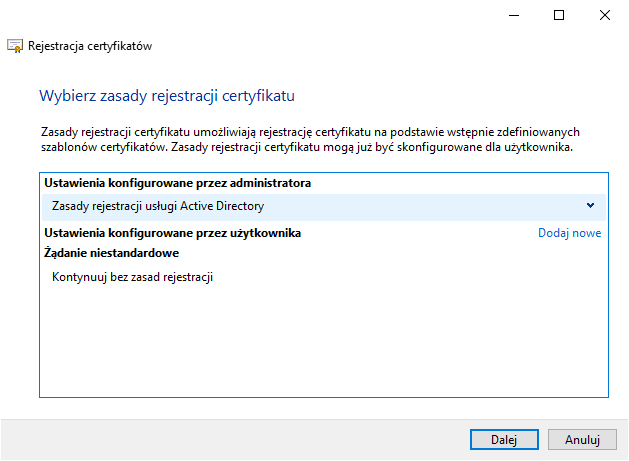

W tym menu opcje są dwie: jeśli mamy wdrożone AD CS (Active Directory Certificate Services) to możemy skorzystać z predefiniowanych szablonów z naszego urzędu certyfikacji. Jest to proste i przyjemne, ponieważ my musimy jedynie wypełnić szablon odpowiednimi danymi. Ten szablon ma po prostu uzupełnione parametry potrzebne dla certyfikatu, którego szablon wybierzemy. Ta opcja to Zasady rejestracji usługi Active Directory. W przypadku, gdy nie mamy AD CS lub po prostu chcemy ręcznie zdefiniować od zera parametry certyfikatu – możemy to zrobić poprzez opcję Kontynuuj bez zasad rejestracji. Po wyborze idziemy dalej.

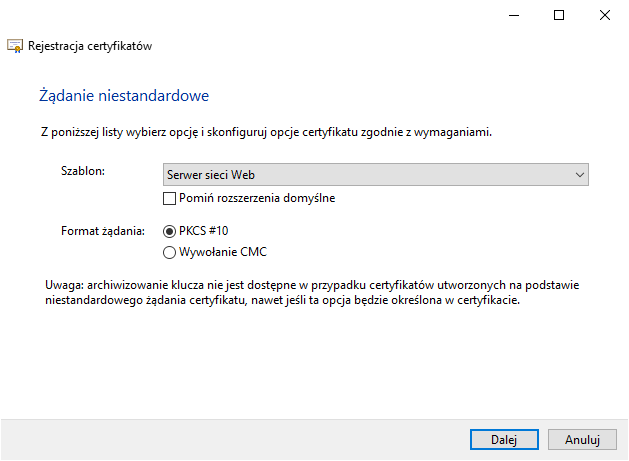

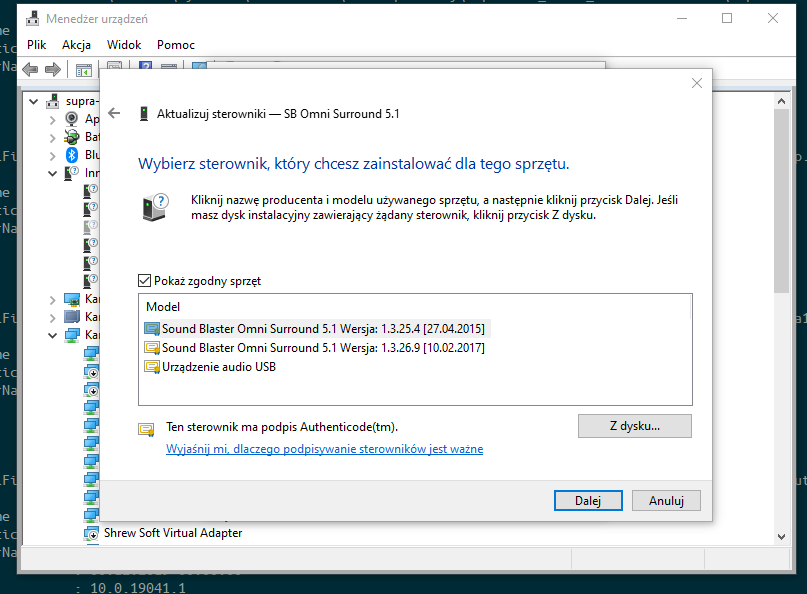

Następnie możemy wybrać szablon certyfikatu, który chcemy wykorzystać do tworzenia CSR. W naszym wypadku będzie to Serwer sieci Web. Format żądania można zostawić w formacie PKCS #10. Idziemy dalej.

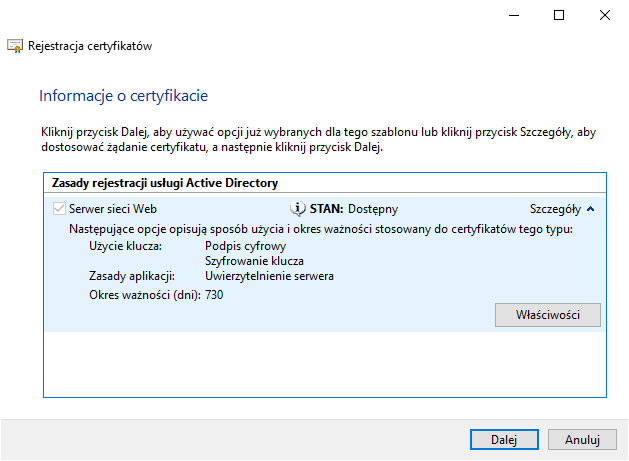

Następnie należy rozwinąć szczegóły zasad rejestracji i kliknąć Właściwości.

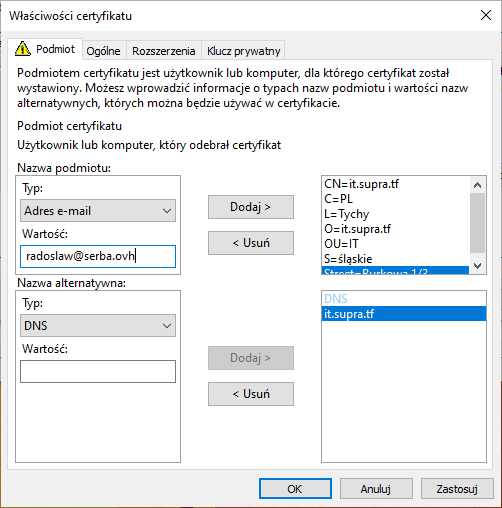

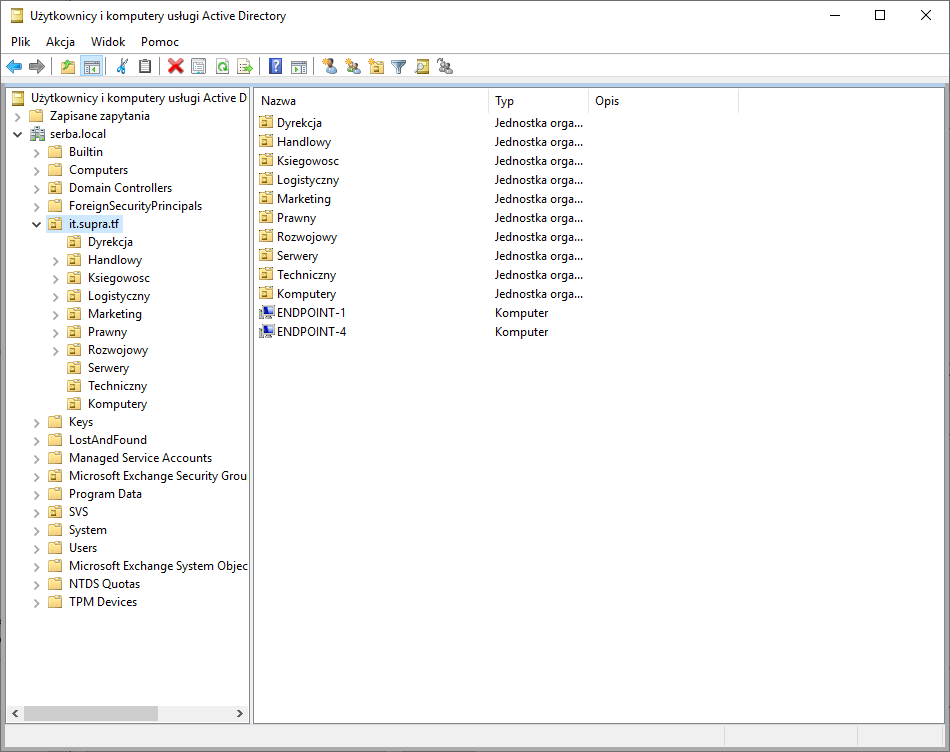

Następnie, w podmiocie musimy zdefiniować parametry, którymi ma się wyróżniać certyfikat. Najważniejsze parametry to nazwa pospolita (CN), Państwo (C), Miasto (L), Jednostka organizacyjna (OU), województwo/region (S), adres e-mail (E). Ponadto, należy zdefiniować nazwy alternatywne dla certyfikatu i najczęściej to będą nazwy DNS. W przypadku poniżej mam zdefiniowaną tylko 1 nazwę DNS: it.supra.tf wraz ze zdefiniowanymi parametrami podmiotu, którego reprezentuje ten certyfikat.

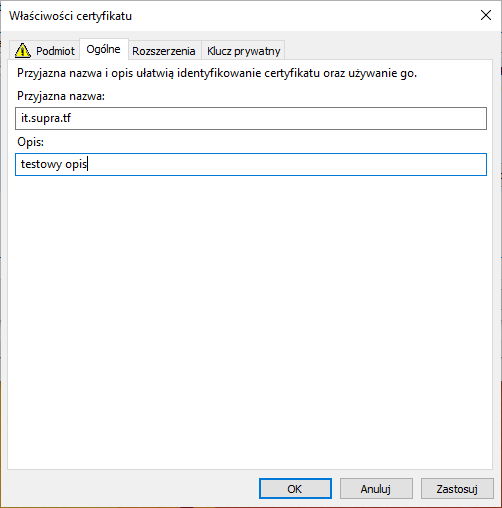

Następnie w karcie Ogólne powinniśmy zdefiniować przyjazną nazwę, powinna być taka sama jak nazwa pospolita.

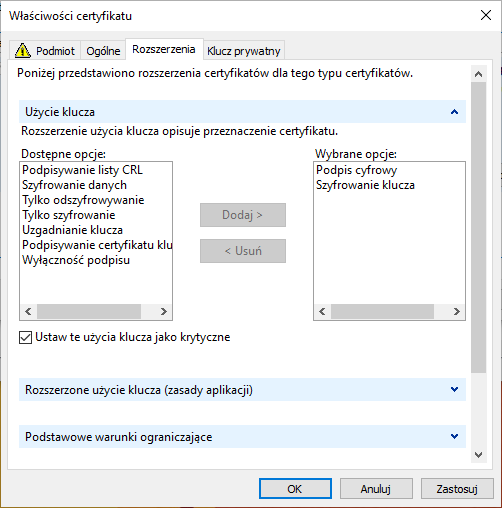

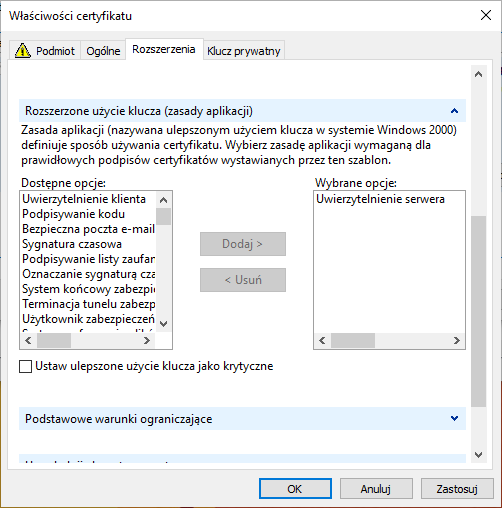

Rozszerzeń nie musimy edytować – w przypadku opcji, którą wybrałem tutaj wszystko jest zdefiniowane, lecz pokażę jak powinien być zdefiniowany certyfikat dla serwera webowego. Gdybyśmy jednak zdecydowali się definiować wszystkie parametry rozszerzeń ręcznie, musimy mieć takie opcje zdefiniowane:

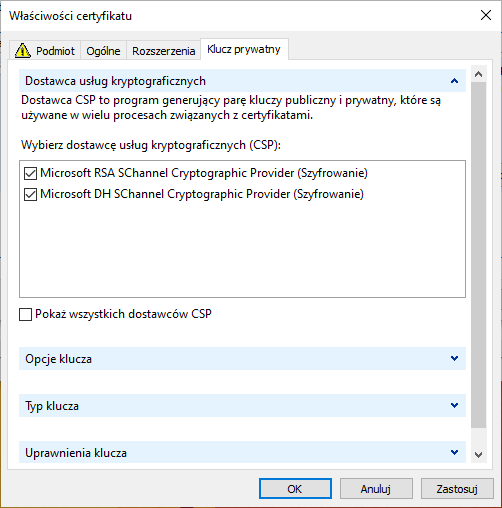

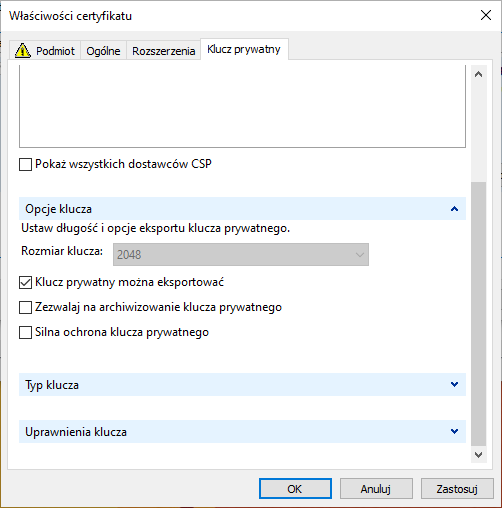

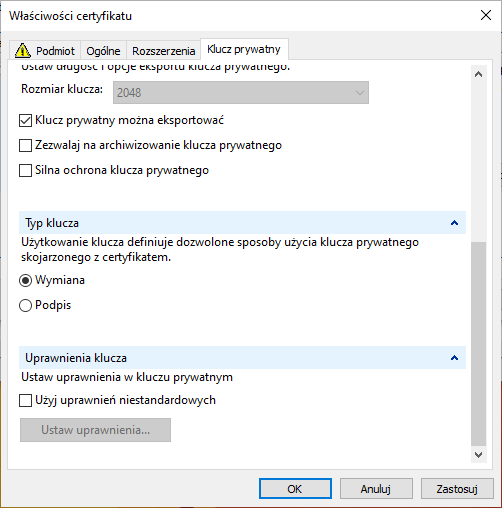

Na końcu, w ustawieniach klucza prywatnego musimy wybrać rozmiar klucza. W większości przypadków to będzie 2048 (z faktu, że wybrałem szablon z urzędu, długość klucza jest z góry narzucona). Tutaj też powinno się zaznaczyć opcję Klucz prywatny można eksportować po to, by móc po zaimportowaniu certyfikatu do MMC jakoś go wyeksportować z kluczem prywatnym do dalszego użycia.

Tutaj akurat pole jest wypełnione poprawnie, ale w przypadku typu klucza powinien być zdefiniowany typ Wymiana.

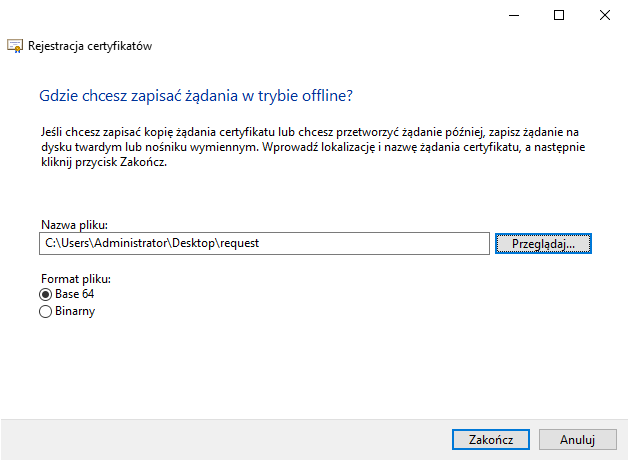

Mając to możemy zapisać plik i najlepiej to zrobić w formacie Base 64, bo możemy wykorzystać taki certyfikat zarówno w przystawce certification authority jak i w serwisie webowym do podpisywania certyfikatów.

Teraz możemy podpisać certyfikat.

Podpisywanie certyfikatu przez serwis webowy

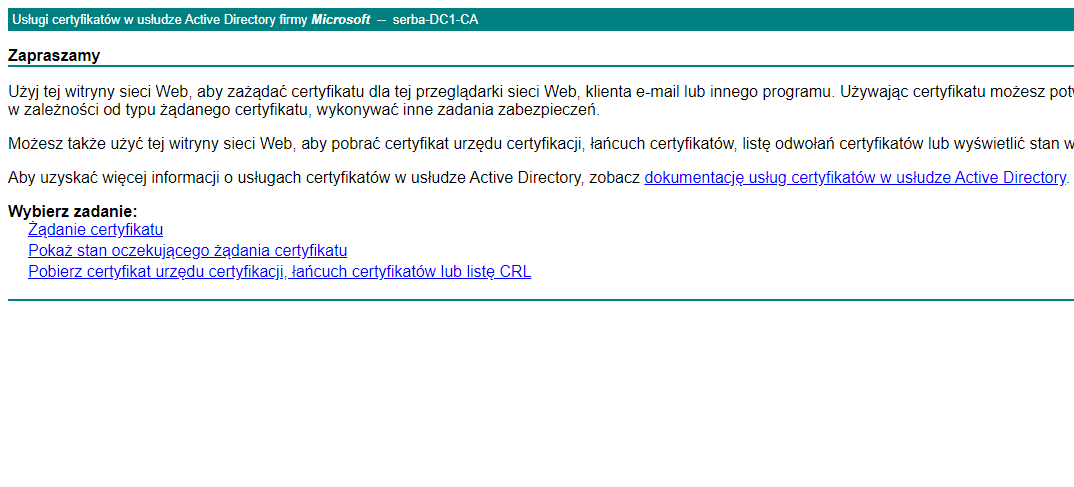

Jeśli mamy zainstalowaną rolę Rejestracja w sieci Web dla urzędu certyfikacji, możemy połączyć się z usługą webową w celu podpisania certyfikatu przez adres http://<fqdn-ca>/certsrv, w moim przypadku http://dc1.serba.local/certsrv. Aby podpisać certyfikat, musimy zalogować się na konto uprawnione do wystawiania certyfikatów. Na pewno takim kontem będzie konto Administrator. Na początku należy wybrać Żądanie certyfikatu.

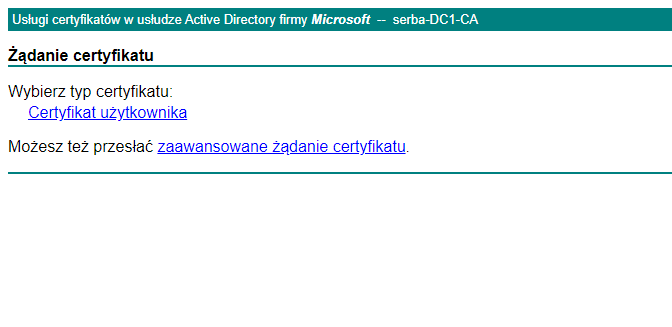

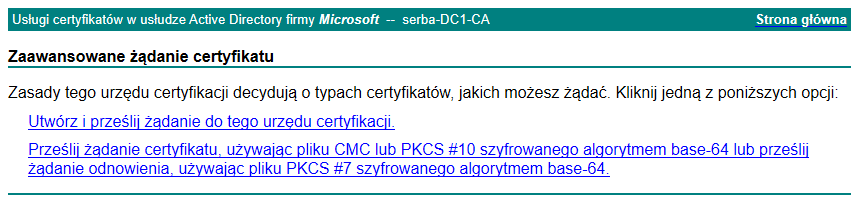

Następnie należy wybrać zaawansowane żądanie certyfikatu.

Zamiast tego menu może być czasami takie:

Wybieramy opcję Prześlij żądanie certyfikatu, używając pliku CMC lub PKCS #10 szyfrowanego algorytmem base-64 lub prześlij żądanie odnowienia, używając pliku PKCS #7 szyfrowanego algorytmem base-64.

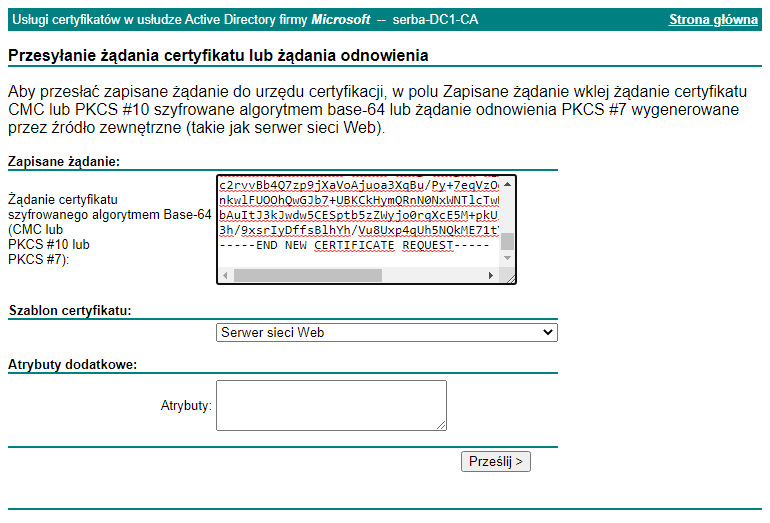

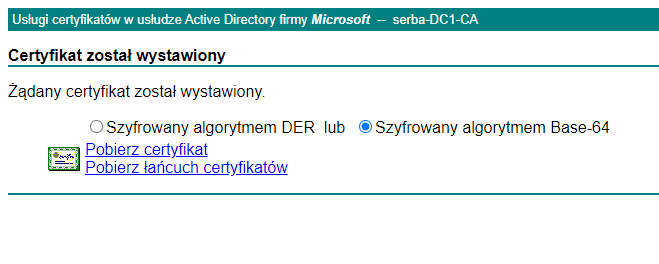

Następnie należy wkleić zawartość CSR (to jest plik tekstowy, można go otworzyć dowolnym edytorem tekstu) do pola Zapisane żądanie i wybieramy Szablon certyfikatu – Serwer sieci Web. Po tym przechodzimy dalej i zapisujemy certyfikat w formacie Base-64.

Ta opcja jest super, bo po prostu działa łatwo i szybko. Poza tym ta opcja jest dobra jeśli korzystamy z klucza prywatnego oraz CSR tworzonych w OpenSSL. Co jeśli nie możemy z takiej stronki skorzystać (np. nie możemy postawić serwera webowego na hoście, na którym jest urząd certyfikacji, bo na nim coś pracuje na porcie 80/443)? Wtedy możemy skorzystać z podstawki MMC.

Podpisywanie certyfikatu przez przystawkę w MMC

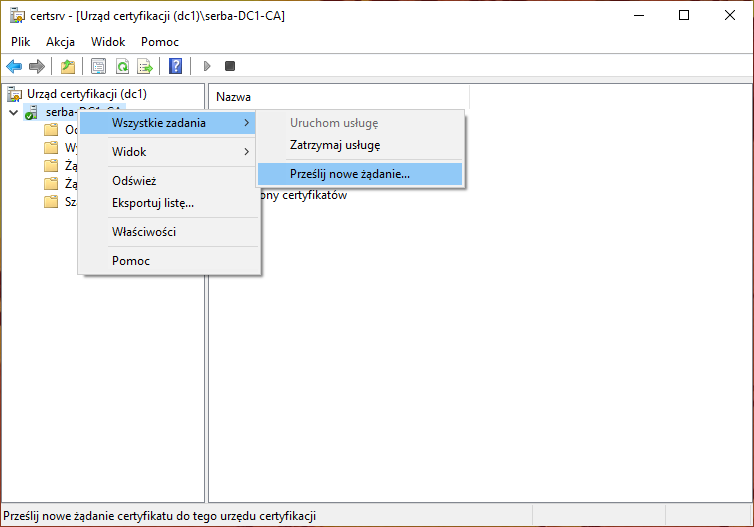

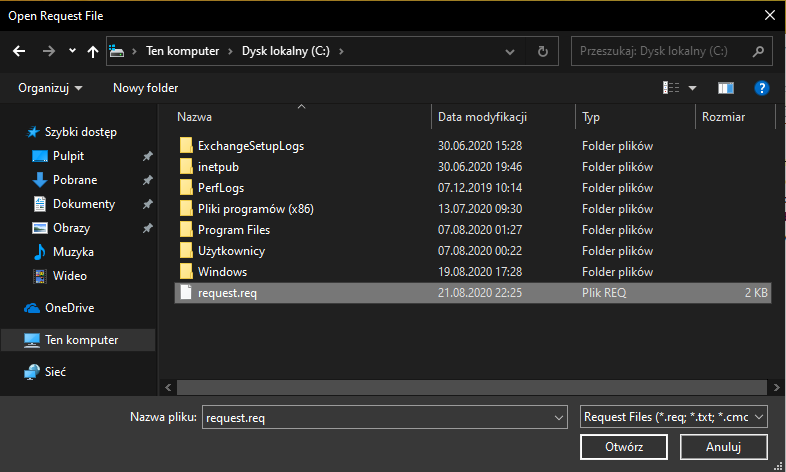

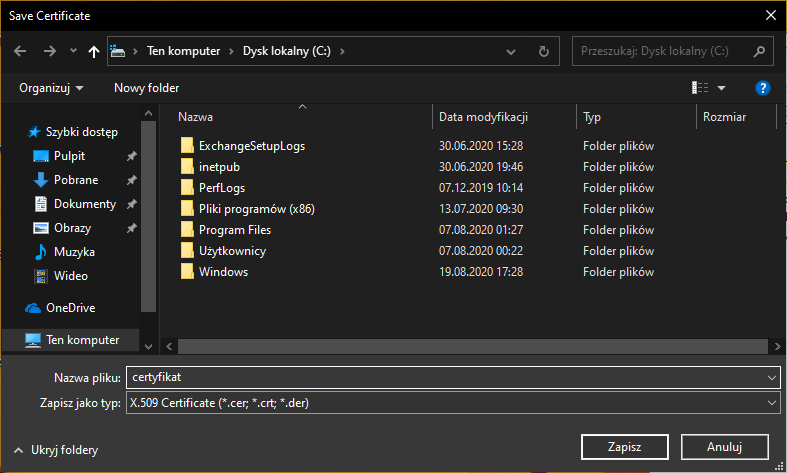

To jest dosyć proste – otwieramy przystawkę, klikamy na nasz urząd certyfikacji PPM i wybieramy Wszystkie zadania > Prześlij nowe żądanie…, a następnie wskazujemy plik CSR.

Jeśli wszystko jest w porządku (w moim przypadku tak jest, od razu pojawi się okienko do zapisania certyfikatu.

W ten sposób mamy podpisany certyfikat.

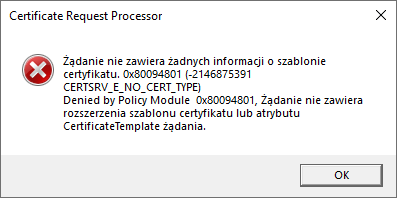

Stworzyłem CSR przez OpenSSL, lecz nie mogę podpisać certyfikatu przez MMC, dlaczego? Nie mam stronki do podpisywania certyfikatów.

To dlatego, bo CSR nie zawiera przeznaczenia certyfikatu, czyli do czego on jest. Przynajmniej tak jest najczęściej i tak było w moim przypadku. Rozwiązanie jest takie, by wykonać podpisanie certyfikatu przez Wiersz poleceń z uprawnieniami administratora. Polecenie jest następujące:

certreq -Submit -Attrib "CertificateTemplate:WebServer" -Config "<fqdn-ca>\<nazwa-ca>" nasz-plik.csr

W moim przypadku byłoby to:

certreq -Submit -Attrib "CertificateTemplate:WebServer" -Config "dc1.serba.local\serba-DC1-CA" nasz-plik.csr

W parametrze -Attrib określa się szablon certyfikatu poprzez distinguished name szablonu, nie przez nazwę przyjazną szablonu. Ten przykład jest dla serwera sieci Web. Ten przykład zakłada, że jesteśmy w katalogu, który zawiera nasz-plik.csr. Po wykonaniu polecenia jeśli wszystko jest okej, otworzy nam się okienko, w którym możemy zapisać podpisany certyfikat.

Importowanie podpisanego certyfikatu

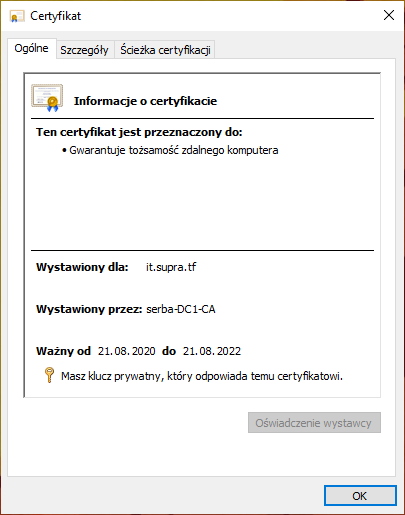

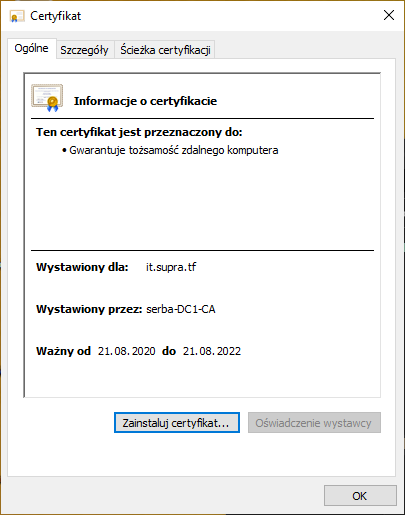

W obu przypadkach certyfikat, który otrzymamy mniej więcej wygląda tak:

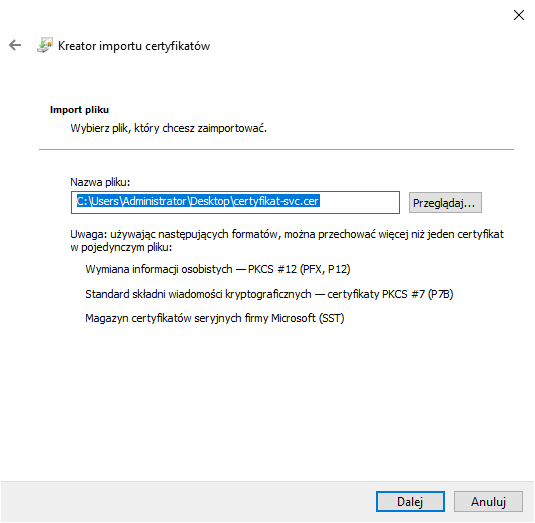

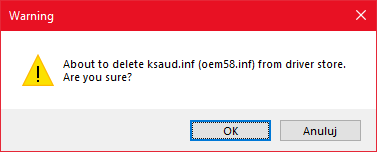

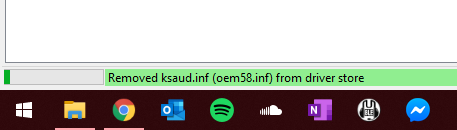

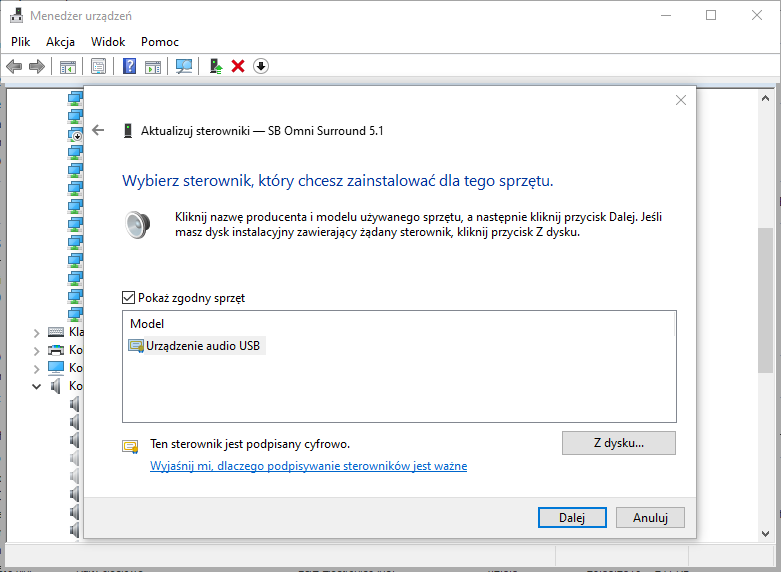

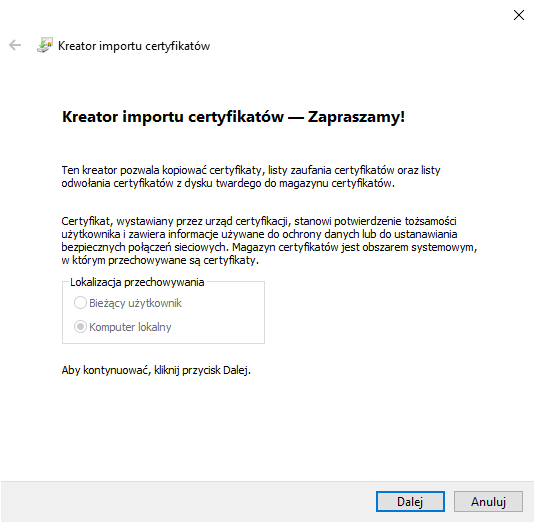

Aby go importować, należy na komputerze, na którym generowaliśmy CSR go zainstalować poprzez Zainstaluj certyfikat… lub importując certyfikat będąc w osobistym magazynie certyfikatów komputera (skorzystałem z tej opcji):

Następnie należy iść dalej.

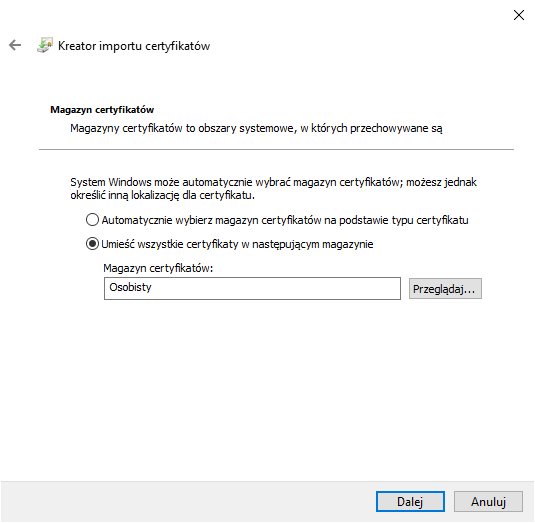

Znowu dalej.

Znowu dalej. Właśnie tam ma certyfikat trafić.

I to tyle, na koniec trzeba zamknąć kreator klikając Zakończ.

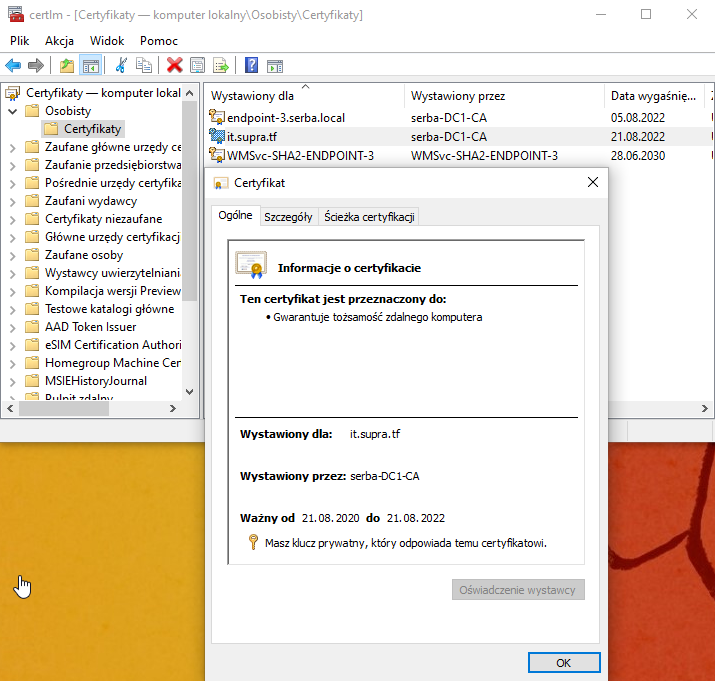

Po wejściu w certyfikaty komputerów tym razem mamy już podpisany certyfikat w certyfikatach osobistych (widać, że ma klucz prywatny!):

Po tym możemy go wyeksportować, by go gdzieś indziej wykorzystać.

Eksport certyfikatu w celu dalszego użycia

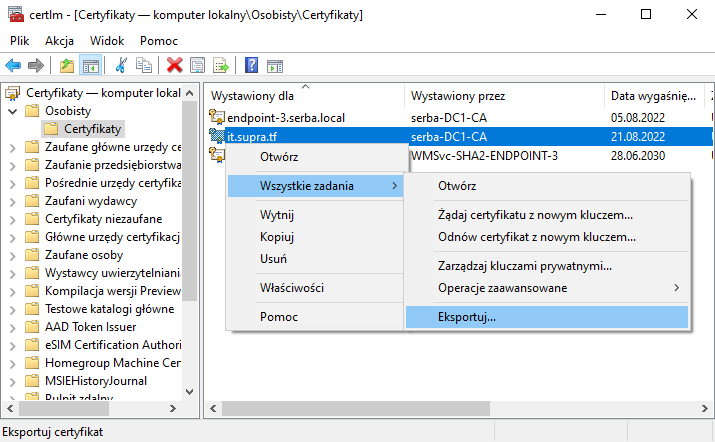

Zaczynamy klikając prawym na certyfikat, następnie Wszystkie zadania > Eksportuj….

Klikamy dalej.

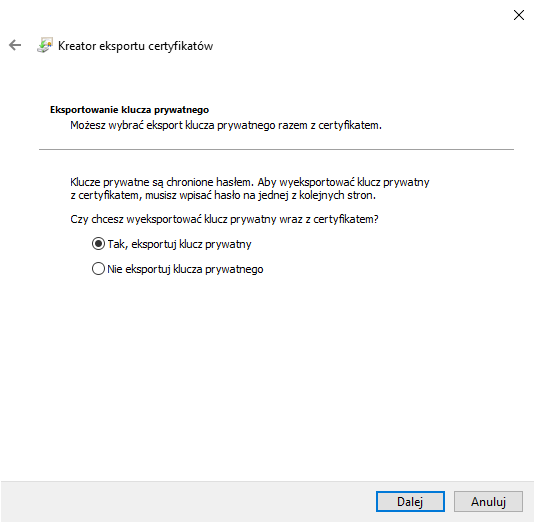

Następnie wybieramy opcję Tak, eksportuj klucz prywatny.

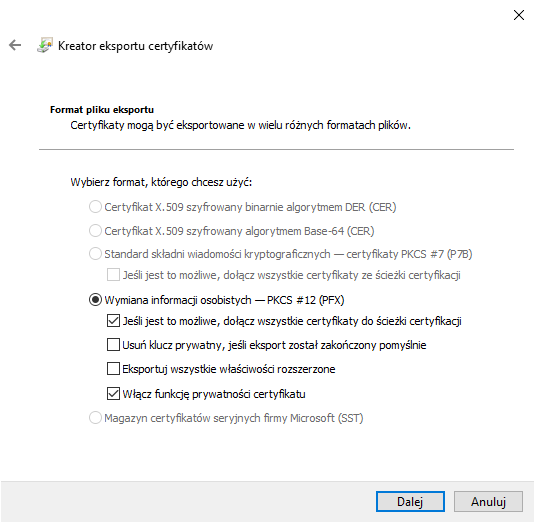

Tutaj pozostawiamy takie opcje, jakie są.

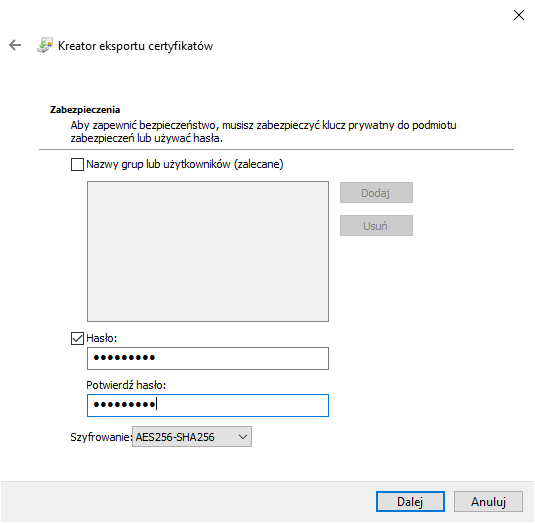

Następnie należy zaznaczyć opcję Hasło oraz wpisać hasło dwukrotnie w pola. Ponadto zalecam wybrać szyfrowanie AES256-SHA256. Po tym idziemy dalej.

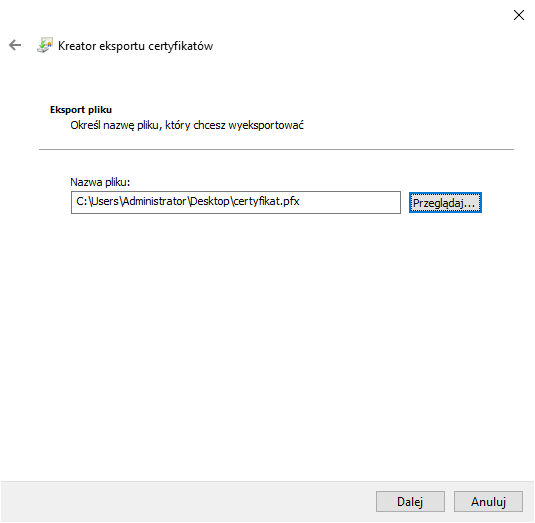

Na końcu musimy zapisać plik certyfikatu.

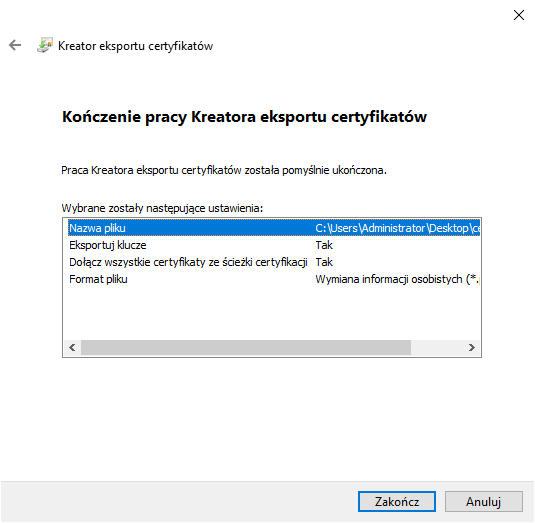

Pod koniec mamy podsumowanie, klikamy Zakończ i cieszymy się wyeksportowanym certyfikatem.

Mamy certyfikat, ale co możemy z nim dalej zrobić?

Zaimportować. 😊 Tak na poważnie – to zależy od tego, do czego chcemy ten certyfikat zaimportować, bo nie każdy serwer WWW akceptuje certyfikaty w formacie PKCS #12 (PFX). W większości przypadków będziemy musieli z tego certyfikatu wyeksportować plik certyfikatu i klucza prywatnego i z tym pomoże nam OpenSSL. Możemy z niego w Windowsie korzystać instalując binarki OpenSSL lub korzystają na Windowsie 10 z Linux Subsystem for Windows. Przyzwyczaiłem się do tego drugiego rozwiązania, ale droga naprawdę w tym przypadku nie ma znaczenia. Mając plik certyfikat.pfx rozwiązanie jest następujące:

Eksport klucza prywatnego:

openssl pkcs12 -in certyfikat.pfx -nocerts -out key.pem -nodes

Enter Import Password:

Eksport certyfikatu:

openssl pkcs12 -in certyfikat.pfx -nokeys -out cert.pem -nodes

Enter Import Password:

Z faktu, że plik PFX był zabezpieczony hasłem, musiałem je podać. W innym wypadku nie ma takiego pytania i po prostu to, co nas interesuje jest eksportowane. Hasło z klucza prywatnego jest usunięte, lecz w pliku jest nagłówek:

Bag Attributes

Microsoft Local Key set: <No Values>

localKeyID: 01 00 00 00

Microsoft CSP Name: Microsoft RSA SChannel Cryptographic Provider

friendlyName: te-WebServer-fbedaf0e-62a3-4c9e-baa1-bfc85280d441

Key Attributes

X509v3 Key Usage: 10

Jest on niepotrzebny w przypadku linuksowych usług. Nie wiem jak wygląda to z tymi dotyczącymi Windowsa.

Jestem konsolowcem, nie lubię GUI i lubię robić wiele rzeczy szybko za jednym zamachem, jak zrobić wszystko z konsoli?

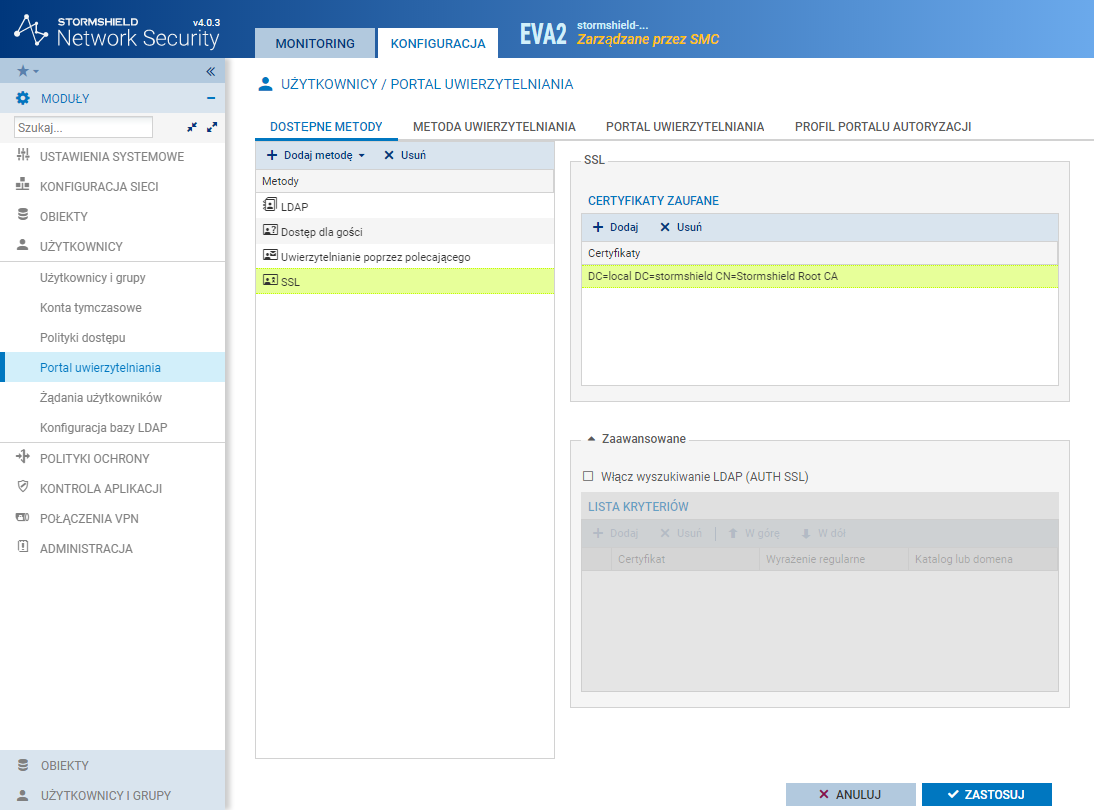

W takiej sytuacji można skorzystać z narzędzia certreq w Windowsie, które działa mniej więcej tak samo jak to, co robiliśmy wyżej przez GUI. Na początku, by ułatwić sobie pracę powinniśmy mieć szablon, który umożliwi nam łatwe określenie certyfikatu (tutaj przykład dla innego certyfikatu, nazwa to stormshield.stormshield.local i CA to Stormshield Root CA):

[Version]

Signature="$Windows NT$"

[NewRequest]

;w tym polu określamy dane certyfikatu

Subject = "C=PL, O=it.supra.tf, CN=stormshield.stormshield.local, L=Tychy, S=śląskie, E=radoslaw@serba.ovh, OU=IT"

KeySpec = 1

KeyLength = 2048

;klucz jest eksportowalny

Exportable = TRUE

MachineKeySet = TRUE

SMIME = False

PrivateKeyArchive = FALSE

UserProtected = FALSE

UseExistingKeySet = FALSE

KeySpec = AT_KEYEXCHANGE

ProviderName = "Microsoft RSA SChannel Cryptographic Provider"

ProviderType = 12

RequestType = PKCS10

KeyUsage = 0xa0

HashAlgorithm = SHA256

;to jest opcjonalne, ale możemy wcześniej zdefiniować nazwę szablonu, który mamy w urzędzie certyfikacji tak samo jak w kreatorze w GUI

[RequestAttributes]

CertificateTemplate=WebServer

;to jest obowiązkowe - musimy określić do czego będzie służył ten certyfikat

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1 ; Server Authentication

;to jest opcjonalne, ale jeśli nie chcemy mieć w Chrome błędów certyfikatu to uznałbym to jako obowiązkowe, dzięki temu możemy określić jakie adresy w przeglądarce są akceptowalne dla tego certyfikatu

[Extensions]

2.5.29.17 = "{text}"

_continue_ = "DNS=stormshield.stormshield.local"

_continue_ = "IPAddress=192.168.40.1&"

Mając taki szablon zapisany w pliku (w moim przypadku w config-csr.txt) można utworzyć CSR za pomocą polecenia:

PS C:\Users\Administrator\Desktop> certreq.exe -new .\config-csr.txt .\request.csr

Zasady rejestracji usługi Active Directory

{FA379C50-2A4F-409A-8F9E-B714B9E69E35}

ldap:

CertReq: Request Created

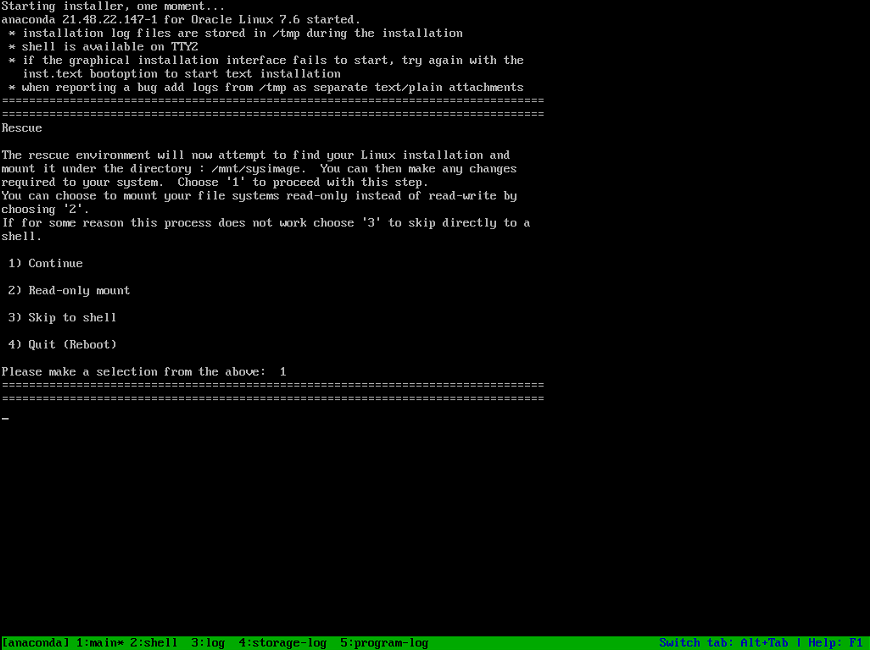

Następnie na serwerze, gdzie jest urząd certyfikacji taki certyfikat podpisujemy:

PS C:\Users\Administrator\Desktop> certreq -Submit -Config "dc1.stormshield.local\Stormshield Root CA" .\request.csr

RequestId: 6

RequestId: "6"

Certificate retrieved(Issued) Issued

Potem na hoście, z którego generowaliśmy CSR importujemy certyfikat:

PS C:\Users\Administrator\Desktop> certreq -accept .\certyfikat.cer

Installed Certificate:

Serial Number: 5f0000000671797c1d3d008ff8000000000006

Subject: E=radoslaw@serba.ovh, CN=stormshield.stormshield.local, OU=IT, O=it.supra.tf, L=Tychy, S=śląskie, C=PL (Nazwa DNS=stormshield.stormshield.local, Adres IP=192.168.40.1)

NotBefore: 22.08.2020 12:25

NotAfter: 22.08.2022 12:25

Thumbprint: 6bfaa5aee37a34593dad1f034f25514a3497ea58

Na końcu musimy sobie ten certyfikat znaleźć i możemy go wyeksportować w formacie PFX. Szukamy certyfikatu za pomocą polecenia:

Get-ChildItem -Path cert:\localMachine\my

PSParentPath: Microsoft.PowerShell.Security\Certificate::localMachine\my

Thumbprint Subject

---------- -------

D13B5A05111E4FCE19CB400E2C425E9B763D7337 CN=dc1.stormshield.local

6BFAA5AEE37A34593DAD1F034F25514A3497EA58 E=radoslaw@serba.ovh, CN=stormshield.stormshield.local, OU=IT, O=it.supra.tf, L=Tychy, S=śląskie, C=PL

1D6B16F9C60871F370574B2830EAC15276E9528E CN=Stormshield Root CA, DC=stormshield, DC=local

Tutaj możemy zobaczyć, że certyfikat, który nas interesuje ma odcisk palca 6BFAA5AEE37A34593DAD1F034F25514A3497EA58. Dopisujemy go do ścieżki w Get-ChildItem, dzięki czemu wyszukanie obiektu wskazuje na 1 obiekt:

PS C:\Users\Administrator\Desktop> Get-ChildItem -Path cert:\localMachine\my\6BFAA5AEE37A34593DAD1F034F25514A3497EA58

PSParentPath: Microsoft.PowerShell.Security\Certificate::localMachine\my

Thumbprint Subject

---------- -------

6BFAA5AEE37A34593DAD1F034F25514A3497EA58 E=radoslaw@serba.ovh, CN=stormshield.stormshield.local, OU=IT, O=it.supra.tf, L=Tychy, S=śląskie, C=PL

Teraz taki obiekt należy przypisać do zmiennej. Od razu można przygotować sobie hasło do eksportu certyfikatu, które będzie potrzebne:

$certificate = Get-ChildItem -Path cert:\localMachine\my\6BFAA5AEE37A34593DAD1F034F25514A3497EA58

$mypwd = ConvertTo-SecureString -String "Zaq12wsx!" -Force -AsPlainText

I ostatecznie możemy wyeksportować certyfikat:

PS C:\Users\Administrator\Desktop> Export-PfxCertificate -CryptoAlgorithmOption AES256_SHA256 -ChainOption BuildChain -Password $mypwd -Cert $certificate -FilePath ./certyfikat.pfx

Directory: C:\Users\Administrator\Desktop

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a---- 22.08.2020 12:46 4636 certyfikat.pfx

Certyfikaty wystawiają mi się na krótko (1-2 lata), jak to zmienić?

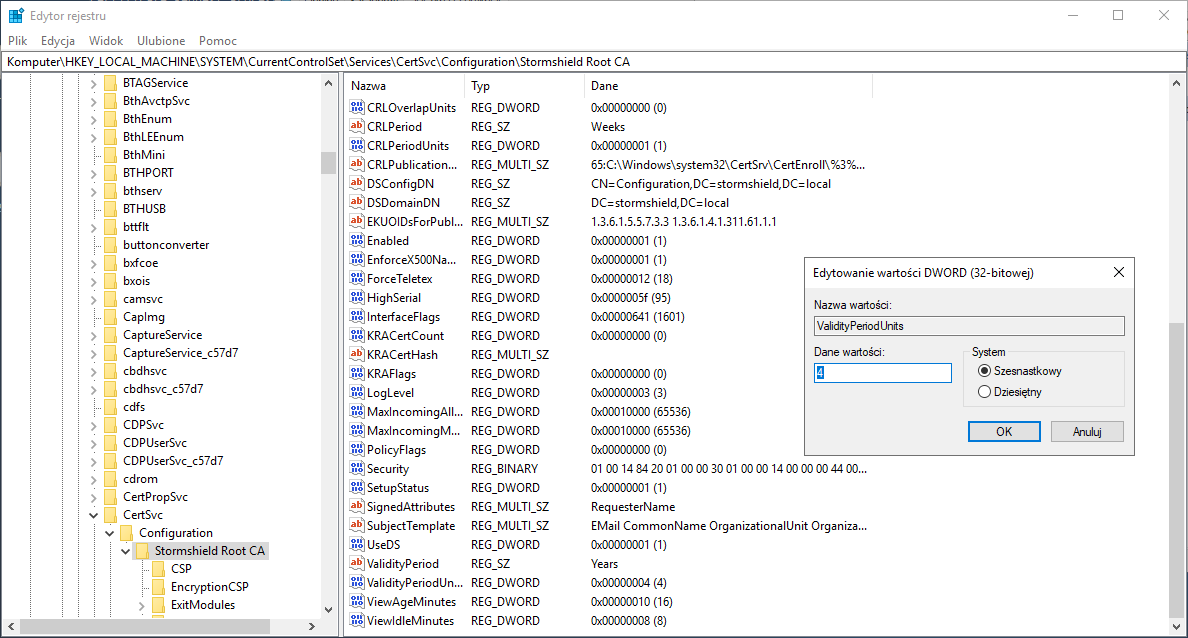

Należy w rejestrze zmienić w gałęzi HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\Stormshield Root CA zmienić klucz ValidityPeriodUnits na większą wartość, lecz ta nie może być większa od okresu, na które jest wystawiony certyfikat dla CA (domyślnie 5 lat), dlatego ja ustawiłem 4. Po zapisaniu zmian należy zrestartować serwer i po tym można wystawiać certyfikaty na 4 lata.

Dobre reflinki do robienia fajnych rzeczy z konsoli w tym temacie:

- https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/certreq_1

- https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff625722(v=ws.10)?redirectedfrom=MSDN

- https://docs.microsoft.com/en-us/powershell/module/pkiclient/export-pfxcertificate?view=win10-ps