EAP-TLS jest najbezpieczniejszą metodą uwierzytelniania w sieciach komputerowych i niedawno miałem okazję takie rozwiązanie wdrożyć. Metoda ta jest oparta na certyfikatach i zakłada dwustronną weryfikację certyfikatów, czyli klient sprawdza certyfikat serwera RADIUS oraz serwer RADIUS sprawdza certyfikat klienta (wygenerowanego dla komputera lub użytkownika). Ta metoda nie wymaga żadnych haseł, więc jest najwygodniejszą metodą i najbezpieczniejszą (gdzie np. PEAP-MSCHAPv2 wykorzystuje szyfrowanie MD4 (złamane w 1995), czy EAP-TTLS/PAP nie szyfruje poświadczeń w ogóle). Minusem EAP-TLS jest wymóg posiadania urzędu certyfikacji i wdrożenia certyfikatów na serwery RADIUS oraz wszystkie urządzenia końcowe, które mają podpinać się do sieci Wi-Fi. To nie jest jednak tak trudne, jak mogłoby się wydawać. Ponadto, po wdrożeniu certyfikatów można je użyć w innym celu, na przykład do uwierzytelnienia w sieci przewodowej czy w ramach VPN (np. SSTP czy IKEv2). Róznice we wdrożeniu 802.1x dla sieci przewodowej są niewielkie i postaram się o nich wspomnieć w trakcie.

Poniżej postaram się opisać kroki potrzebne do wdrożenia certyfikatów dla użytkowników i komputerów.

W skrócie należy:

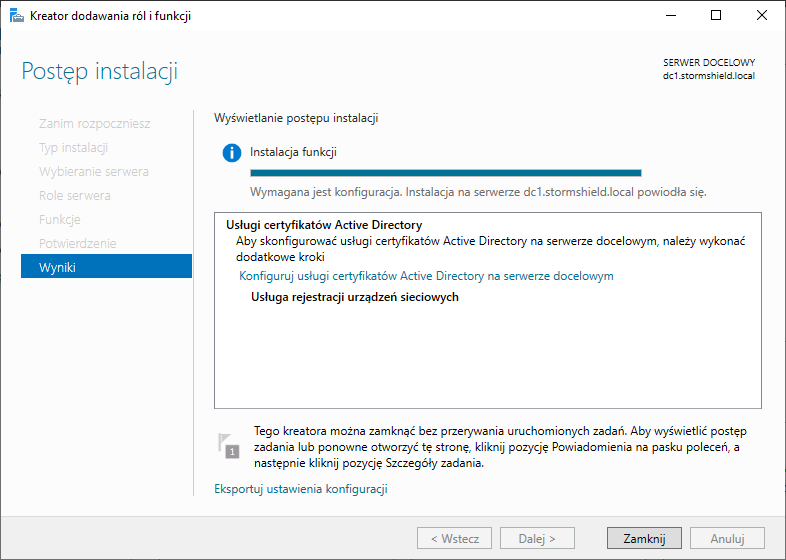

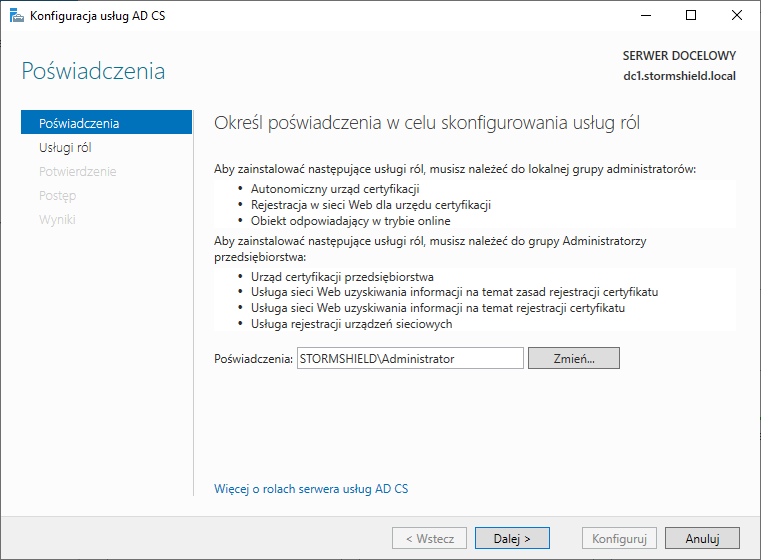

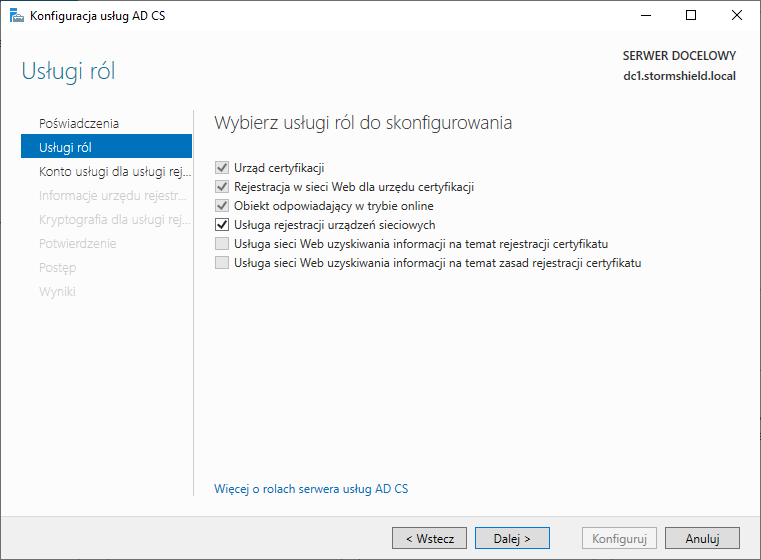

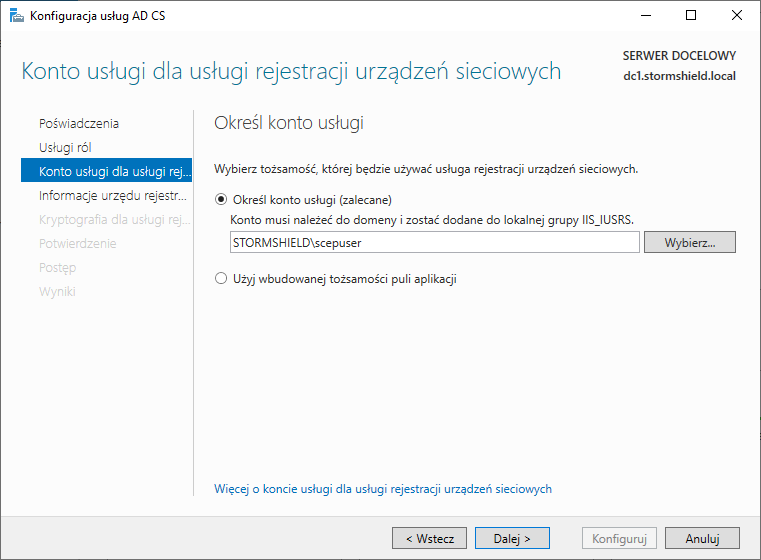

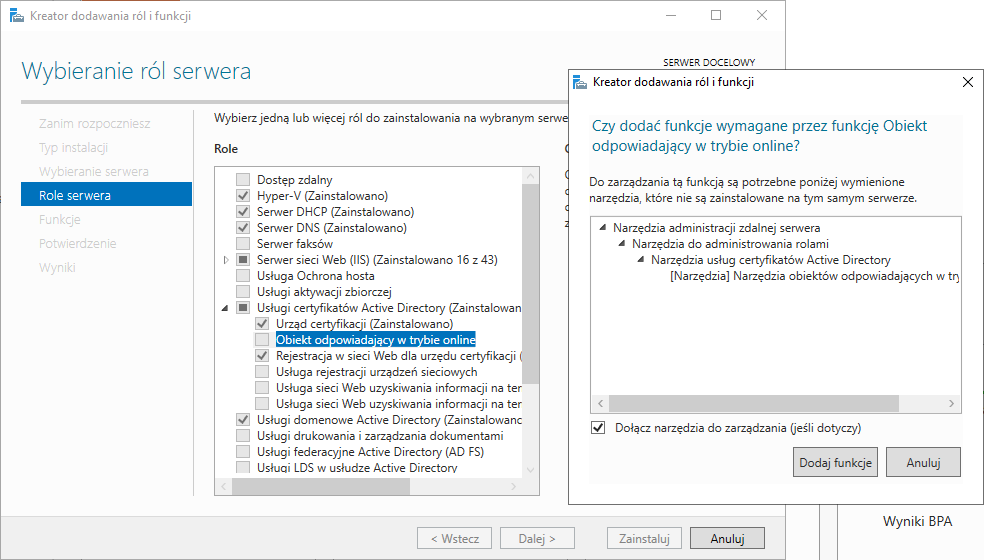

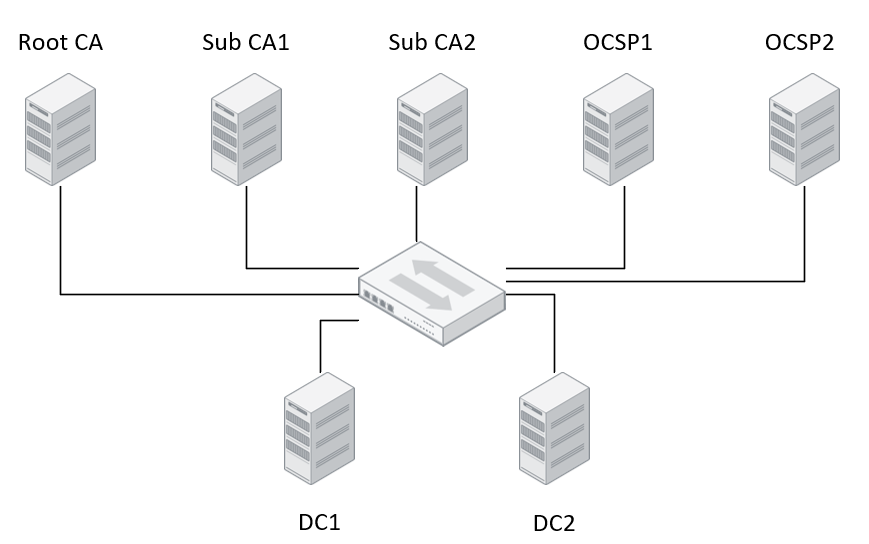

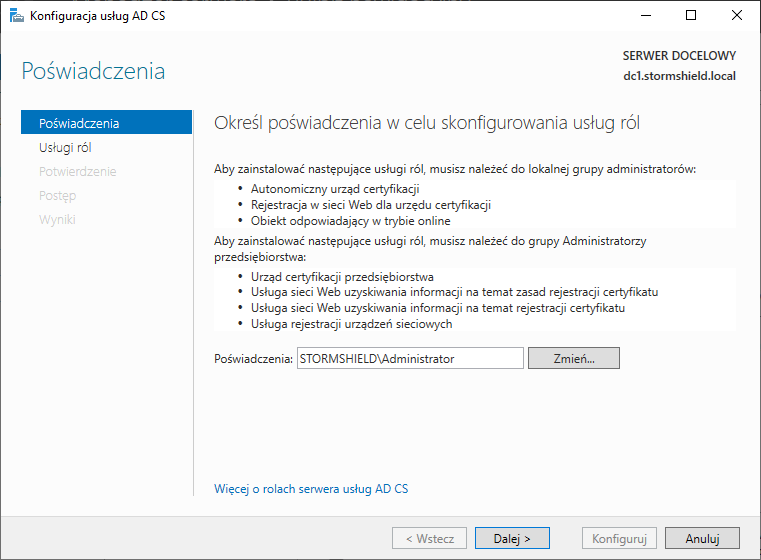

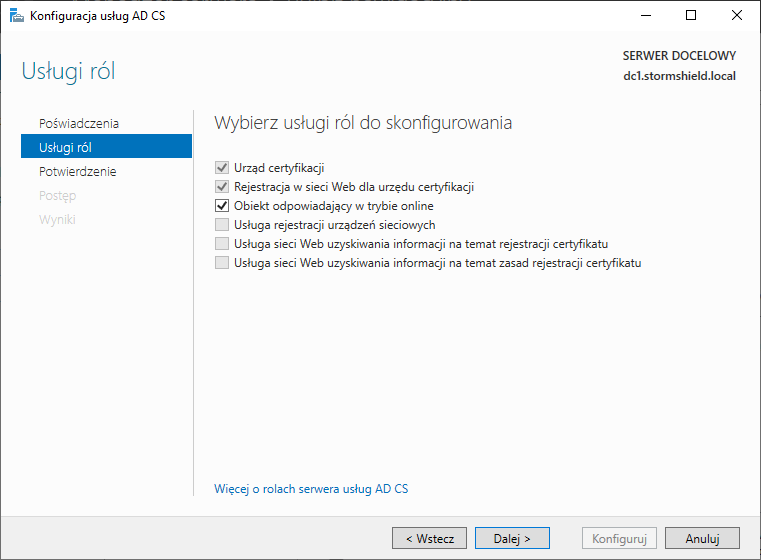

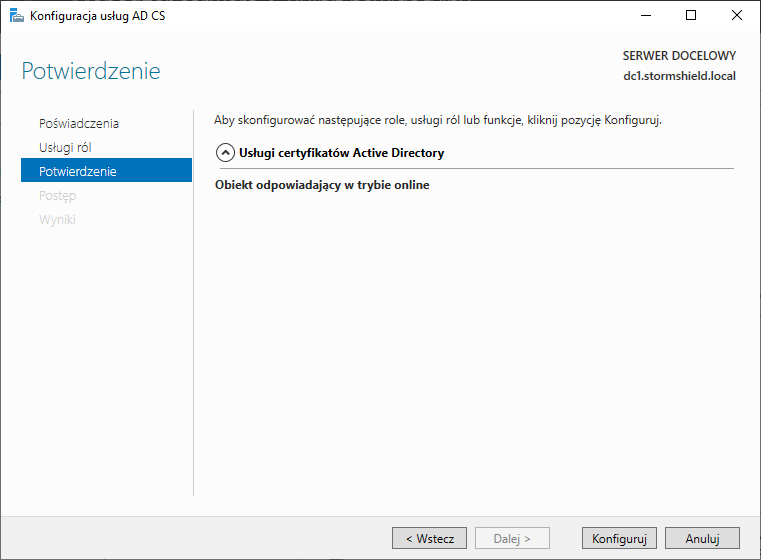

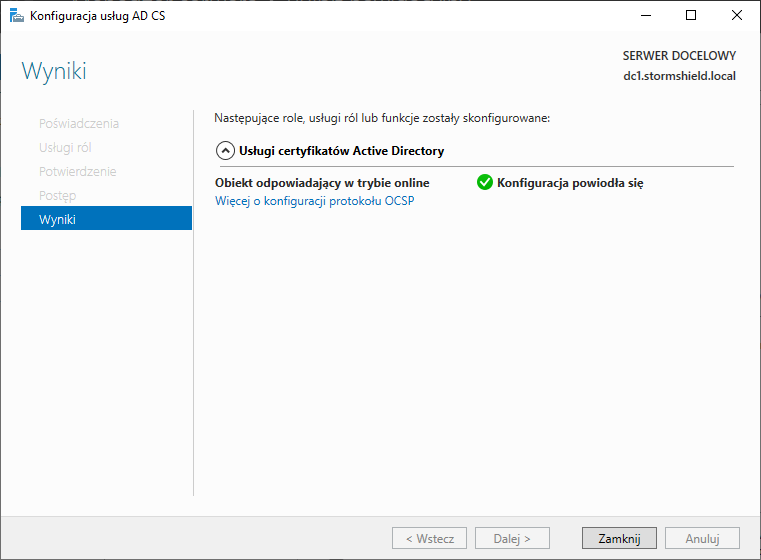

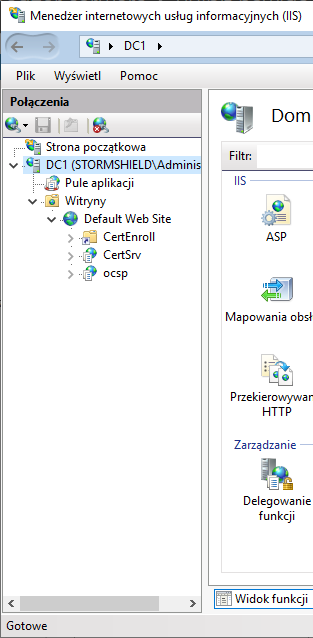

- wdrożyć urząd certyfikacji, najlepiej na osobnej maszynie (tak, by to była jedyna rola serwera, najlepiej dwustopniowy, choć w małych firmach wystarczy jeden stopień) – ta część nie będzie opisywana w ramach tego poradnika

- stworzyć szablony dla komputerów/użytkowników lub użyć istniejących oraz dać możliwość automatycznego żądania certyfikatów (auto-enrollment)

- stworzyć politykę GPO, która definiuje konfigurację, dzięki której komputery będą automatycznie ządać certyfikatów o konkretnej nazwie szablonu z urzedu certyfikacji

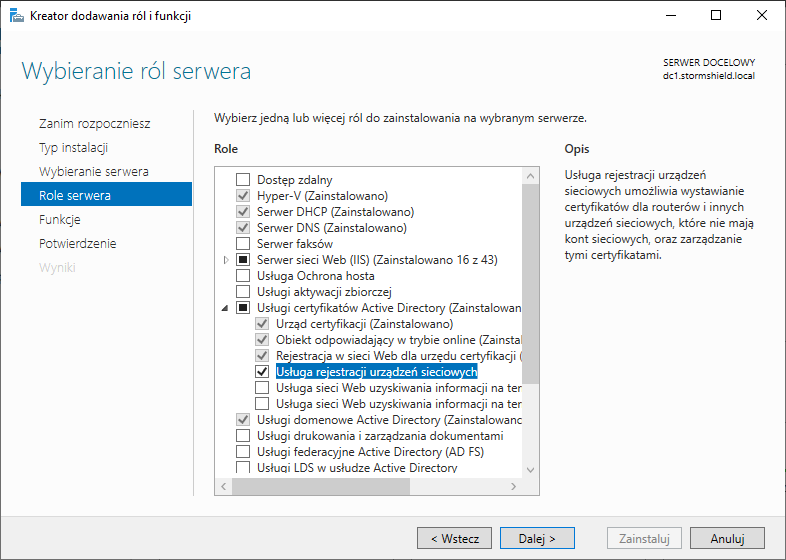

- zainstalować usługę serwera zasad sieciowych (Network Policy Server), czyli po prostu serwer RADIUS i skonfigurować odpowiednio reguły dla zapytań – opiszę w ramach poradnika samą konfigurację, bo instalacja roli sprowadza się do wybrania jej w Menedżerze serwera i klikanie dalej do momentu, aż się zainstaluje rolę

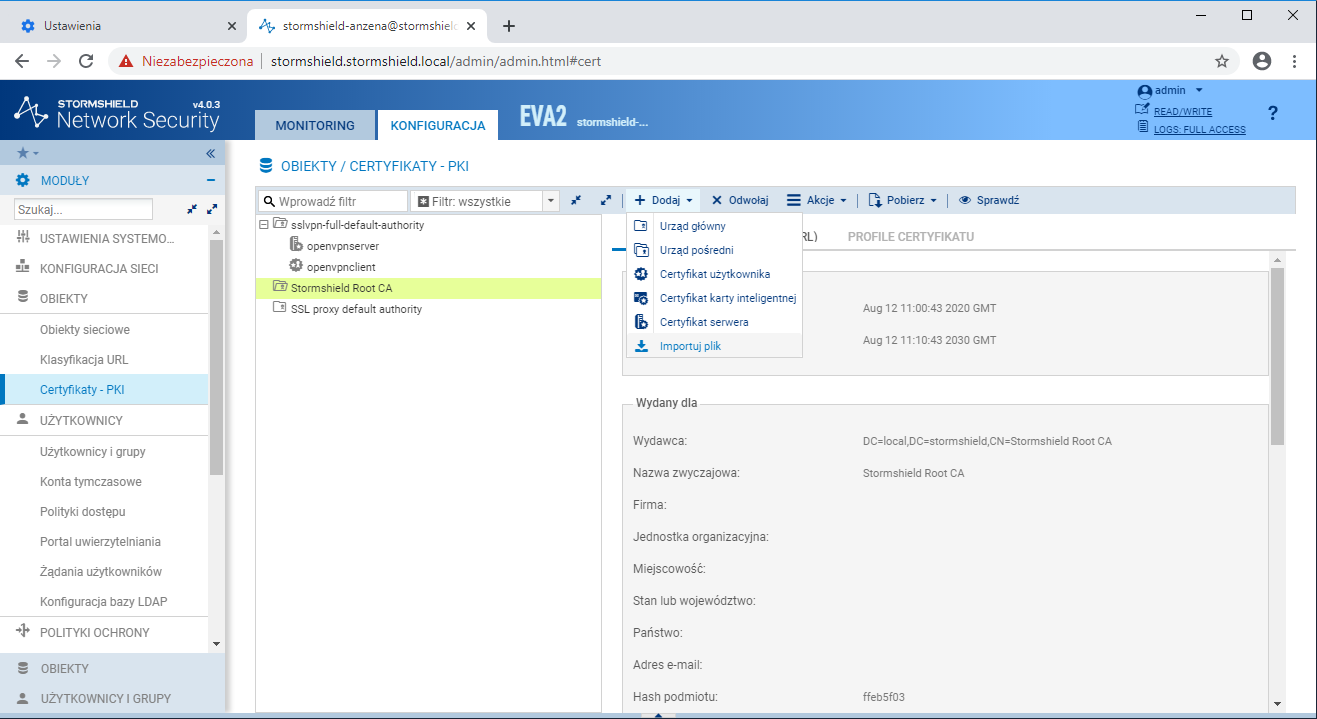

- po stronie kontrolera access pointów Extreme dodać certyfikat głównego urzędu certyfikacji (i podrzędnych, jeśli są wdrożone w firmie)

- skonfigurować w kontrolerze profil AAA wskazujący na serwer(y) RADIUS do zapytań

- stworzyć profil Wi-Fi korzystający z wyżej wspomnianego profilu AAA

- przypisać profile Wi-Fi

- (opcjonalne) dodać ustawienie do GPO, które dodaje profil Wi-Fi dla wszystkich komputerów klienckich

Szablony certyfikatów dla komputerów/użytkowników

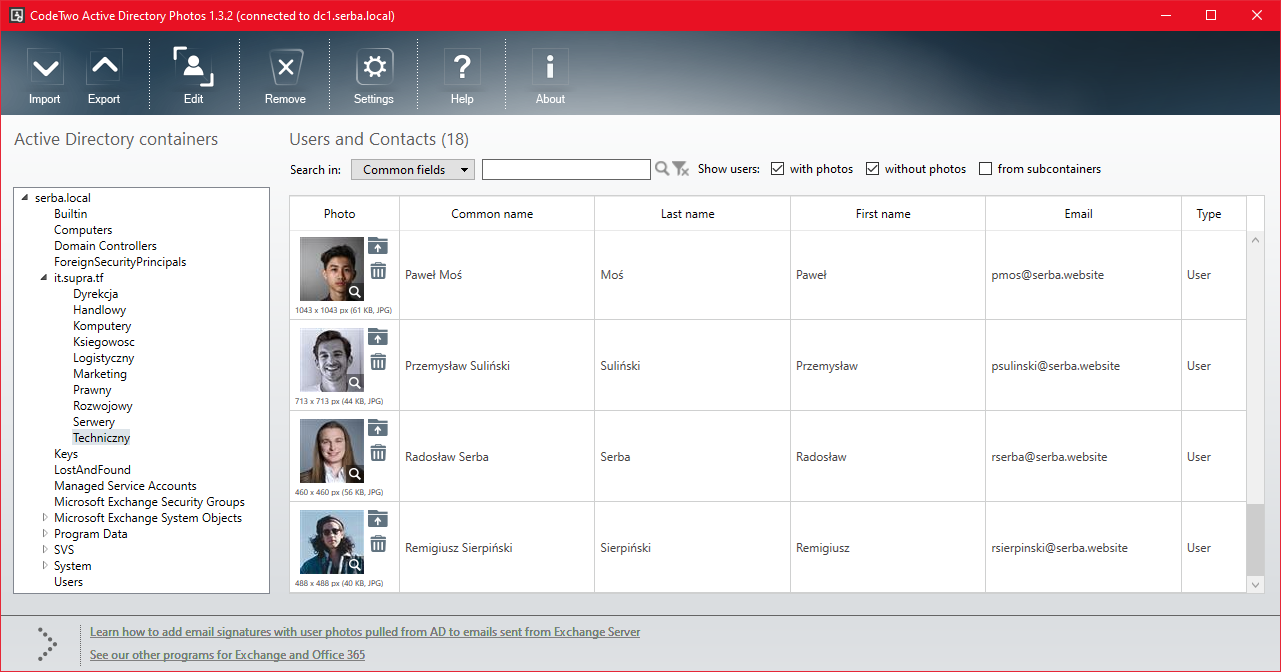

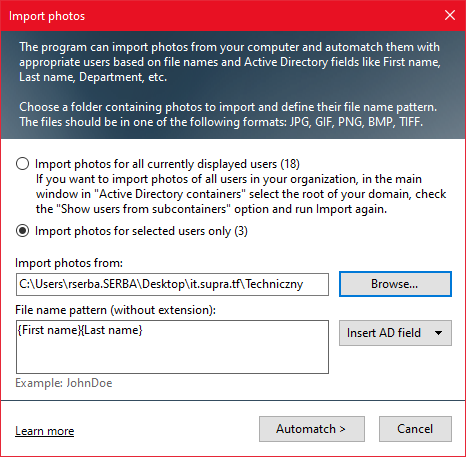

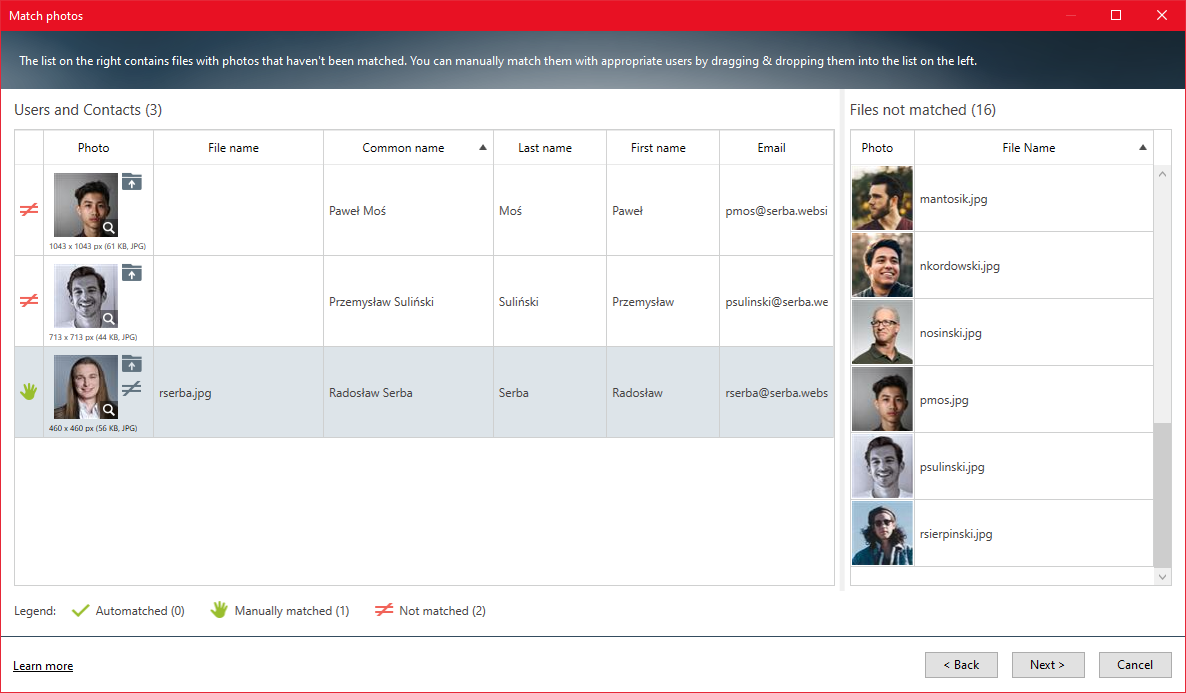

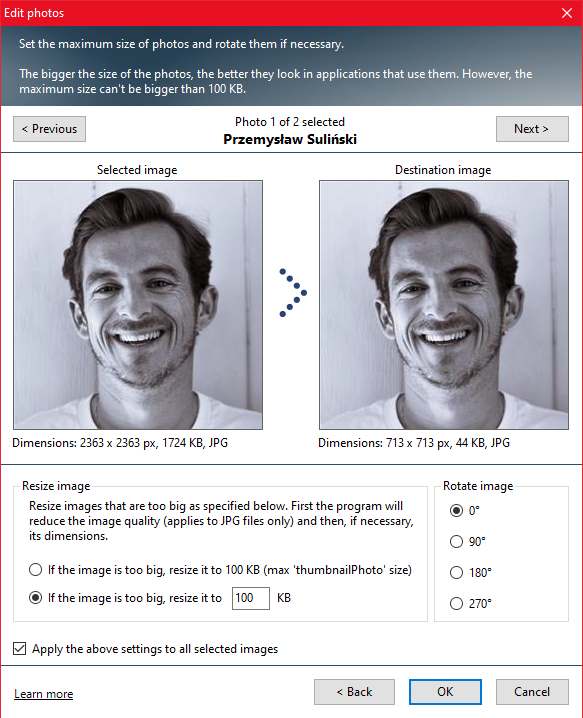

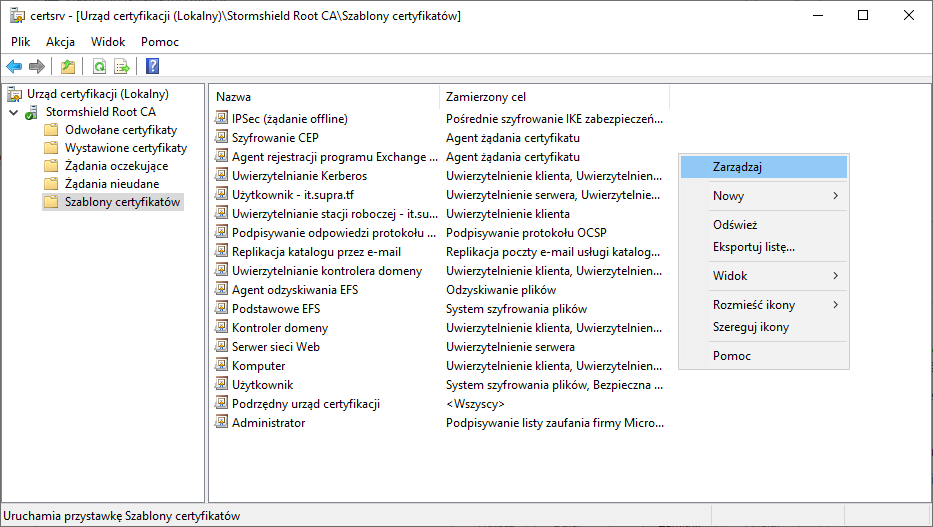

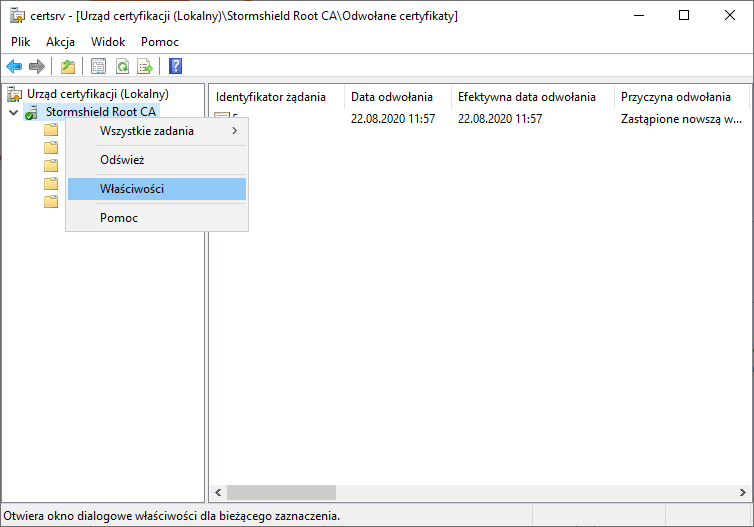

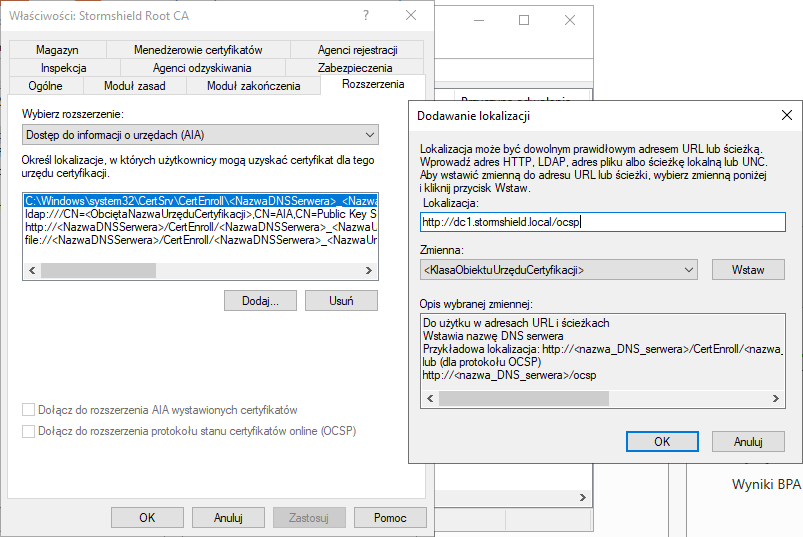

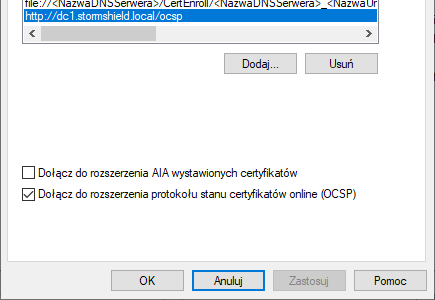

Microsoft dostarcza wytyczne, które wskazują nam jakie parametry certyfikaty dla komputerów i użytkowników powinny zawierać, by móc je wykorzystywać w EAP-TLS. Na początku wchodzimy do Certification Authority:

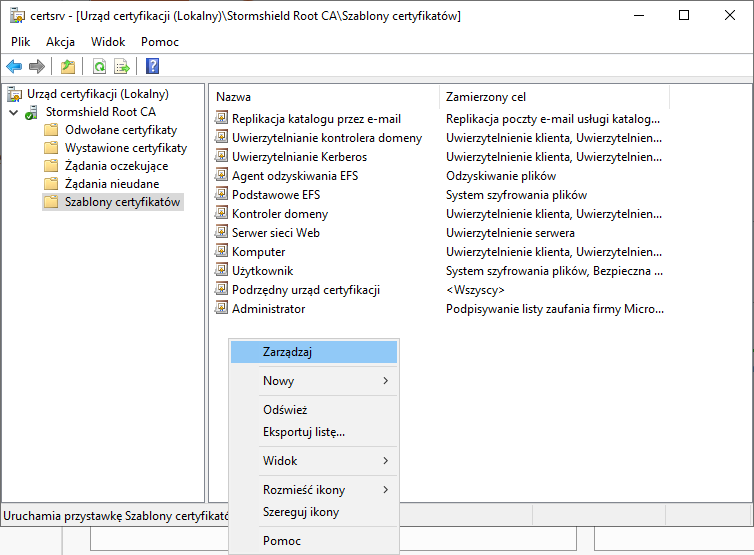

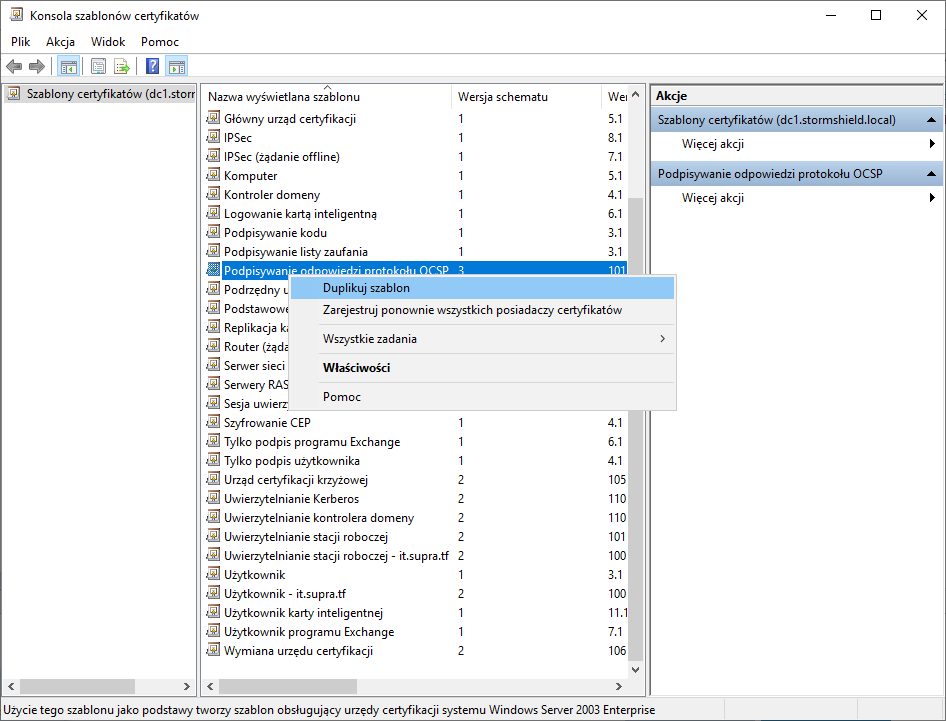

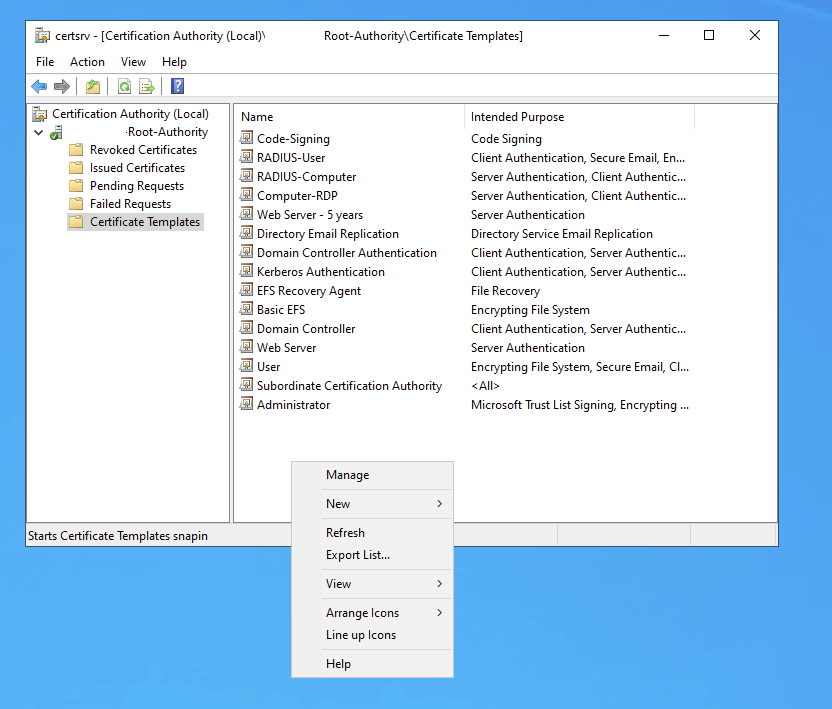

Następnie po rozwinięciu sekcji urzędu przechodzimy do Certificate Templates i wybieramy Manage:

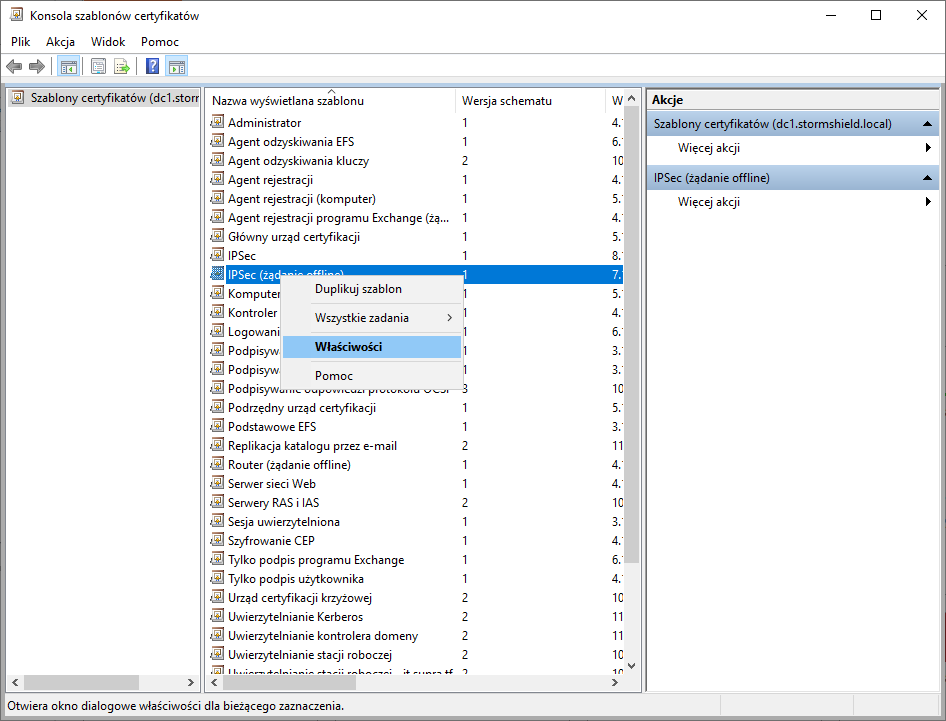

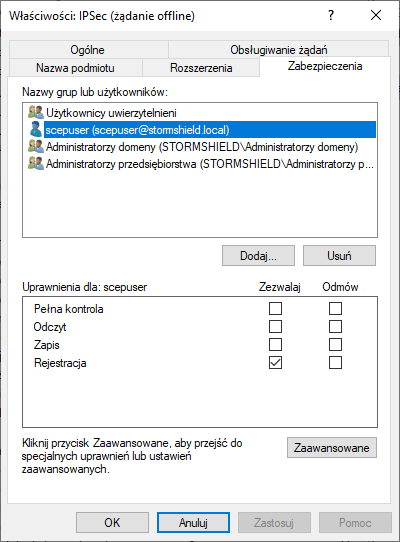

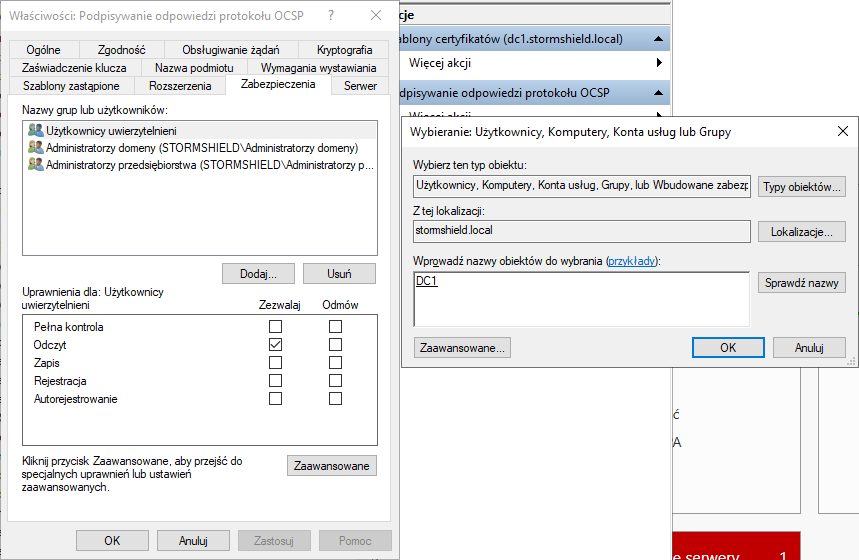

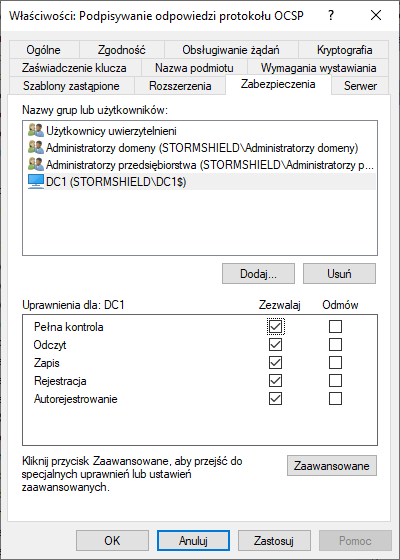

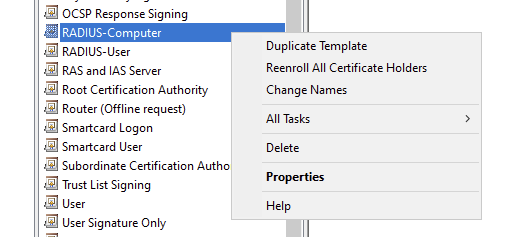

Skopiuj szablon Computer i stwórz własny, np z nazwą RADIUS-Computer dla szablonu komputerów, w przypadku użytkowników skopiuj szablon User i nazwij go np. RADIUS-User. Następnie edytuj szablon klikając na niego prawym i na Properties:

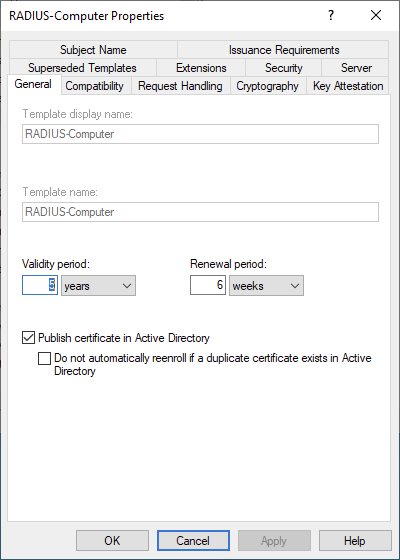

Następnie zmieniamy nazwę do wyświetlania do szablonu oraz jego ogólną nazwę. Ja dodatkowo zwiększyłem czas ważności certyfikatu do 5 lat:

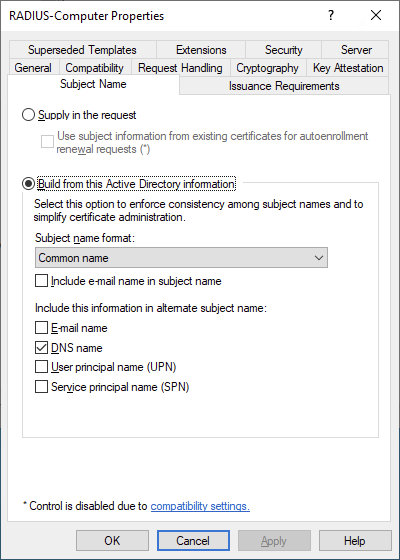

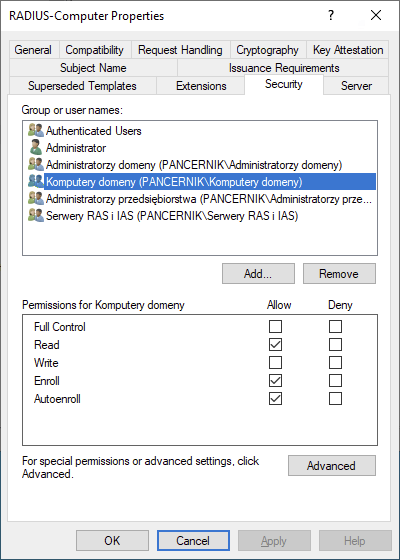

Poniżej wymagane parametry do certyfikatu komputera do zmiany:

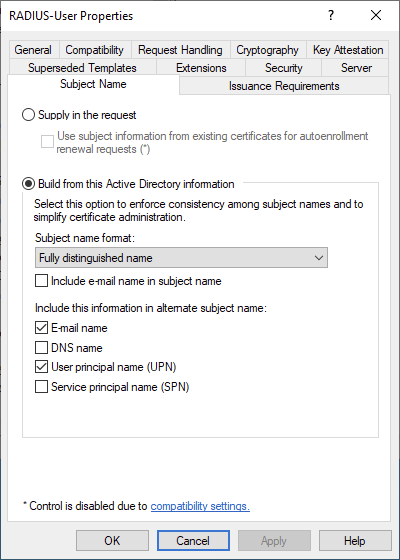

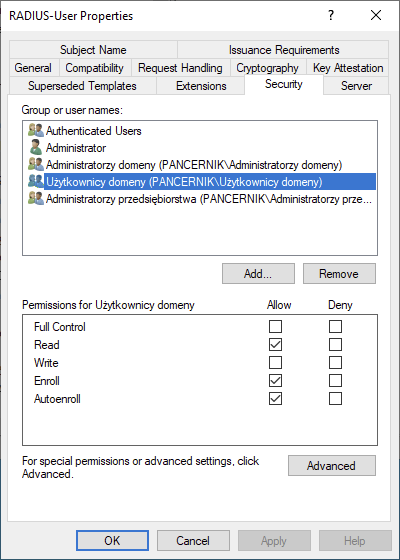

I parametry dla certyfikatu użytkownika:

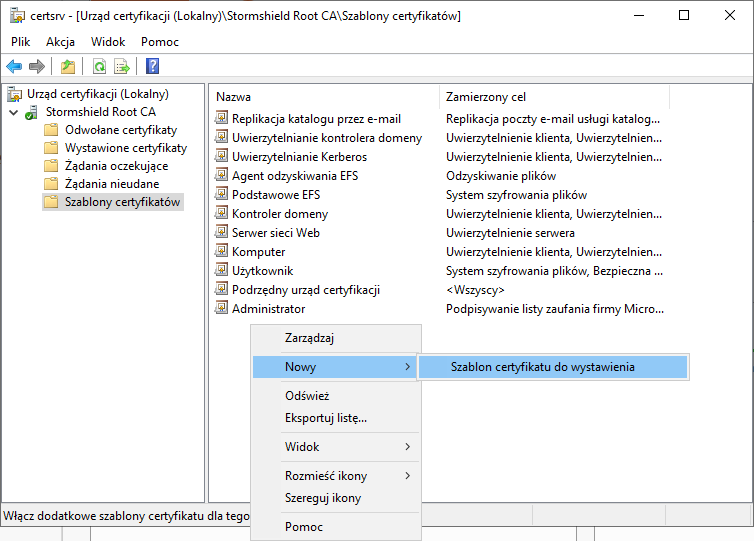

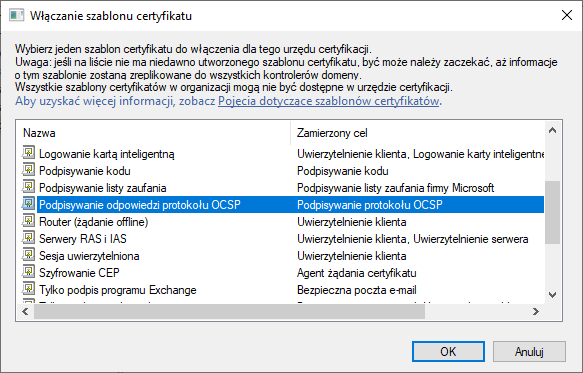

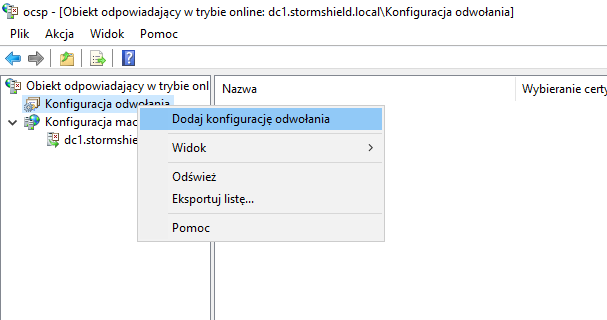

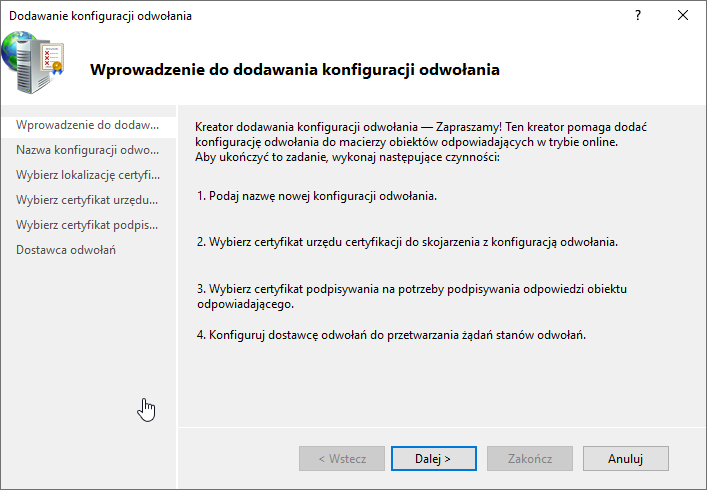

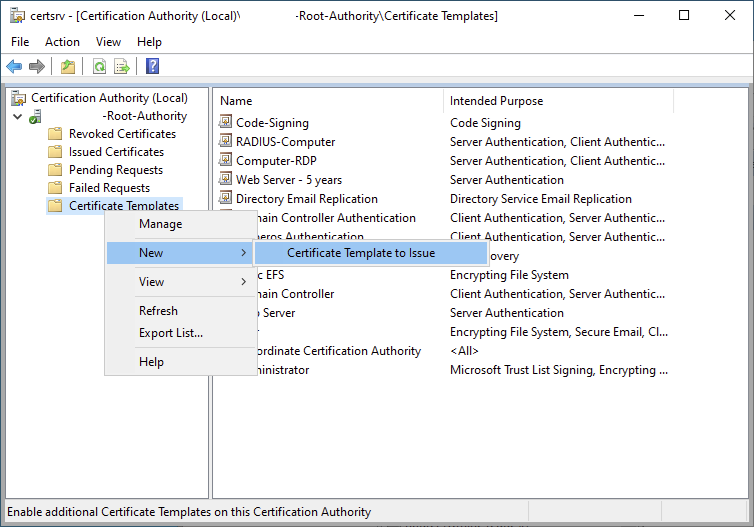

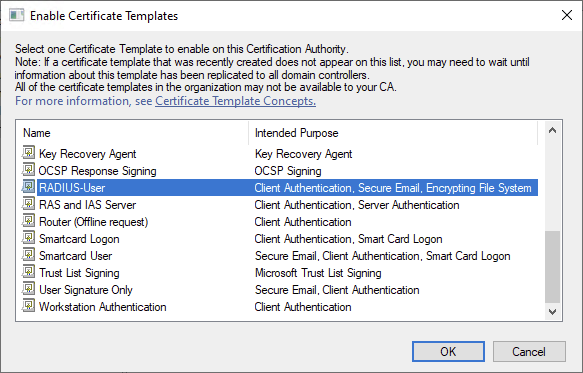

Po zapisaniu ustawień należy wyjść i w Certificate Templates kliknąć prawym i wybrać New -> Ceritifcate Template to Issue:

Następnie należy wybrać utworzony przez nasz szablon i wybrać OK.

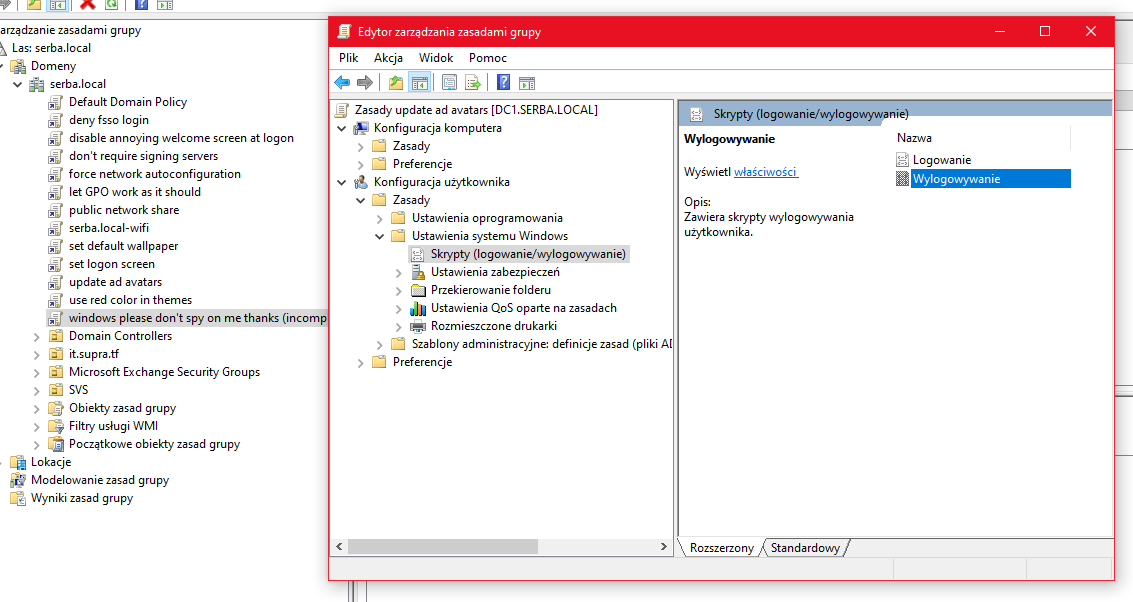

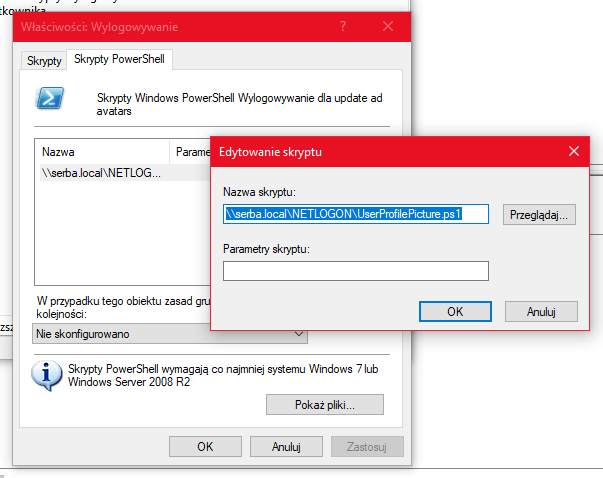

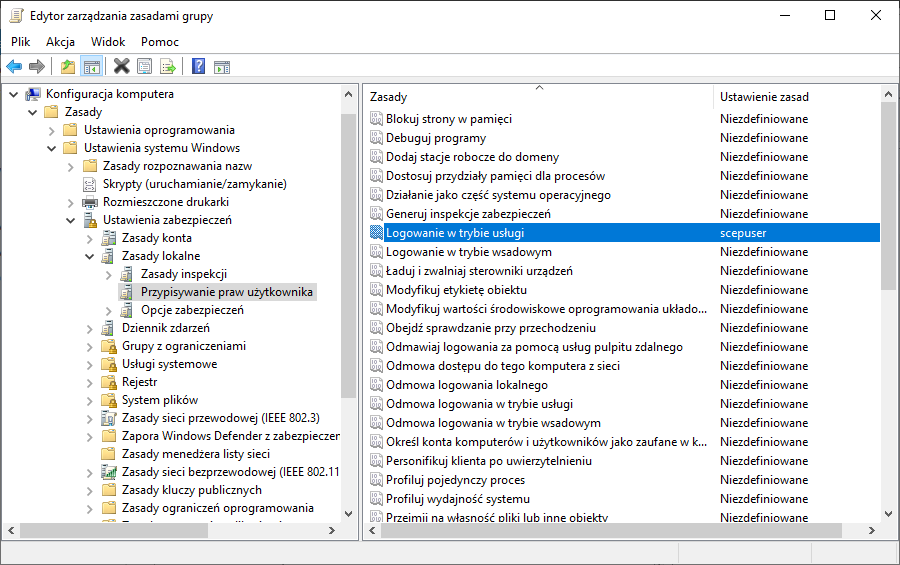

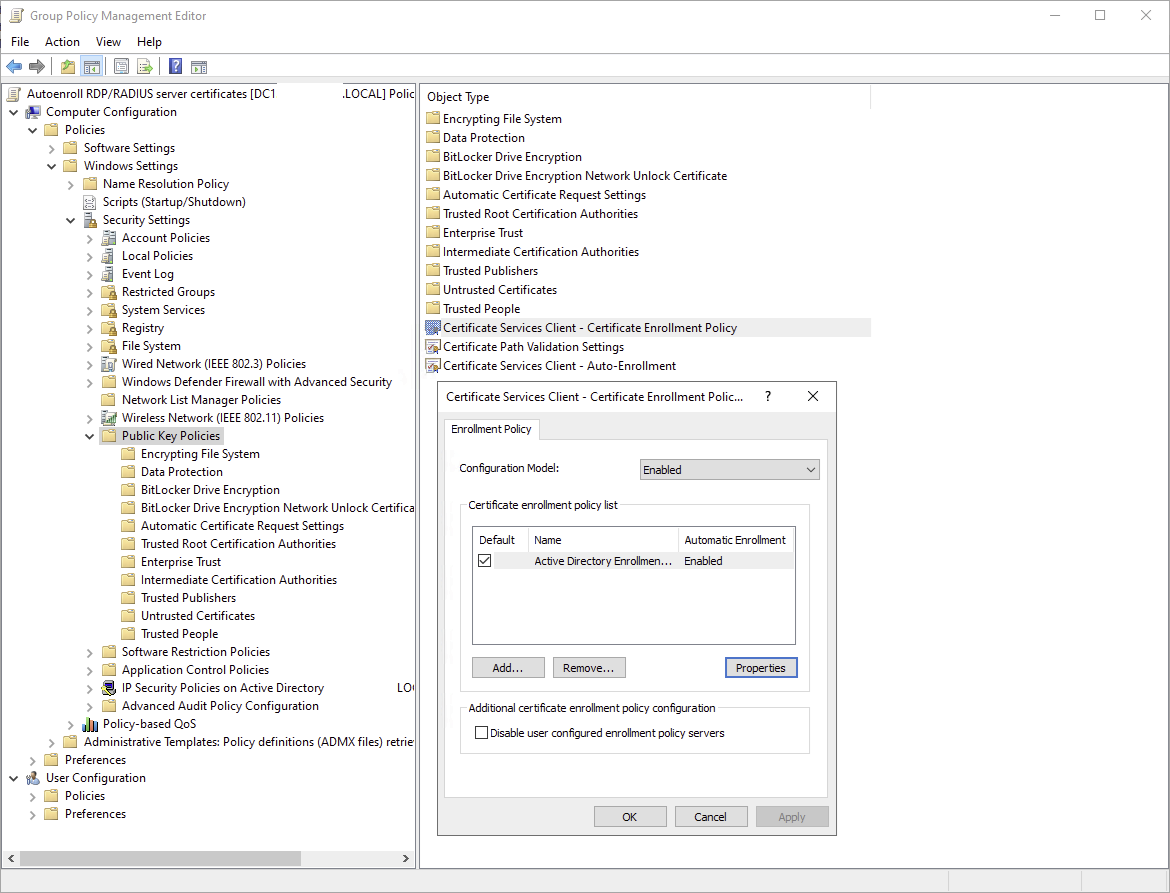

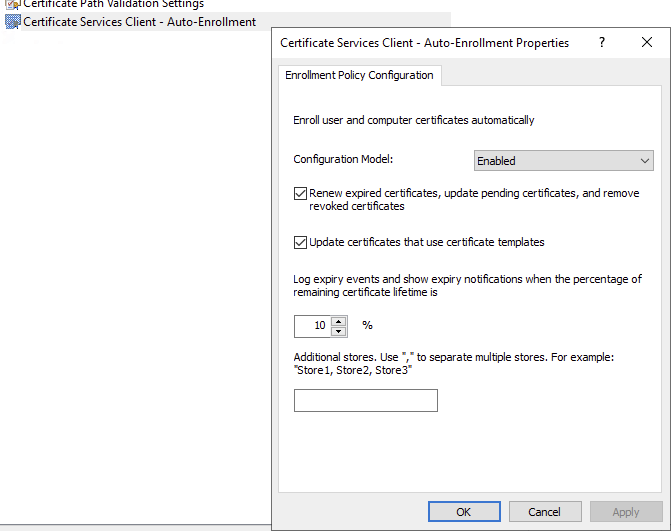

Polityka GPO do auto-enrollmentu certyfikatów

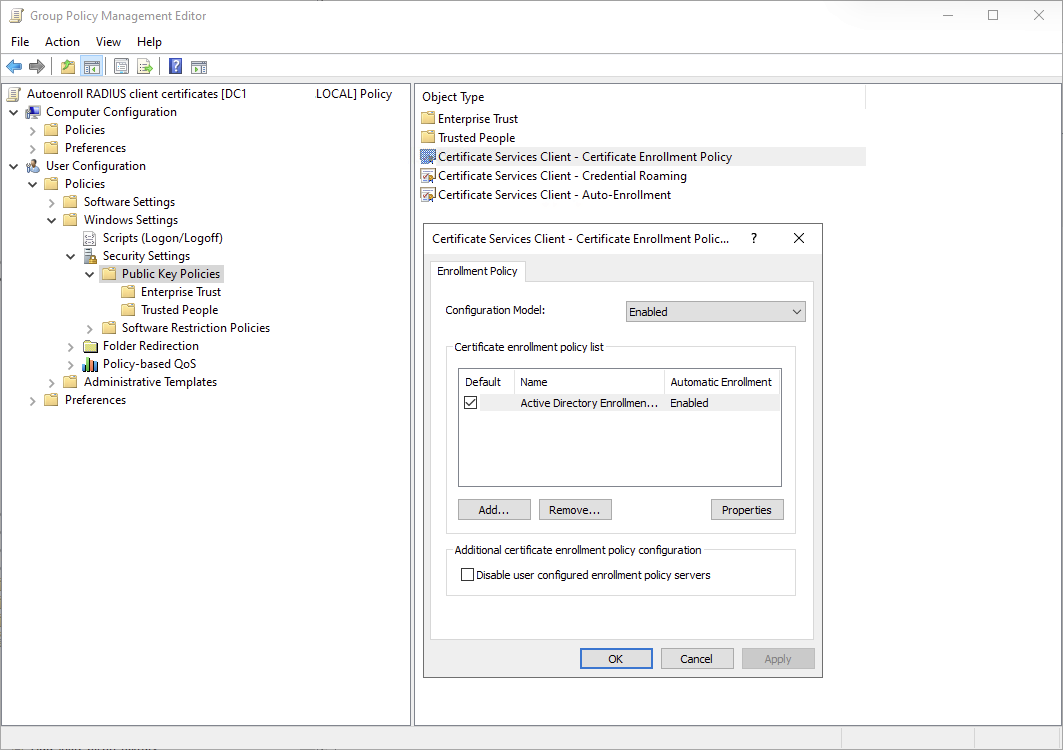

Poniżej można zobaczyć ustawienia, obiektu GPO, które należy ustawić dla komputera…

…i dla użytkownika.

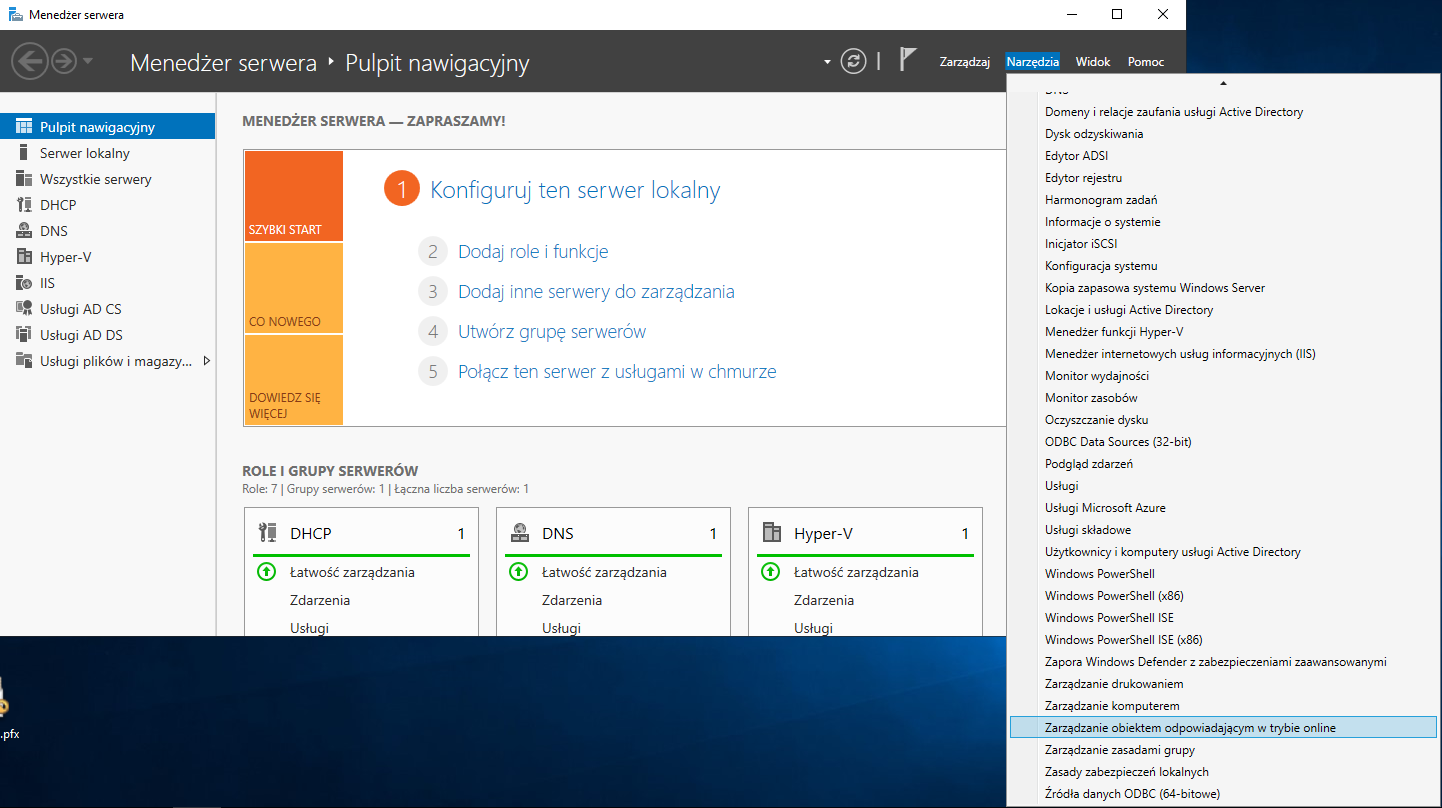

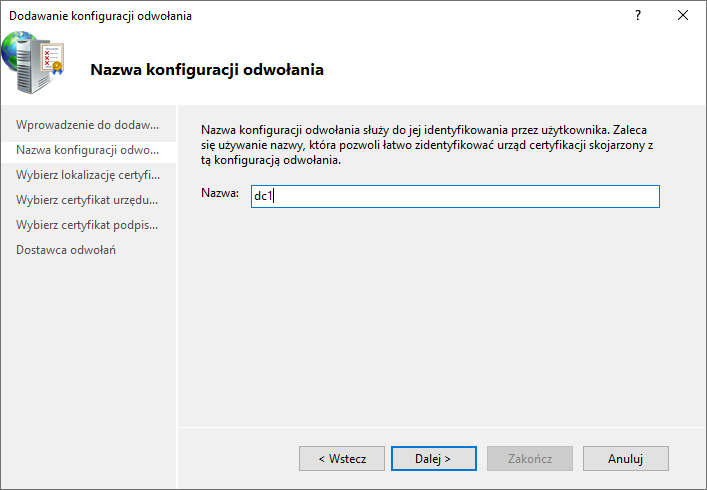

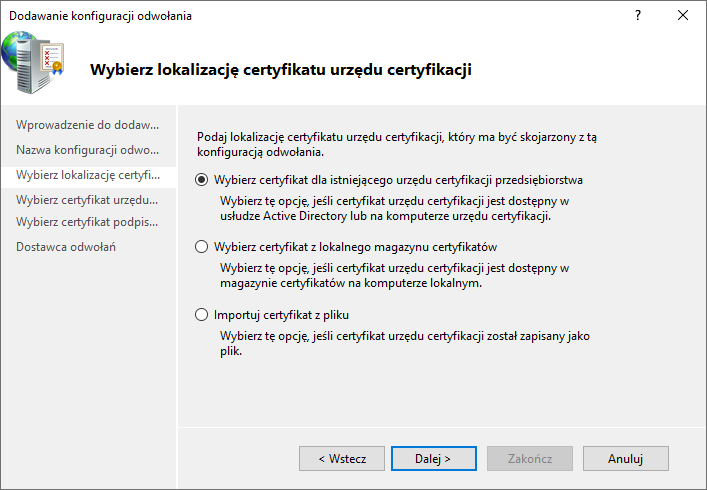

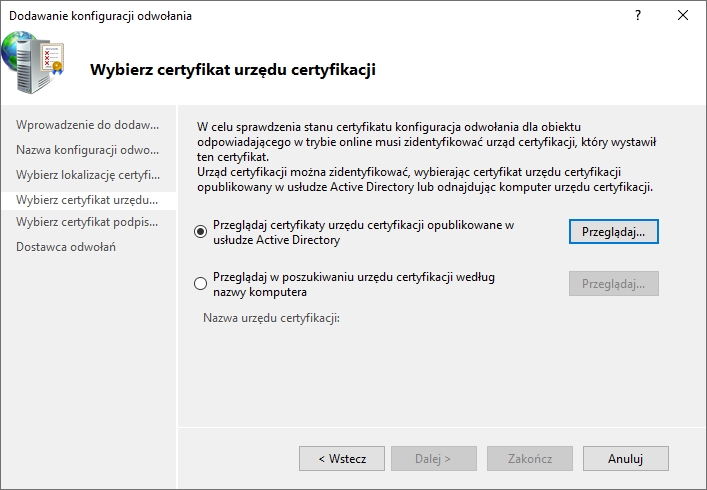

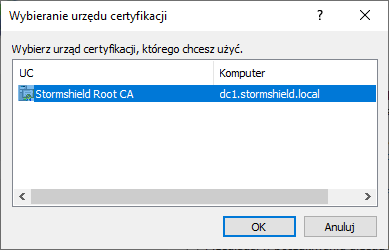

Konfiguracja serwera zasad sieciowych (NPS, który służy nam jako RADIUS)

Usługę można zainstalować one-linerem w PowerShellu z uprawnieniami administratora:

Install-WindowsFeature NPAS -IncludeManagementTools

Po instalacji należy:

- dodać klienta lub klientów RADIUS,

- dodać politykę w Connection Request Policies,

- dodać politykę w Network Policies.

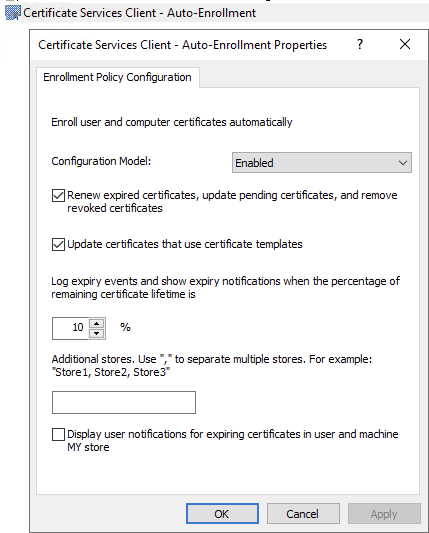

W zależności od tego, w jaki sposób będą wykonywane zapytania do RADIUSa należy dodać jednego lub więcej klientów. W przypadku, gdy switche czy access pointy mają kontroler, który umożliwia pełnienie rolę proxy dla zapytań, wystarczy dodać jednego klienta o adresie kontrolera. Gdy takiej możliwości nie ma, należy dodać klienty dla każdego access pointa/switcha. Na początek polecam sobie ustawić jakieś banalnie proste hasło we współdzielonym sekrecie, jak np. 1234567890. Nie ma znaków specjalnych i na początek nie ma co się obawiać o to. Jak wszystko będzie działać, wtedy można zmienić na coś silnego. Teraz nie chcemy się obawiać, że po którejś stronie zrobiliśmy babola.

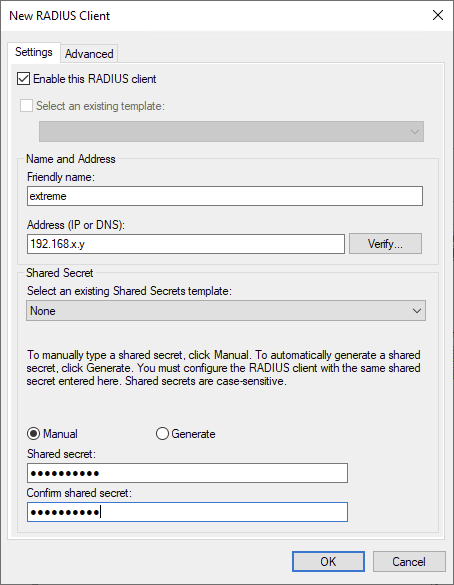

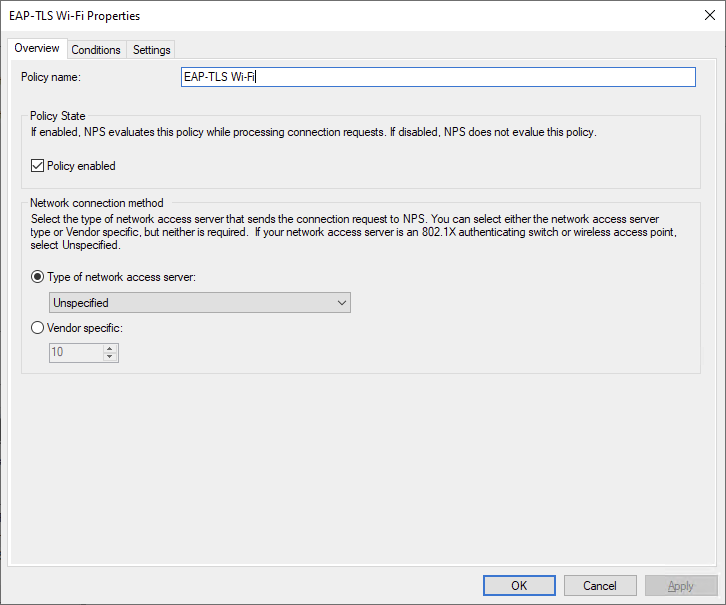

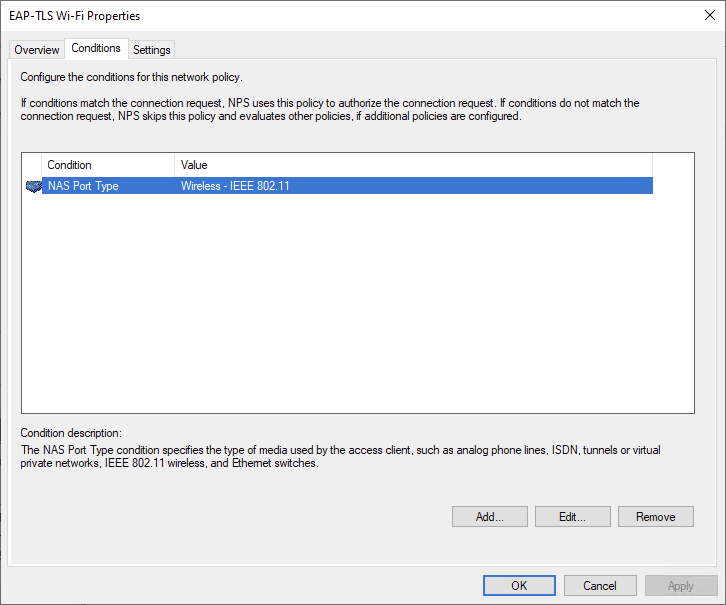

Następnie w Connection Request Policies zrobiłem regułę z następującymi ustawieniami:

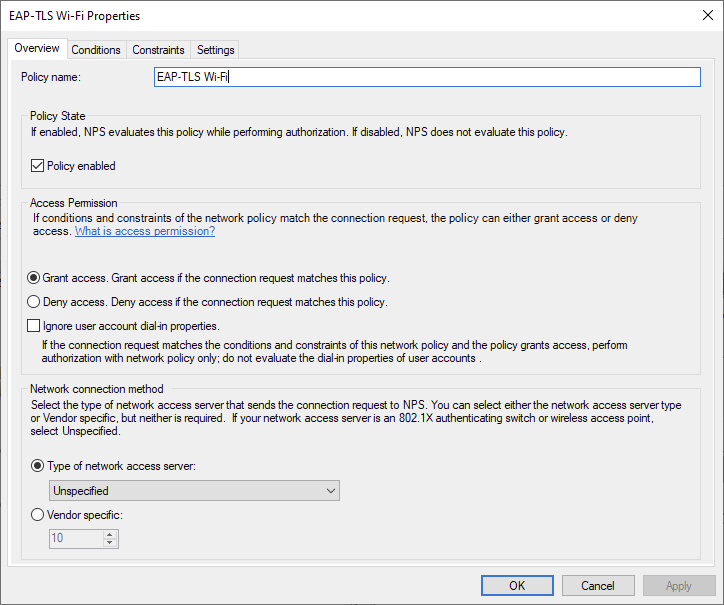

W zakładce Settings zostawiłem ustawienia domyślne. Następnie należy dodać politykę w Network Policies. Jedna jest dla komputerów, druga dla użytkowników.

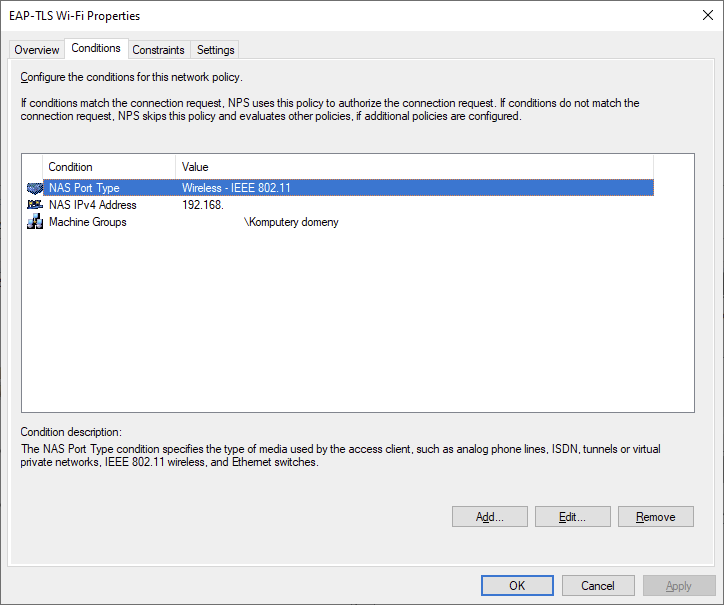

Poniżej warunki dla polityki dla certyfikatów komputerów:

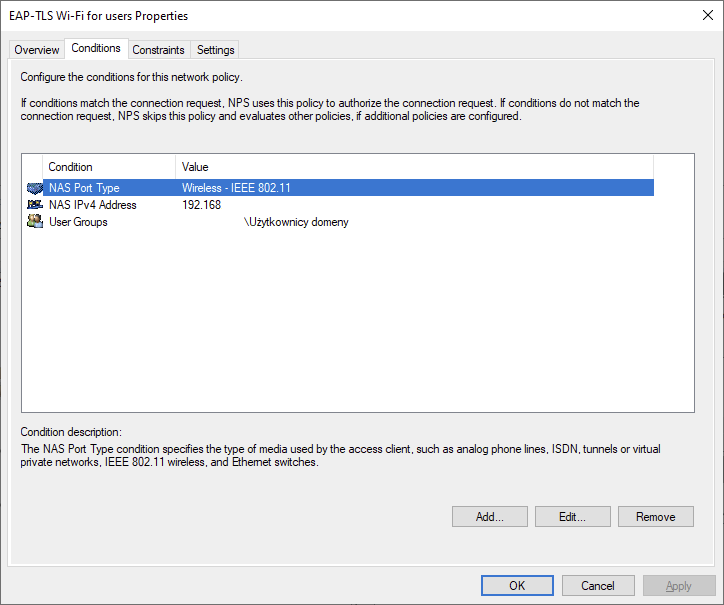

Poniżej warunki dla polityki dla certyfikatów użytkowników:

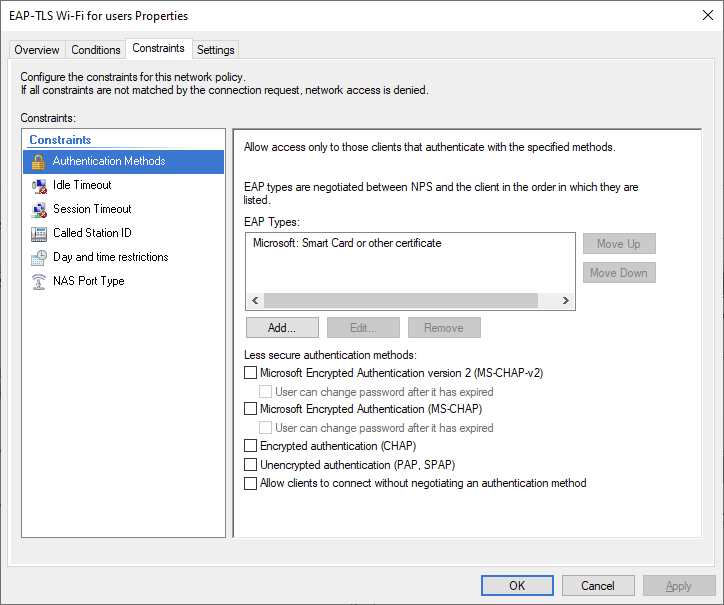

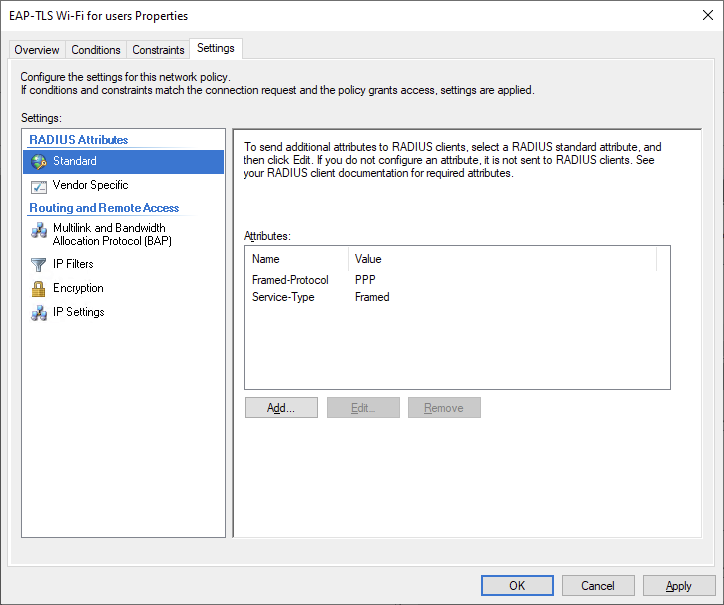

Jedyne, co zmieniamy w zakładce Constraints to Authentication methods. Należy wybrać tylko metodę: Microsoft: Smart Card or other certificate i edytować ustawienia tak, by wybrać certyfikat serwera z szablonu RADIUS-Computer. W moim przypadku NPS jest wdrożony na kontrolerze domeny, więc jest wybór i musi być właściwy.

W zakładce Settings zmiany są zależne od sprzętu, z którym pracujemy. Czasami, jeśli pakiety RADIUSa są za duże zmniejsza się MTU pakietów na 1344 (zależne od sprzętu), by rozwiązać problem. Można też ustawić w Vendor Specific parametry, które pozwalają kontrolerowi/access pointom/switchom na przykład wybrać VLAN, do którego mają być wrzuceni użytkownicy w ramach tej polityki. W naszym przypadku nie dodajemy tutaj nic.

Dobrą praktyką jest wdrożenie takich dwóch serwerów. W przypadku tego wdrożenia wdrożyłem NPS na dwóch kontrolerach domeny, dzięki czemu zawsze jeden jest dostępny w razie aktualizacji.

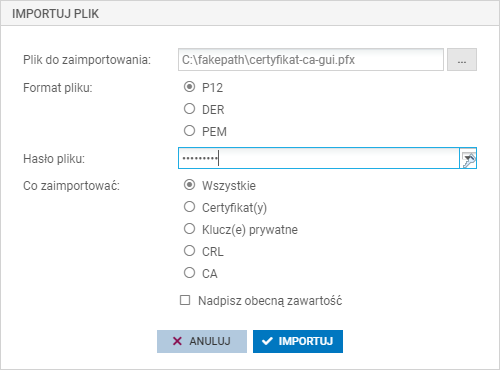

Dodanie certyfikatu CA do kontrolera Extreme WiNG

Całość zrobiłem przez SSH, dlatego, bo było najprościej.

Na początku stworzyłem plik tar z moim certyfikatem CA:

root@ubuntuapps:/var/www/static# tar -cvf serba-ca.tar serba-ca.crt

serba-ca.crt

Następnie wrzuciłem je na serwer WWW, bo to jest najprostsza opcja kopiowania plików do kontrolera.

vx9000-XXXXXX>en

vx9000-XXXXXX#file-sync load-file trustpoint serba-ca http://192.168.X.Y/serba-ca.tar

--------------------------------------------------------------------------------

CONTROLLER STATUS MESSAGE

--------------------------------------------------------------------------------

vx9000-XXXXXX Success Successfully initiated load file

--------------------------------------------------------------------------------

vx9000-XXXXXX#show file-sync load-file-status

Download of serba-ca trustpoint is in progress

vx9000-XXXXXX#show file-sync load-file-status

Download of serba-ca trustpoint is in progress

vx9000-XXXXXX#show file-sync load-file-status

Download of serba-ca trustpoint is in progress

vx9000-XXXXXX#show file-sync load-file-status

Download of serba-ca trustpoint is complete

vx9000-XXXXXX#config

Enter configuration commands, one per line. End with CNTL/Z.

vx9000-XXXXXX(config)#vx9000 AA-BB-CC-DD-EE-FF

vx9000-XXXXXX(config-device-AA-BB-CC-DD-EE-FF)#trustpoint https wing

vx9000-XXXXXX(config-device-AA-BB-CC-DD-EE-FF)#trustpoint radius-ca serba-ca

vx9000-XXXXXX(config-device-AA-BB-CC-DD-EE-FF)#commit

vx9000-XXXXXX(config-device-AA-BB-CC-DD-EE-FF)#end

Konfiguracja połączenia access pointów z RADIUS oraz konfiguracja profilu Wi-Fi na kontrolerze Extreme WiNG VX9000

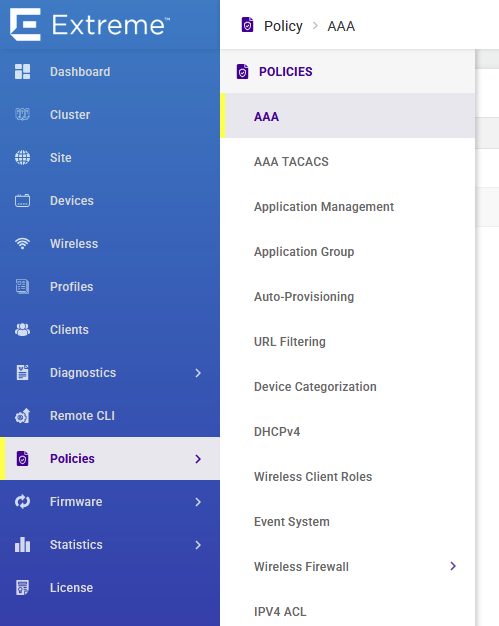

Na początku należy stworzyć profil AAA, w którym wrzucimy nasze serwery RADIUS, więc wchodzimy w kontrolerze Extreme WiNG w Policies -> AAA i klikamy plusa, by stworzyć politykę:

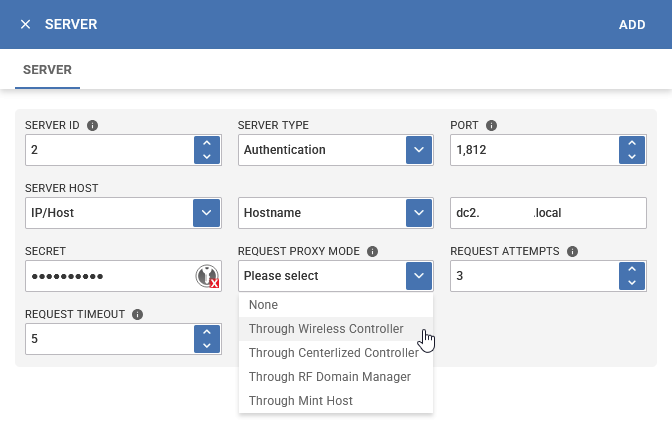

Następnie w zakładce General dodajemy wpisy dla serwerów NPS. W tym przypadku dodaje drugi kontroler. Istotne jest to, by w polu secret hasło współdzielone zgadzało się z tym ustawionym w NPSie. W Request Proxy Mode wybieramy Through Wireless Controller, dzięki czemu zapytania są wysyłane tylko z jednego adresu IP.

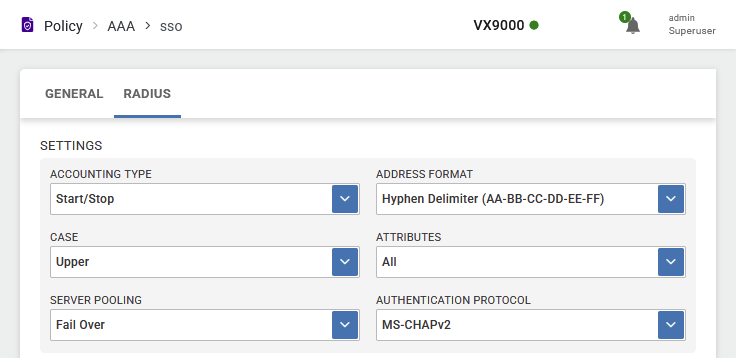

Następnie w zakładce RADIUS upewniamy się, że mamy takie ustawienia, jak powyżej – w szczególności Authentication Protocol. Server Pooling można ustawić na dwa sposoby: Fail Over, czyli zawsze w kolejności listy będą wykonywane zapytania do serwerów RADIUS, lub Load-Balance, gdzie zapytania będą równomiernie rozrzucane w systemie round robin na wszystkie serwery RADIUS na liście.

Tworzenie profilu Wi-Fi i przypisanie do access pointów

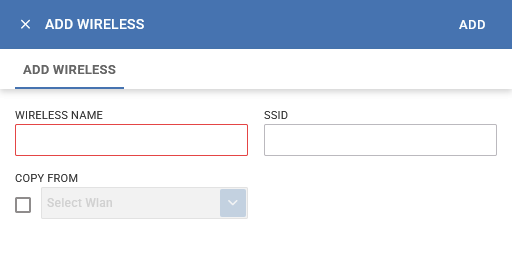

W Wireless klikamy +, wypełniamy nazwę profilu SSID, po czym klikamy ADD.

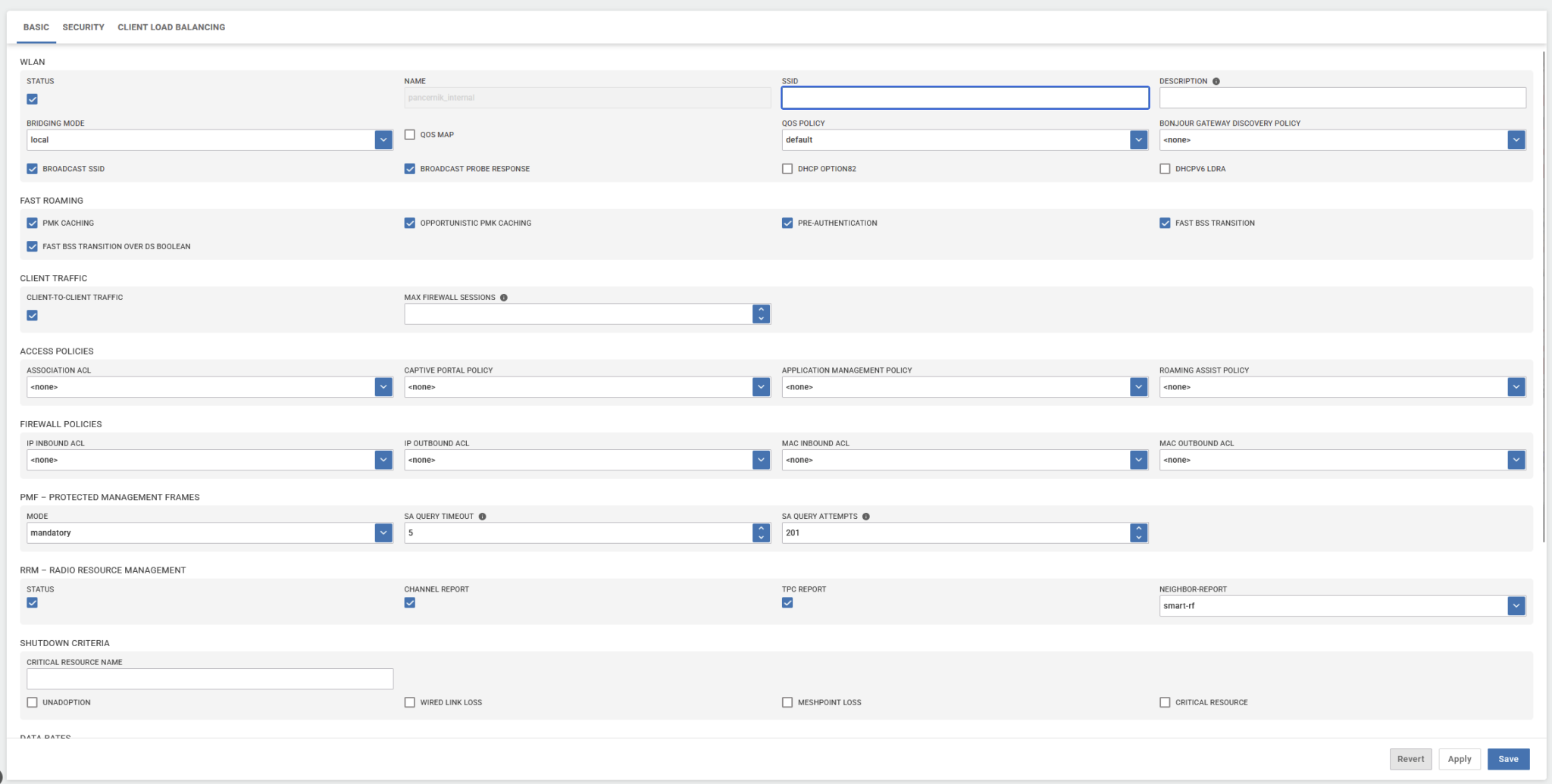

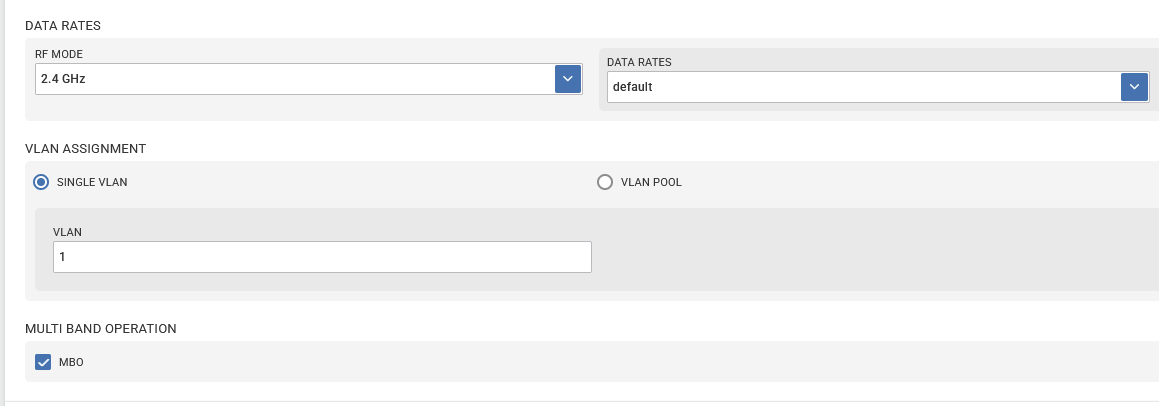

Z najistotniejszych rzeczy, w przypadku WPA2-Enterprise PMF – Protected Management Frames są opcjonalne, lecz w przypadku WPA3-Enterprise pole musi być ustawione na mandatory. Ponadto zawsze warto zaznaczyć opcję Fast BSS Transition, bo dzięki temu roaming pomiędzy access pointami jest płynniejszy. Ponadto warto zaznaczyć Multi Band Operation. Tutaj opis, co ta funkcja robi.

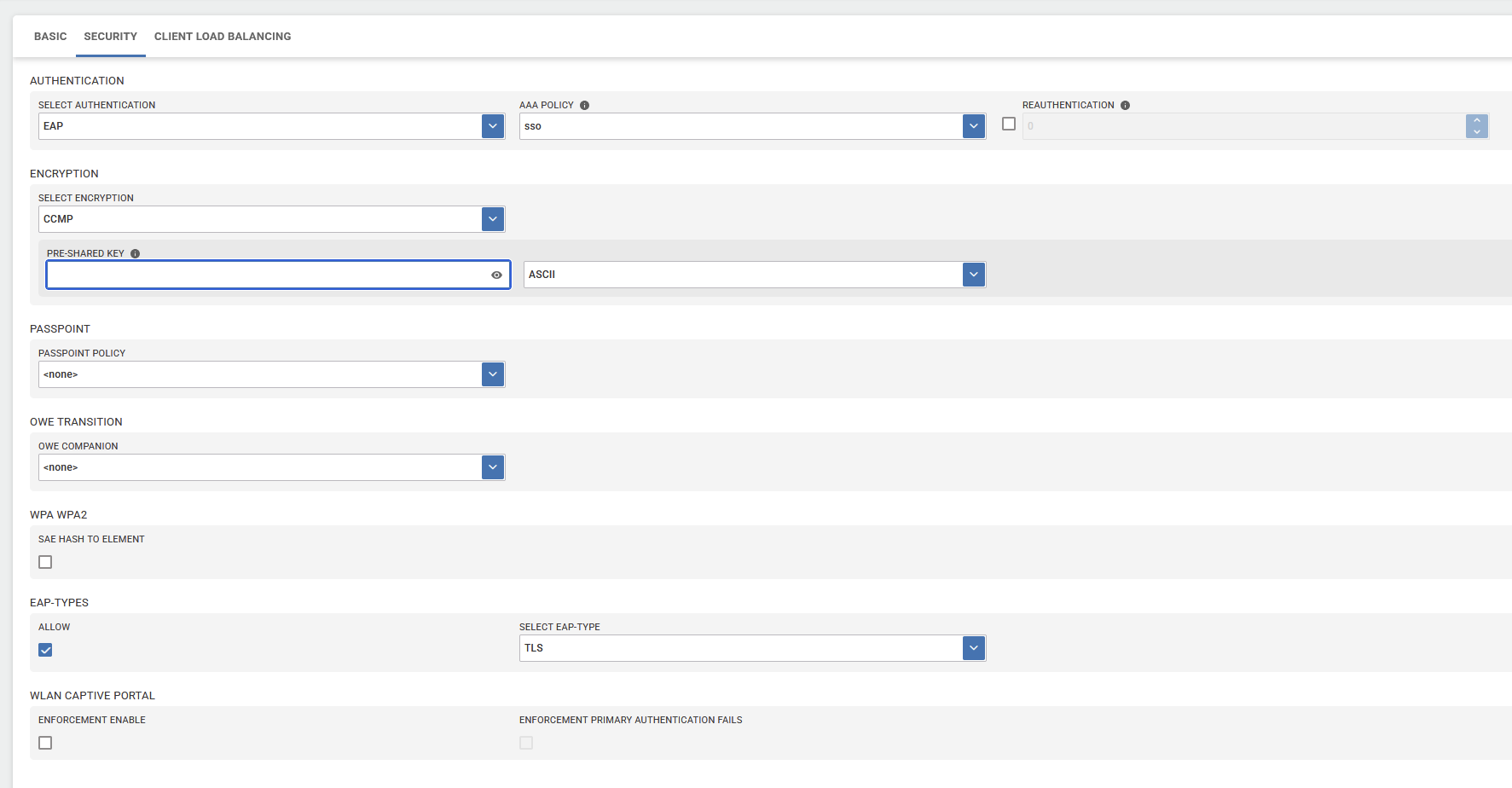

Następnie, w zakładce Security wybieramy Select Authentication EAP, w AAA policy wskazujemy nasz stworzony profil. W sekcji Encryption wybieramy CCMP lub GCMP256 (wymagane do WPA3-Enterprise 192-bit, lecz wtedy trzeba wyłączyć Fast BSS Transition) i podajemy pre-shared key, który sobie generujemy. W EAP types zaznaczamy opcję Allow i wybieramy w Select EAP-Type TLS jako jedyna akceptowalna opcja.

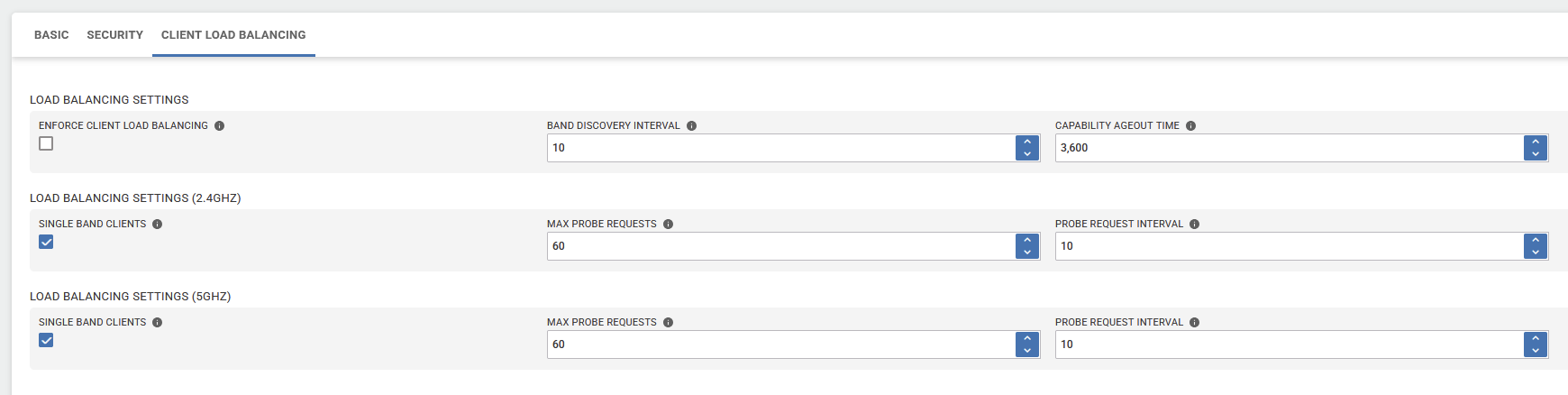

W Client Load Balancing nie trzeba niczego zmieniać, ale chciałem pokazać jakie są dostępne ustawienia. Po tym można zapisać profil.

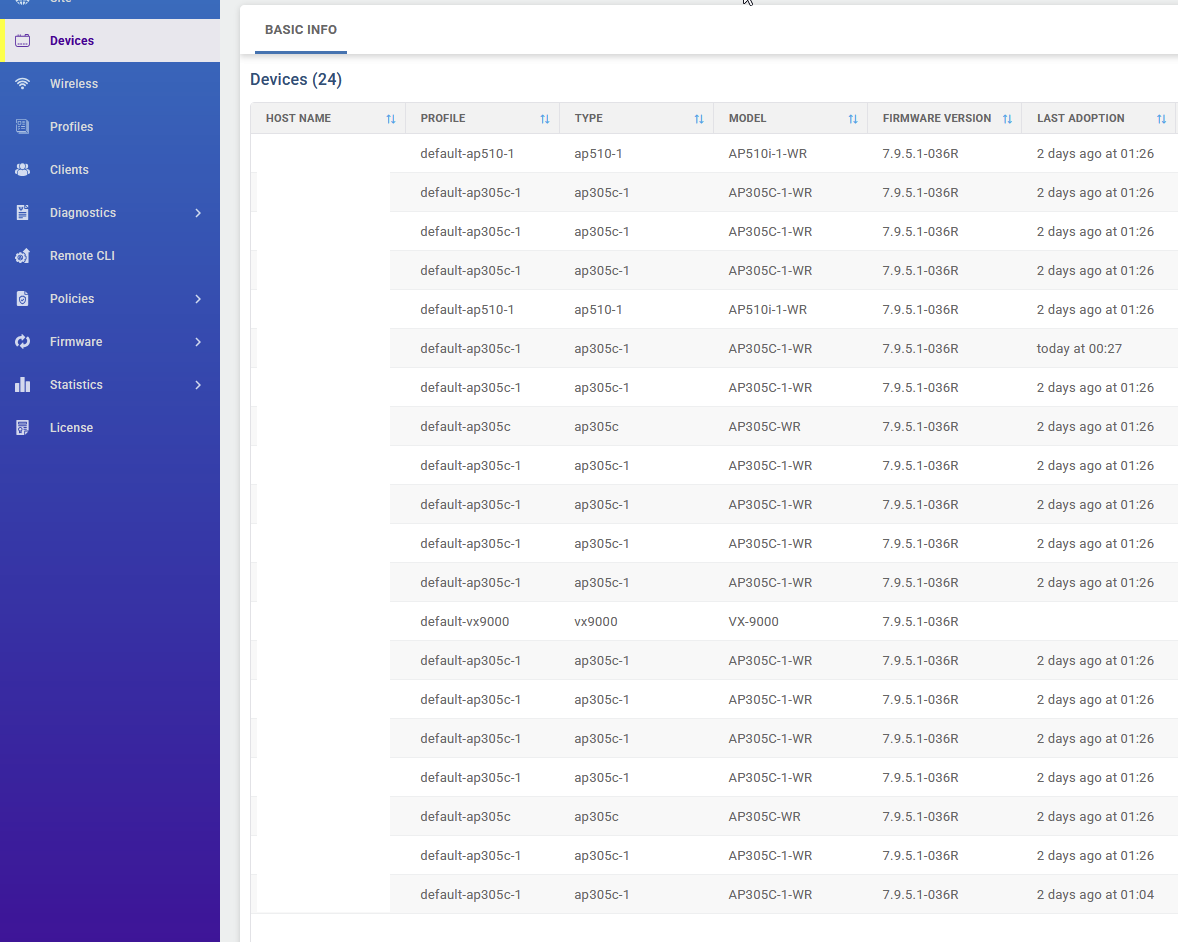

W WiNG można przypisywać profile Wi-Fi na podstawie profili lub na podstawie urządzeń. Po kliknięciu w urządzenie otwieramy ustawienia urządzenia, lecz przed tym widzimy też jaki profil dane urządzenie wykorzystuje. Ustawienia profilu i urządzenia wyglądają mniej więcej tak samo i dają dostęp do prawie wszystkich tych samych ustawień (z wyjątkiem unikalnych dla urządzenia, tych nie będzie w profilach). My dodamy SSID do profilu.

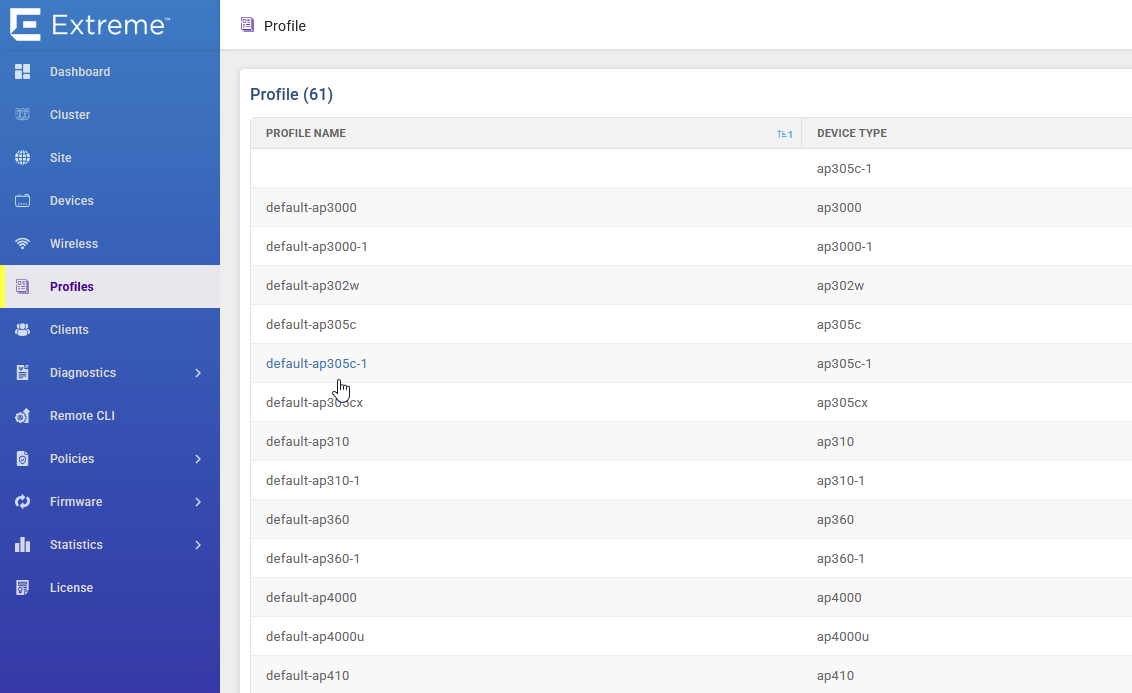

Załóżmy, że chcemy teraz ustawić profil dla modelu AP305C-1-WR. Wtedy musimy edytować profil default-ap305c-1. Wybieramy go.

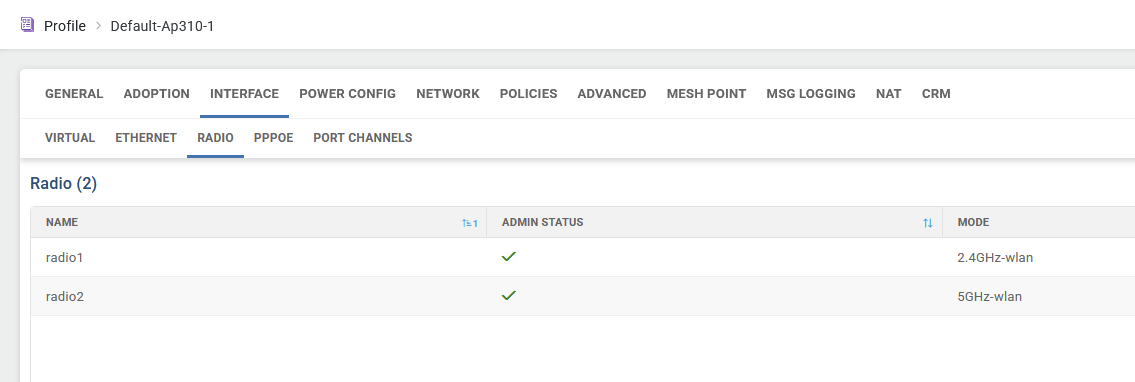

Wybieramy Interface -> Radio, następnie klikamy na radio1.

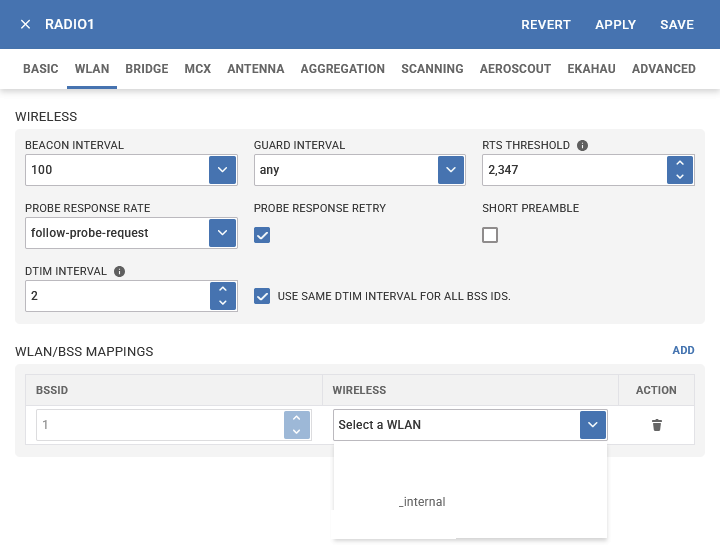

W ustawieniach WLAN klikamy w sekcji WLAN/BSS Mappings przycisk Add i wybieramy nasz SSID, po czym zapisujemy.

Ten proces powtarzamy dla drugiego radia. Następnie ustawiamy te same ustawienia w innych profilach APków, które mamy do dyspozycji.

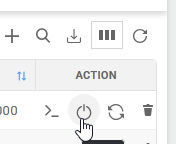

Na koniec należy odświeżyć ustawienia access pointów. Można to wyklikać, klikając Refresh przy każdym urządzeniu.

Drugą opcją jest połączenie się przez SSH do kontrolera Wi-Fi i wykonanie odpowiednich poleceń.

Cannot handle term 'xterm-256color'. Setting term to dumb.

vx9000-XXXXXX>en

vx9000-XXXXXX#reload on sitename exclude-controllers

//lub jeśli chcemy odświeżyć tylko wybrane apki, które np mają w nazwie "ap305c"

vx9000-XXXXXX#reload on sitename containing ap305c

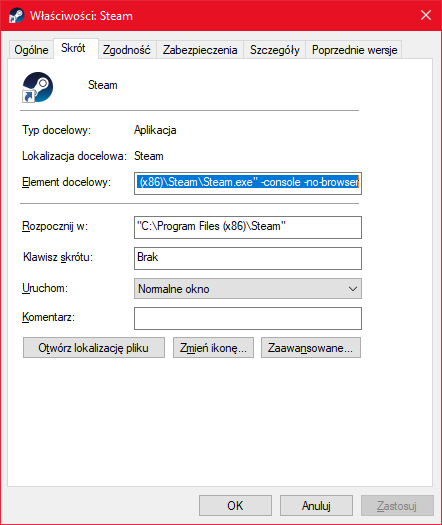

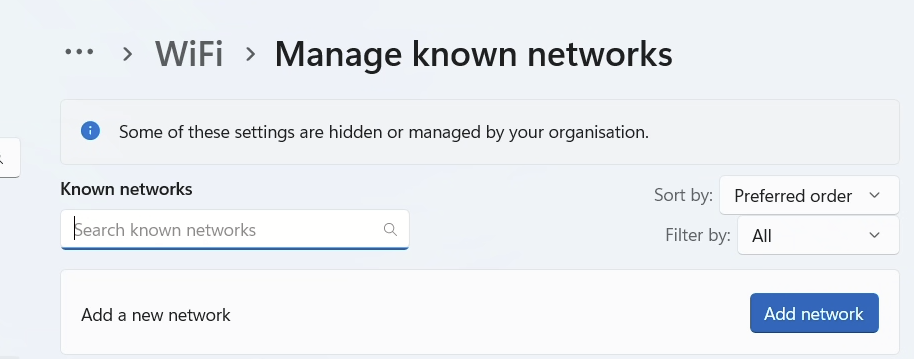

Testy i tworzenie polityki GPO do przypisania profilu Wi-Fi komputerom

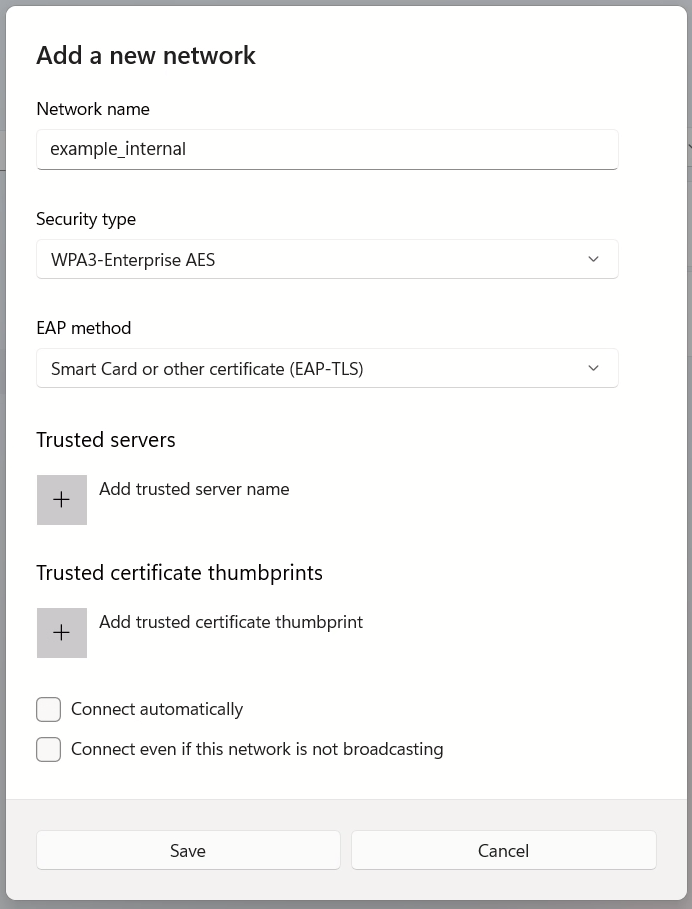

Najlepszym rozwiązaniem jest skonfigurowanie ręcznie profilu Wi-Fi na laptopie, który ma się do tej sieci łączyć, a potem wyeksportować profil ustawień do formatu XML i zaciągnąć go do ustawień Wi-Fi w GPO. W moim przypadku to było konieczne, ponieważ chciałem skorzystać z sieci WPA3-Enterprise (bez trybu 192-bit) i takiej opcji nie ma dostępnej do wyboru w ustawieniach przez Group Policy Management Editor.

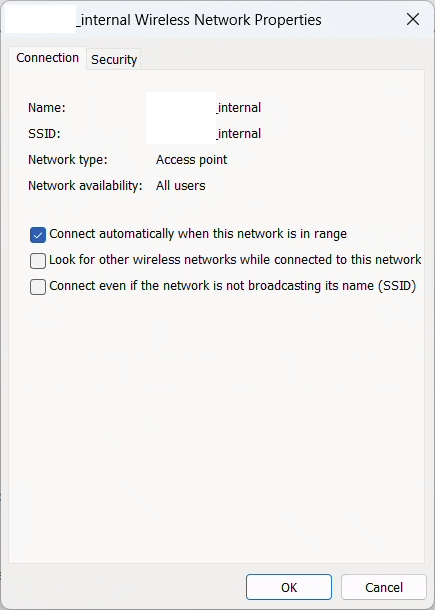

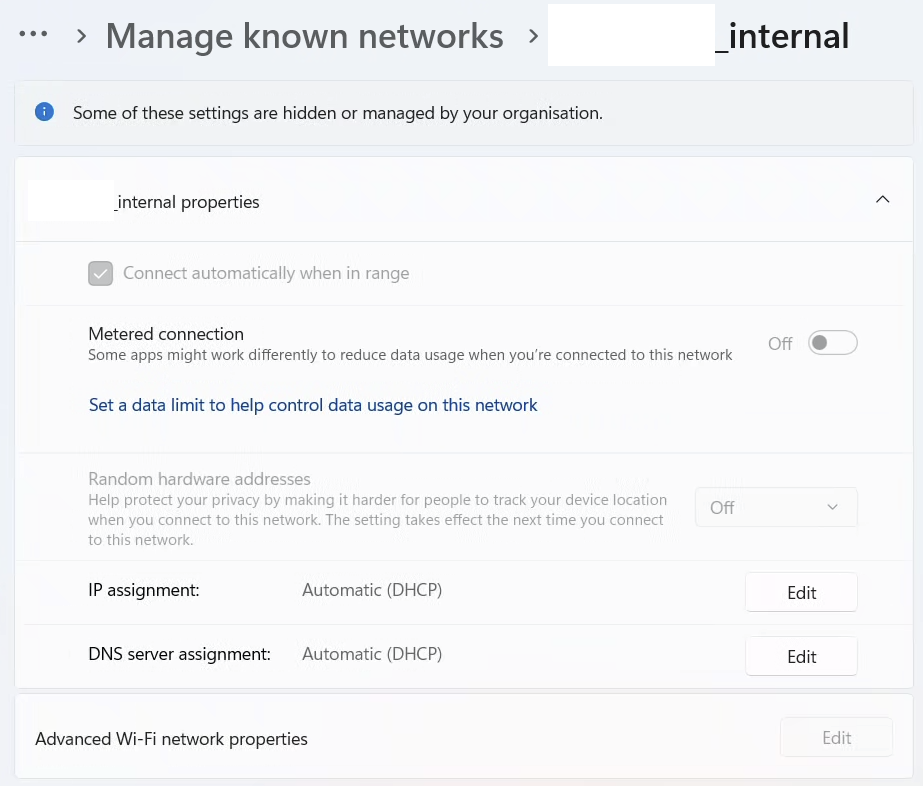

Zaczynamy od dodania profilu ręcznie na laptopie:

Klikamy strzałkę, by wejść do szczegółów połączenia:

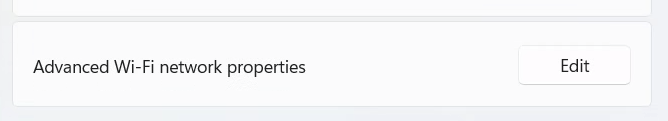

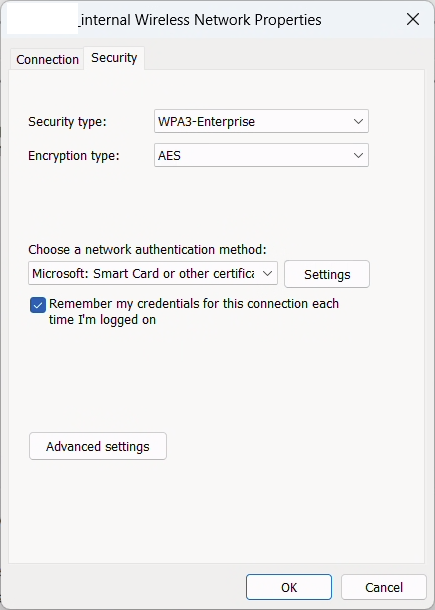

Następnie otwieramy ustawienia zaawansowane:

W nich ustawiamy następująco:

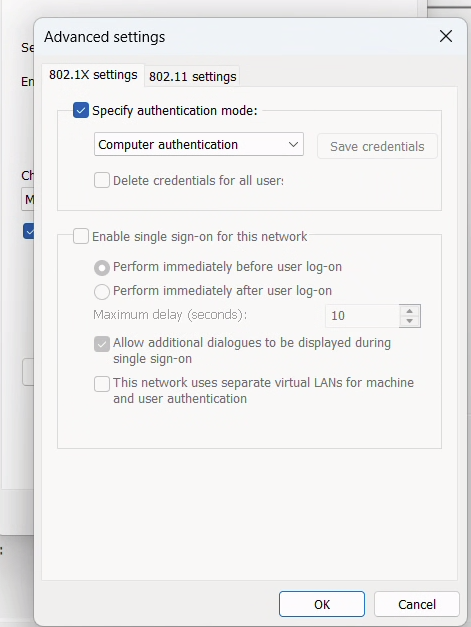

W Advanced settings wybieramy tryb uwierzytelniania komputera lub użytkownika, jak wolimy:

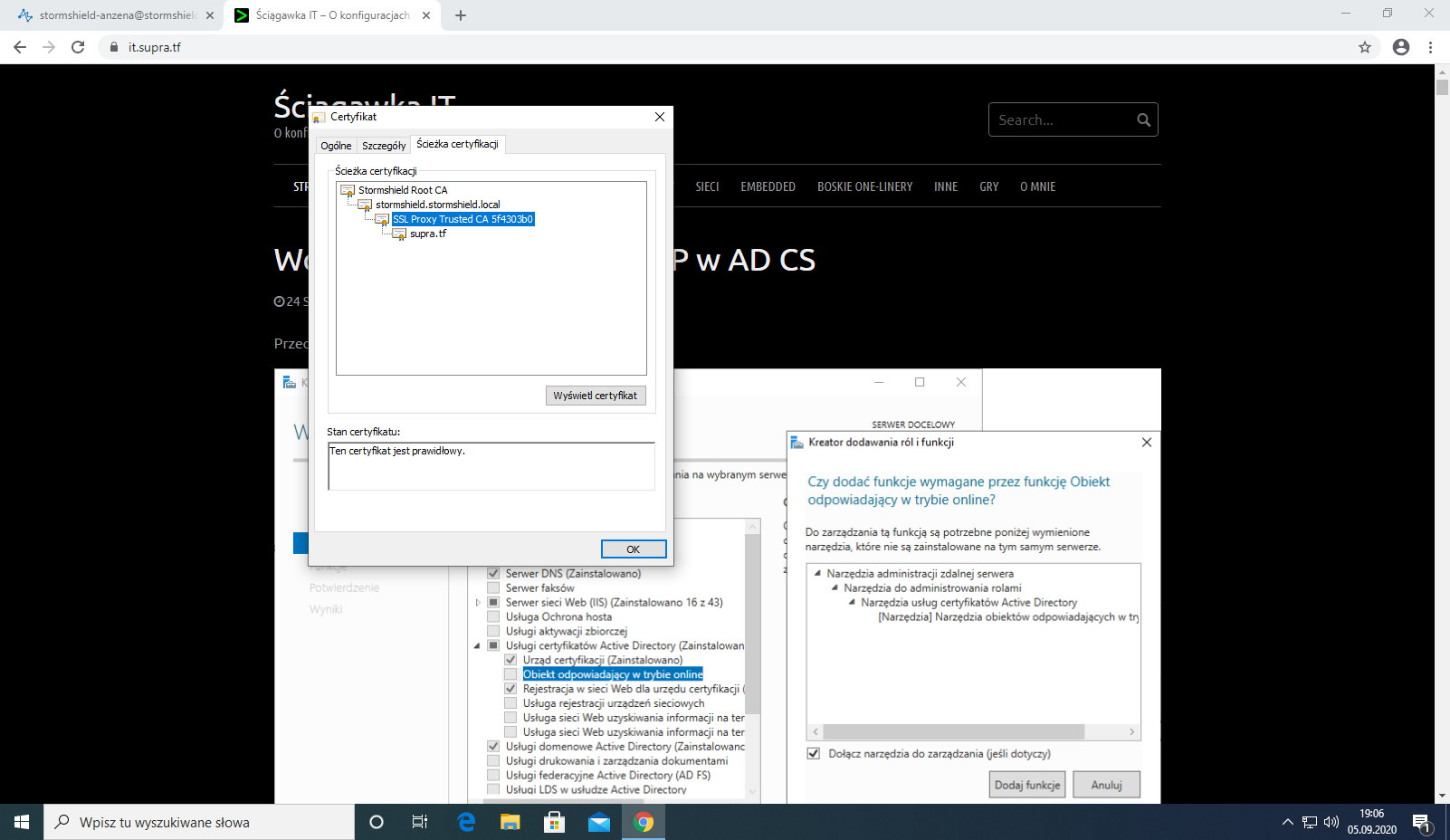

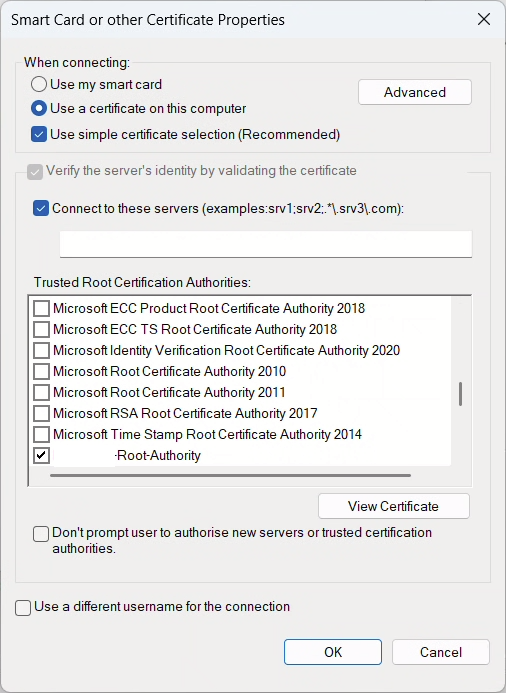

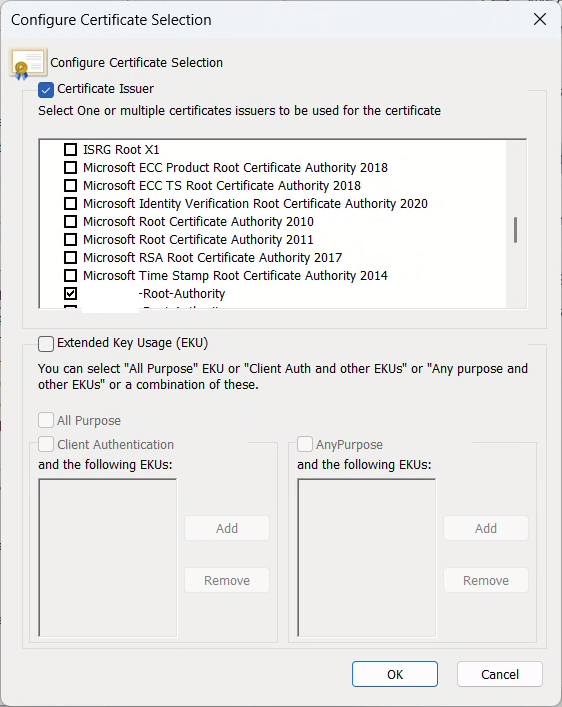

Zapisujemy i przechodzimy do ustawień Smart Card or other Certificate i wybieramy tutaj w sekcji Trusted Root Certification Authorities nasz urząd certyfikacji. Dzięki temu użytkownik nie będzie musiał zatwierdzać, że ufa temu urzędowi:

Przechodzimy do zaawansowanych ustawień certyfikatu klikając przycisk Advanced i wybieramy ponownie nasz urząd certyfikacji. To spowoduje, że komputer będzie próbował użyć certyfikatu komputera/użytkownika tylko takiego, który jest podpisany przez ten urząd:

Po tym wszystkim należy wyeksportować profil do XML:

PS C:\Users\radoslaw.serba\Desktop> netsh wlan export profile name="example_internal" folder="C:\"

Interface profile "example_internal" is saved in file "C:\WiFi-example_internal.xml" successfully.

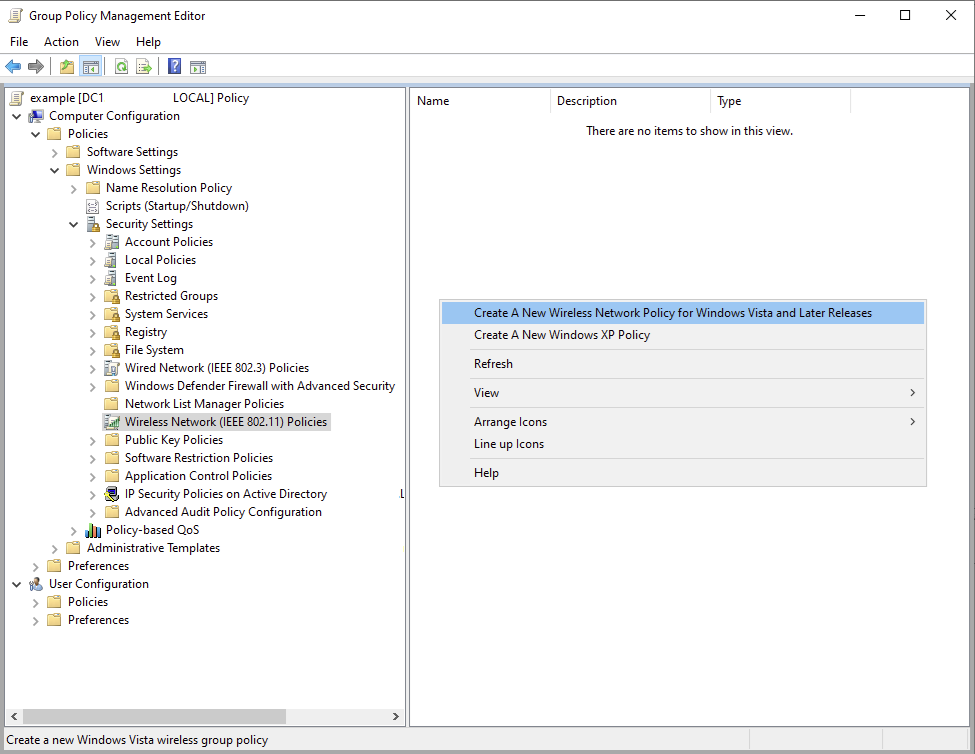

Na końcu należy dodać następującą politykę GPO z ustawieniem w Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Wireless Network (IEEE 802.11) Policies. Dla sieci przewodowej to będzie Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Wired Network (IEEE 802.3) Policies. Klikamy prawym w puste pole i wybieramy Create A New Wireless Network Policy for Windows Vista and Later Releases:

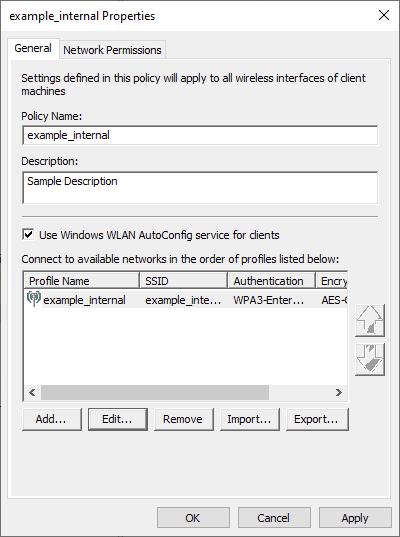

W zakładce General w Policy Name nazywamy jakoś politykę i w sekcji z profilami klikamy Import… by zaimportować nasz plik XML:

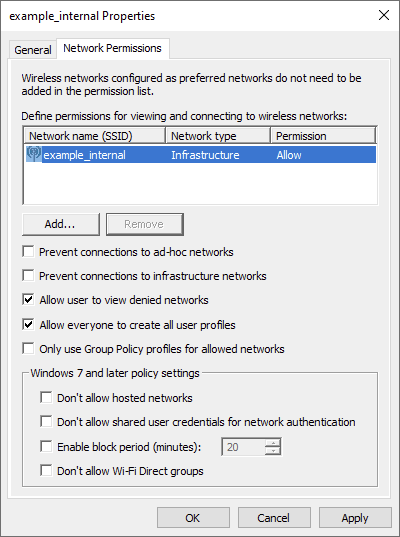

W zakładce Network Permissions ustawienia pozostawiłem bez zmian:

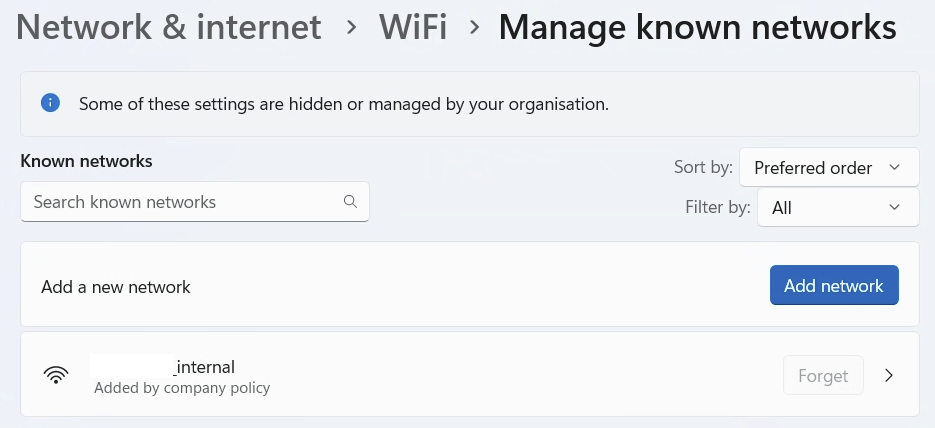

Po przypisaniu obiektu GPO do OU tak, by klient go pobrał, w ustawieniach pojawi się profil tylko do odczytu:

Troubleshooting

W trakcie wdrażania napotkałem się na sporo problemów. Miejsca, które warto sprawdzać w trakcie wdrożenia to:

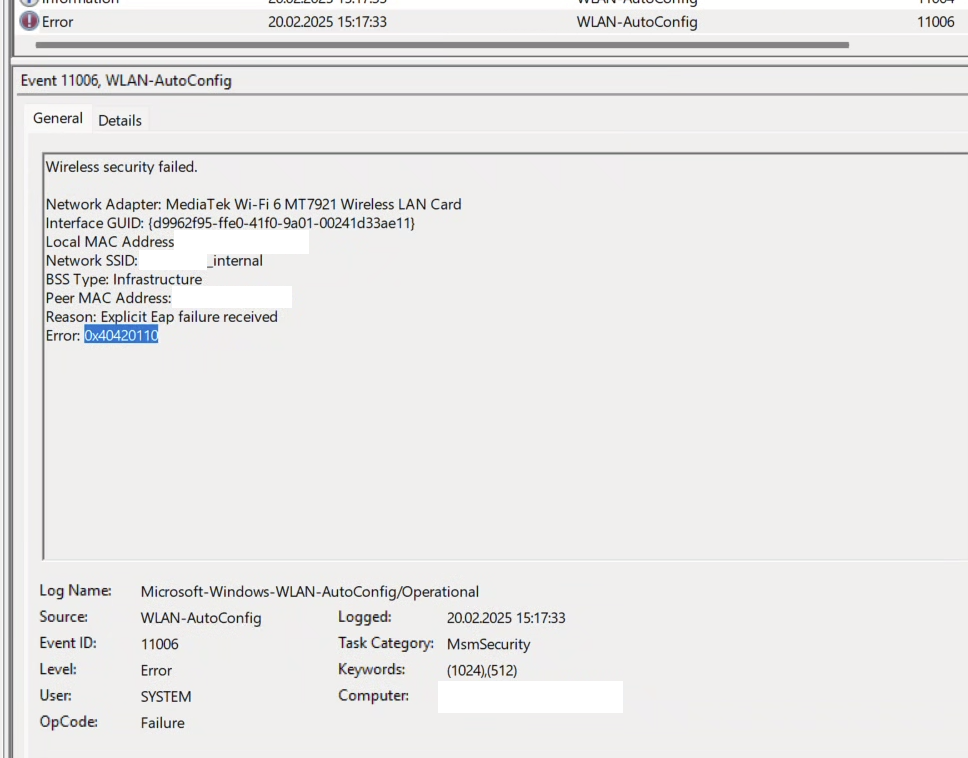

- dziennik zdarzeń klienta:

Applications and Services Logs -> Microsoft -> Windows -> WLAN-AutoConfig, dla połączeń przewodowych dziennik toWired-AutoConfig - dziennik zdarzeń serwera NPS (jest gotowy widok stworzony automatycznie po wdrożeniu NPSa):

Custom Views -> Network Policy and Access Services - Wireshark na serwerze NPS

- Logi APków/kontrolera APków

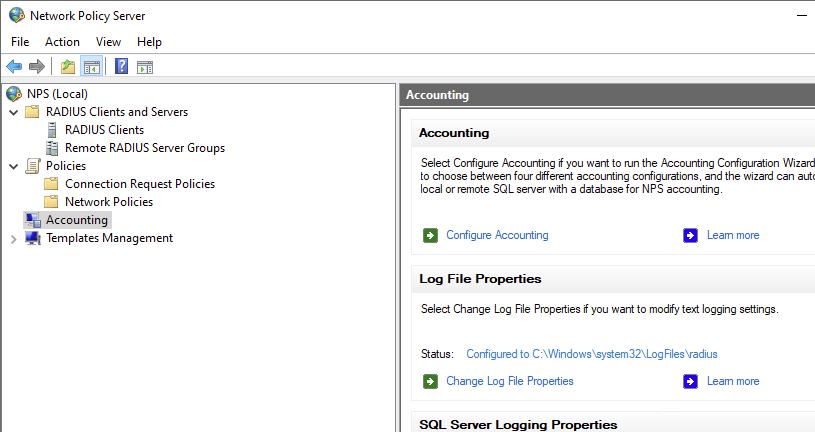

- Logi NPS (poniżej miejsce, gdzie można ustawić lokalizacje pliku)

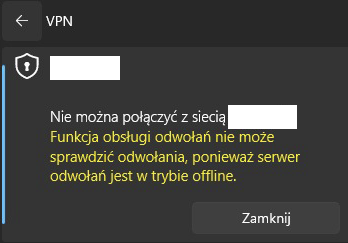

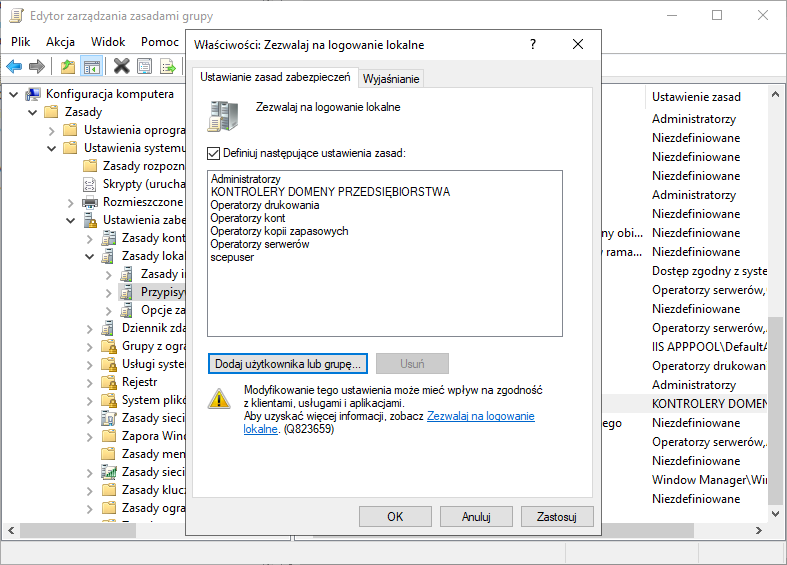

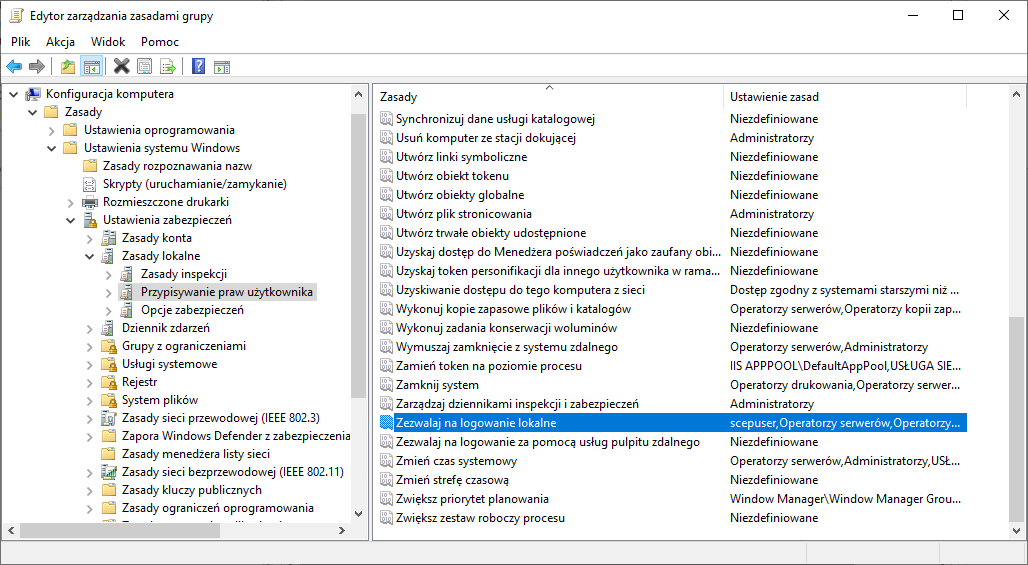

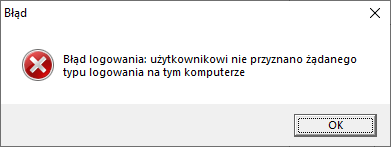

W przypadku dziennika zdarzeń po stronie klienta najpopularniejszy błąd to ten:

Błędy EAP, które tu mogą się pojawić można znaleźć tutaj.

Logi NPS

Poniżej przykład fragmentu logu NPSa:

<Event><Timestamp data_type="4">02/20/2025 15:19:31.063</Timestamp><Computer-Name data_type="1">DC1</Computer-Name><Event-Source data_type="1">IAS</Event-Source><Acct-Session-Id data_type="1">1C6E4240-FCB0DE5701FB-1740011611</Acct-Session-Id><Class data_type="1">311 1 192.168.X.2 02/20/2025 09:06:28 471</Class><EAP-Friendly-Name data_type="1">Microsoft: Smart Card or other certificate</EAP-Friendly-Name><Fully-Qualifed-User-Name data_type="1">X.local/OU/INNEOU/Marek Marecki</Fully-Qualifed-User-Name><MS-Link-Drop-Time-Limit data_type="0">120</MS-Link-Drop-Time-Limit><MS-Link-Utilization-Threshold data_type="0">50</MS-Link-Utilization-Threshold><Service-Type data_type="0">2</Service-Type><Framed-Protocol data_type="0">1</Framed-Protocol><Vendor-Specific data_type="2">00003A8C030666756C6C</Vendor-Specific><Client-IP-Address data_type="3">192.168.X.Y</Client-IP-Address><Client-Vendor data_type="0">0</Client-Vendor><Client-Friendly-Name data_type="1">extreme</Client-Friendly-Name><Proxy-Policy-Name data_type="1">EAP-TLS Wi-Fi</Proxy-Policy-Name><Provider-Type data_type="0">1</Provider-Type><SAM-Account-Name data_type="1">SERBA\marek.marecki</SAM-Account-Name><Authentication-Type data_type="0">5</Authentication-Type><NP-Policy-Name data_type="1">EAP-TLS Wi-Fi for users</NP-Policy-Name><Packet-Type data_type="0">2</Packet-Type><Reason-Code data_type="0">0</Reason-Code></Event>

Poprawmy formatowanie, by otrzymać czytelny szablon (XML):

<Event>

<Timestamp data_type="4">02/20/2025 15:19:31.063</Timestamp>

<Computer-Name data_type="1">DC1</Computer-Name>

<Event-Source data_type="1">IAS</Event-Source>

<Acct-Session-Id data_type="1">1C6E4240-FCB0DE5701FB-1740011611</Acct-Session-Id>

<Class data_type="1">311 1 192.168.X.2 02/20/2025 09:06:28 471</Class>

<EAP-Friendly-Name data_type="1">Microsoft: Smart Card or other certificate</EAP-Friendly-Name>

<Fully-Qualifed-User-Name data_type="1">SERBA.local/OU/INNEOU/Marek Marecki</Fully-Qualifed-User-Name>

<MS-Link-Drop-Time-Limit data_type="0">120</MS-Link-Drop-Time-Limit>

<MS-Link-Utilization-Threshold data_type="0">50</MS-Link-Utilization-Threshold>

<Service-Type data_type="0">2</Service-Type>

<Framed-Protocol data_type="0">1</Framed-Protocol>

<Vendor-Specific data_type="2">00003A8C030666756C6C</Vendor-Specific>

<Client-IP-Address data_type="3">192.168.X.Y</Client-IP-Address>

<Client-Vendor data_type="0">0</Client-Vendor>

<Client-Friendly-Name data_type="1">extreme</Client-Friendly-Name>

<Proxy-Policy-Name data_type="1">EAP-TLS Wi-Fi</Proxy-Policy-Name>

<Provider-Type data_type="0">1</Provider-Type>

<SAM-Account-Name data_type="1">SERBA\marek.marecki</SAM-Account-Name>

<Authentication-Type data_type="0">5</Authentication-Type>

<NP-Policy-Name data_type="1">EAP-TLS Wi-Fi for users</NP-Policy-Name>

<Packet-Type data_type="0">2</Packet-Type>

<Reason-Code data_type="0">0</Reason-Code>

</Event>

Istotne elementy:

Timestamp– samo za siebie tłumaczyComputer-Name– nazwa komputera, który przetwarza zapytanie do NPSEAP-Friendly-Name– tu zobaczymy metodę autoryzacji, w naszym przypadku jest to EAP-TLSFully-Qualified-User-Name– w tym przypadku jest no użytkownik, którego używamy do logowania, może być to też komputer (w pełnej formie)Client-IP-Address– jest to to samo, co znajdziemy w pakiecie Access-Request jako NAS-IP-Address, czyli adres access pointa/kontrolera APków, który wysyła zapytanie do NPSa (na podstawie tego wiemy, że do nas wysyła zapytanie to, a nie na przykład brama VPN czy np. switch)Client-Friendly-Name– nazwa, którą nazwaliśmy ten adres wNPS -> Radius Clients and Servers -> RADIUS ClientsSAM-Account-Name– w tym przypadku jest no użytkownik, którego używamy do logowania, może być to też komputer (w skróconej formie)NP-Policy-Name– nazwa zasady, do której wpadło zapytanieReason-Code– odpowiedź od serwera RADIUS, 0 oznacza akceptację połączenia, inne wartości można sprawdzić na liście poniżej

Logi z kontrolera Wi-Fi

W trybie uprzywilejowanym możemy zobaczyć, co się dzieje na urządzeniach na żywo w bardzo granularny sposób, to znaczy możemy wybrać domenę w kontrolerze, konkretny AP czy eventy związane z konkretnym adresem MAC

//dzięki temu śledzimy dosłownie wszystko, co się dzieje związanego z logowaniem się po Wi-Fi z użyciem EAP

vx9000-XXXXXX#remote-debug wireless rf-domain mysite clients all max-events 999 duration 999 events eap radius wpa-wpa2 management

//to samo, lecz śledzimy jeden adres MAC

vx9000-XXXXXX#remote-debug wireless rf-domain mysite clients AA-BB-CC-DD-EE-FF max-events 999 duration 999 events eap radius wpa-wpa2 management

Przykładowe logi:

Printing upto 999 messages from each remote system for upto 999 seconds. Use Ctrl-C to abort

[ap305c-1-XXXXXX] %%%%>20:32:49.656: eap:no eap response from wireless client AA-BB-CC-DD-EE-FF after max-retries (eap.c:420)

[ap305c-1-XXXXXX] %%%%>20:32:49.657: radius:alarm num_eap_c_tout ++ 4 (eap.c:430)

[ap305c-1-XXXXXX] 20:32:49.657: mgmt:tx deauthentication [reason: eap handshake timeout (code:23)] to AA-BB-CC-DD-EE-FF (mgmt.c:2060)

[ap305c-1-XXXXXX] 20:32:52.182: mgmt:rx auth-req from AA-BB-CC-DD-EE-FF on radio 1 (mgmt.c:4576)

[ap305c-1-XXXXXX] 20:32:52.182: mgmt:tx auth-rsp to AA-BB-CC-DD-EE-FF on radio 1. status: success (mgmt.c:1427)

[ap305c-1-XXXXXX] 20:32:52.185: mgmt:rx association-req from AA-BB-CC-DD-EE-FF on radio ap305c-1-XXXXXX:R2 signal-strength is -90dBm (mgmt.c:4550)

[ap305c-1-XXXXXX] 20:32:52.185: mgmt:Client AA-BB-CC-DD-EE-FF negotiated FT-EAP with PMF on wlan (example_internal) (mgmt.c:4066)

[ap305c-1-XXXXXX] 20:32:52.186: mgmt:tx association-rsp success to FC-B0-DE-57-01-FB on wlan (example_internal) (ssid:example_internal) with ftie 0 (mgmt.c:4157)

[ap305c-1-XXXXXX] 20:32:52.187: eap:sending eap-code-request code 1, type 1 to AA-BB-CC-DD-EE-FF (eap.c:964)

[ap305c-1-XXXXXX] 20:32:52.187: eap:sending eap-id-req to AA-BB-CC-DD-EE-FF (eap.c:993)

[ap305c-1-XXXXXX] 20:32:52.210: eap:rx eap-start from AA-BB-CC-DD-EE-FF (eap.c:655)

[ap305c-1-XXXXXX] 20:32:52.210: eap:sending eap-code-request code 1, type 1 to AA-BB-CC-DD-EE-FF (eap.c:964)

[ap305c-1-XXXXXX] 20:32:52.210: eap:sending eap-id-req to AA-BB-CC-DD-EE-FF (eap.c:993)

[ap305c-1-XXXXXX] 20:32:52.214: eap:rx eap id-response from AA-BB-CC-DD-EE-FF (eap.c:697)

[ap305c-1-XXXXXX] 20:32:52.214: radius:aaa-policy sso user:host/komputer.serba.local mac:AA-BB-CC-DD-EE-FF server_is_candidate: 1 1 0 0 0 0 0 0 0 0 0 0

(radius.c:4894)

[ap305c-1-XXXXXX] 20:32:52.215: radius:access-req sent to wireless controller to be proxied to dc1.serba.local:1812. (attempt 1) for AA-BB-CC-DD-EE-FF (user:host/komputer.serba.local) (radius.c:3078)

[ap305c-1-XXXXXX] 20:32:52.215: eap:rx eap id-response from AA-BB-CC-DD-EE-FF (eap.c:697)

[ap305c-1-XXXXXX] 20:32:52.215: eap:rx eap-id-response from AA-BB-CC-DD-EE-FF in state 162!=EAP_ID_SENT. Ignoring (eap.c:700)

[ap305c-1-6BCE40] 20:32:52.220: radius:RAD_MSG_AUTHENTICATOR (radius.c:1192)

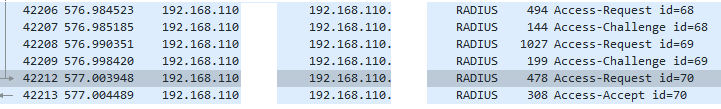

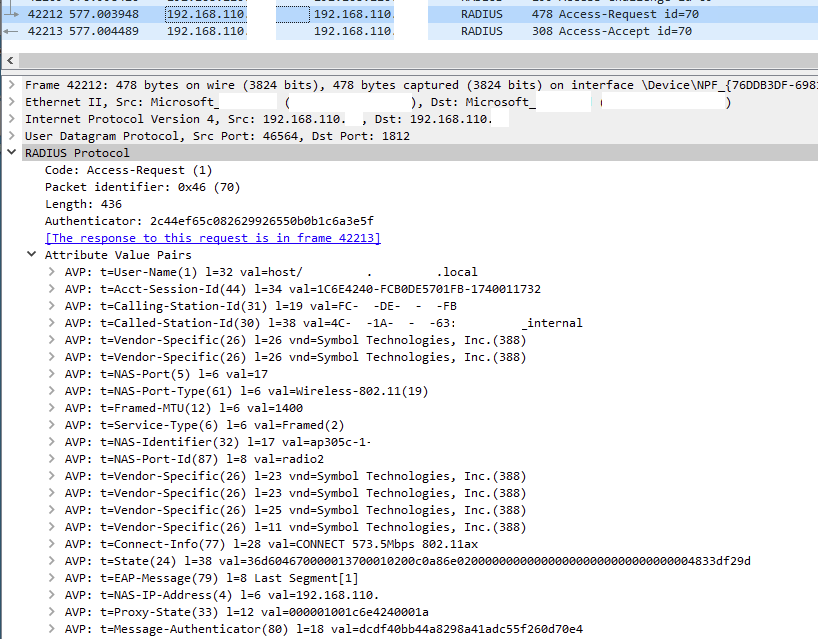

Wireshark

Wireshark na NPSie to świetne rozwiązanie do wykrywania potencjalnych problemów, ze względu na to, że możemy podejrzeć pakiety RADIUSa i zobaczyć jakie parametry są podawane w zapytaniach oraz czy serwer na nie odpowiada i jeśli tak to jak. Brak odpowiedzi serwera RADIUS na zapytanie od kontrolera oznacza, że klucz współdzielony się nie zgadza po obu stronach i najlepiej go ustawić jeszcze raz na obu.

W tym zapytaniu widzimy:

User-Nameto naż użytkownik, lecz jeśli zaczyna się nahost/to jest to konto komputeraCalling-Station-Id– adres MAC karty sieciowej laptopaCalled-Station-Id– adres MAC karty sieciowej APka + SSID, do którego się łączy laptopNAS-Port-Type– typ połączenia, w naszym przypadku bezprewodówkaFramed-MTU– wielkość pakietuNAS-Identifier– w tym polu jest nazwa hosta naszego access pointa, do którego się łączy klientNAS-Port-Id– nazwa interfejsu, do którego łączy się klient w access poincieConnect-Info– szczegóły jakości połączenia, którą może używać klientNAS-IP-Address– adres IP, z którego przychodzi zapytanie (w naszym przypadku kontroler Wi-Fi)

Co prawda, nie mam tutaj dobrego przykładu wykrycia problemu, aczkolwiek trzeba w pierwszej kolejności wypatrywać, czy pojawiają się pakiety Access-Reject, bo to oznacza, że NPS odrzucił zapytanie od klienta.

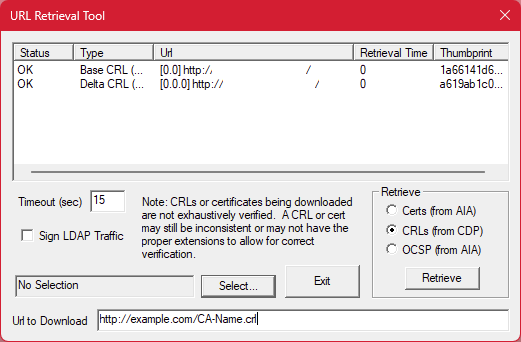

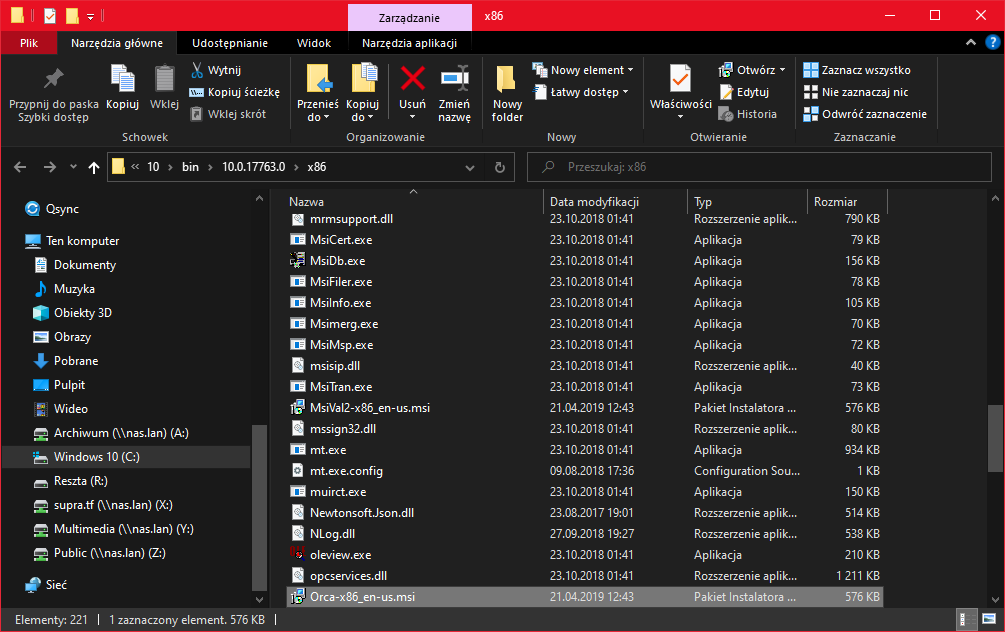

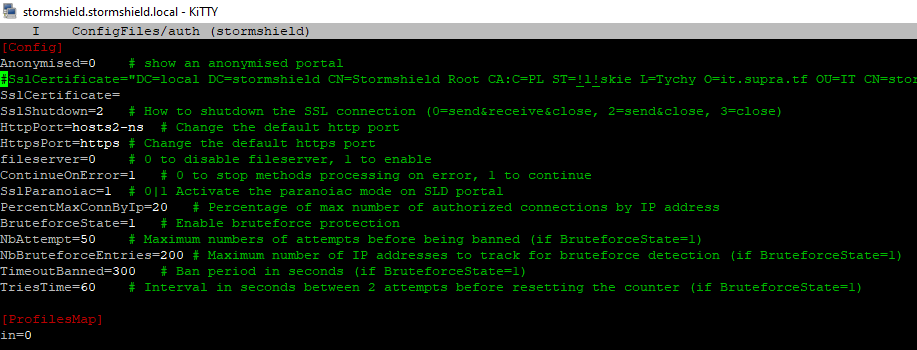

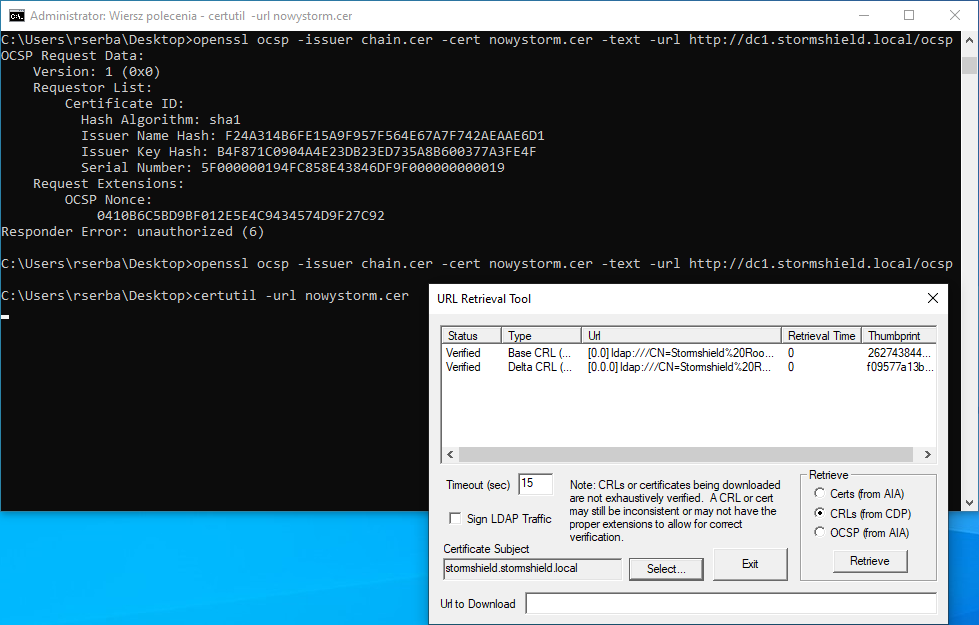

Tymczasowe wyłączenie weryfikacji CRL

W trakcie mojego wdrożenia miałem problem z tym, że serwery nie były w stanie się połączyć z adresem, na którym była lista odwołań certyfikatów, efektywnie blokując wszystkim możliwość połączenia się z siecią.

Tutaj można znaleźć jakie wpisy należy dodać do rejestru, by wyłączyć weryfikację. W moim przypadku pomogło to zweryfikować problem, a tutaj znajdziemy więcej informacji, jak NPS sprawdza te listy.

Kody błędów NPSa

Kopiuję je z innej stronki, ponieważ nie byłem w stanie znaleźć żadnej stronki Microsoftu, która ma wszystkie wylistowane. Blogi mają to do siebie, że jednego dnia istnieją, potem znikają, więc wolę je zachować.

00: IAS_SUCCESS

01: IAS_INTERNAL_ERROR

02: IAS_ACCESS_DENIED

03: IAS_MALFORMED_REQUEST

04: IAS_GLOBAL_CATALOG_UNAVAILABLE

05: IAS_DOMAIN_UNAVAILABLE

06: IAS_SERVER_UNAVAILABLE

07: IAS_NO_SUCH_DOMAIN

08: IAS_NO_SUCH_USER

09: The request was discarded by a third-party extension DLL file.

10: A third-party extension DLL has failed and cannot perform its function.

16: IAS_AUTH_FAILURE

17: IAS_CHANGE_PASSWORD_FAILURE

18: IAS_UNSUPPORTED_AUTH_TYPE

19: No reversibly encrypted password is stored for the user account

20: Lan Manager Authentication is not enabled.

21: An IAS extension dynamic link library (DLL) that is installed on the NPS server rejected the connection request.

22: The client could not be authenticated because the EAP type cannot be processed by the server.

23: Unexpected error. Possible error in server or client configuration.

32: IAS_LOCAL_USERS_ONLY

33: IAS_PASSWORD_MUST_CHANGE

34: IAS_ACCOUNT_DISABLED

35: IAS_ACCOUNT_EXPIRED

36: IAS_ACCOUNT_LOCKED_OUT

37: IAS_INVALID_LOGON_HOURS

38: IAS_ACCOUNT_RESTRICTION

48: IAS_NO_POLICY_MATCH

49: Did not match connection request policy

64: IAS_DIALIN_LOCKED_OUT

65: IAS_DIALIN_DISABLED

66: IAS_INVALID_AUTH_TYPE

67: IAS_INVALID_CALLING_STATION

68: IAS_INVALID_DIALIN_HOURS

69: IAS_INVALID_CALLED_STATION

70: IAS_INVALID_PORT_TYPE

71: IAS_INVALID_RESTRICTION

72: The user cannot change his or her password because the change password option is not enabled for the matching remote access policy

73: The Enhanced Key Usage (EKU) extensions, section of the user or computer certificate are not valid or are missing.

80: IAS_NO_RECORD

96: IAS_SESSION_TIMEOUT

97: IAS_UNEXPECTED_REQUEST

112: The remote RADIUS server did not process the authentication request.

113: The local NPS proxy attempted to forward a connection request to a member of a remote RADIUS server group that does not exist.

115: The local NPS proxy did not forward a RADIUS message because it is not an accounting request or a connection request.

116: The local NPS proxy server cannot forward the connection request to the remote RADIUS server because either the proxy cannot open a Windows socket over which to send the connection request, or the proxy server attempted to send the connection request but received Windows sockets errors that prevented successful completion of the send operation.

117: The remote RADIUS (Remote Authentication Dial-In User Service) server did not respond.

118: The local NPS proxy server received a RADIUS message that is malformed from a remote RADIUS server, and the message is unreadable.

256: The certificate provided by the user or computer as proof of their identity is a revoked certificate. Because of this, the user or computer was not authenticated, and NPS rejected the connection request.

257: Due to a missing dynamic link library (DLL) or exported function, NPS cannot access the certificate revocation list to verify whether the user or client computer certificate is valid or is revoked.

258: The revocation function was unable to check revocation for the certificate.

259: The certification authority that manages the certificate revocation list is not available. NPS cannot verify whether the certificate is valid or is revoked. Because of this, authentication failed.

260: The message supplied for verification has been altered.

261: NPS cannot contact Active Directory Domain Services (AD DS) or the local user accounts database to perform authentication and authorization. The connection request is denied for this reason.

262: The supplied message is incomplete. The signature was not verified.

263: NPS did not receive complete credentials from the user or computer. The connection request is denied for this reason.

264: The Security Support Provider Interface (SSPI) called by EAP reports that the system clocks on the NPS server and the access client are not synchronized.

265: The certificate that the user or client computer provided to NPS as proof of identity chains to an enterprise root certification authority that is not trusted by the NPS server.

266: The message received was unexpected or badly formatted.

267: The certificate provided by the connecting user or computer is not valid because it is not configured with the Client Authentication purpose in Application Policies or Enhanced Key Usage (EKU) extensions. NPS rejected the connection request for this reason.

268: The certificate provided by the connecting user or computer is expired. NPS rejected the connection request for this reason.

269: The Security Support Provider Interface (SSPI) called by EAP reports that the NPS server and the access client cannot communicate because they do not possess a common algorithm.

270: Based on the matching NPS network policy, the user is required to log on with a smart card, but they have attempted to log on by using other credentials. NPS rejected the connection request for this reason.

271: The connection request was not processed because the NPS server was in the process of shutting down or restarting when it received the request.

272: The certificate that the user or client computer provided to NPS as proof of identity maps to multiple user or computer accounts rather than one account. NPS rejected the connection request for this reason.

273: Authentication failed. NPS called Windows Trust Verification Services, and the trust provider is not recognized on this computer. A trust provider is a software module that implements the algorithm for application-specific policies regarding trust.

274: Authentication failed. NPS called Windows Trust Verification Services, and the trust provider does not support the specified action. Each trust provider provides its own unique set of action identifiers. For information about the action identifiers supported by a trust provider, see the documentation for that trust provider.

275: Authentication failed. NPS called Windows Trust Verification Services, and the trust provider does not support the specified form. A trust provider is a software module that implements the algorithm for application-specific policies regarding trust. Trust providers support subject forms that describe where the trust information is located and what trust actions to take regarding the subject.

276: Authentication failed. NPS called Windows Trust Verification Services, but the binary file that calls EAP cannot be verified and is not trusted.

277: Authentication failed. NPS called Windows Trust Verification Services, but the binary file that calls EAP is not signed, or the signer certificate cannot be found.

278: Authentication failed. The certificate that was provided by the connecting user or computer is expired.

279: Authentication failed. The certificate is not valid because the validity periods of certificates in the chain do not match. For example, the following End Certificate and Issuer Certificate validity periods do not match: End Certificate validity period: 2007-2010; Issuer Certificate validity period: 2006-2008.

280: Authentication failed. The certificate is not valid and was not issued by a valid certification authority (CA).

281: Authentication failed. The path length constraint in the certification chain has been exceeded. This constraint restricts the maximum number of CA certificates that can follow this certificate in the certificate chain.

282: Authentication failed. The certificate contains a critical extension that is unrecognized by NPS.

283: Authentication failed. The certificate does not contain the Client Authentication purpose in Application Policies extensions, and cannot be used for authentication.

284: Authentication failed. The certificate is not valid because the certificate issuer and the parent of the certificate in the certificate chain are required to match but do not match.

285: Authentication failed. NPS cannot locate the certificate, or the certificate is incorrectly formed and is missing important information.

286: Authentication failed. The certificate provided by the connecting user or computer is issued by a certification authority (CA) that is not trusted by the NPS server.

287: Authentication failed. The certificate provided by the connecting user or computer does not chain to an enterprise root CA that NPS trusts.

288: Authentication failed due to an unspecified trust failure.

289: Authentication failed. The certificate provided by the connecting user or computer is revoked and is not valid.

290: Authentication failed. A test or trial certificate is in use, however the test root CA is not trusted, according to local or domain policy settings.

291: Authentication failed because NPS cannot locate and access the certificate revocation list to verify whether the certificate has or has not been revoked. This issue can occur if the revocation server is not available or if the certificate revocation list cannot be located in the revocation server database.

292: Authentication failed. The value of the User-Name attribute in the connection request does not match the value of the common name (CN) property in the certificate.

293: Authentication failed. The certificate provided by the connecting user or computer is not valid because it is not configured with the Client Authentication purpose in Application Policies or Enhanced Key Usage (EKU) extensions. NPS rejected the connection request for this reason.

294: Authentication failed because the certificate was explicitly marked as untrusted by the Administrator. Certificates are designated as untrusted when they are imported into the Untrusted Certificates folder in the certificate store for the Current User or Local Computer in the Certificates Microsoft Management Console (MMC) snap-in.

295: Authentication failed. The certificate provided by the connecting user or computer is issued by a CA that is not trusted by the NPS server.

296: Authentication failed. The certificate provided by the connecting user or computer is not valid because it is not configured with the Client Authentication purpose in Application Policies or Enhanced Key Usage (EKU) extensions. NPS rejected the connection request for this reason.

297: Authentication failed. The certificate provided by the connecting user or computer is not valid because it does not have a valid name.

298: Authentication failed. Either the certificate does not contain a valid user principal name (UPN) or the value of the User-Name attribute in the connection request does not match the certificate.

299: Authentication failed. The sequence of information provided by internal components or protocols during message verification is incorrect.

300: Authentication failed. The certificate is malformed and Extensible Authentication Protocl (EAP) cannot locate credential information in the certificate.

301: NPS terminated the authentication process. NPS received a cryptobinding type length value (TLV) from the access client that is not valid. This issue occurs when an attempt to breach your network security has occurred and a man-in-the-middle (MITM) attack is in progress. During MITM attacks on your network, attackers use unauthorized computers to intercept traffic between your legitimate hosts while posing as one of the legitimate hosts. The attacker’s computer attempts to gain data from your other network resources. This enables the attacker to use the unauthorized computer to intercept, decrypt, and access all network traffic that would otherwise go to one of your legitimate network resources.

302: NPS terminated the authentication process. NPS did not receive a required cryptobinding type length value (TLV) from the access client during the authentication process.

Do poczytania/obejrzenia dodatkowo:

https://community.fortinet.com/t5/FortiGate/Technical-Tip-RADIUS-error-codes/ta-p/270026

https://extreme-networks.my.site.com/ExtrArticleDetail?an=000082369