SCEP (Simple Certificate Enrollment Protocol) nie jest tak popularny w dzisiejszych czasach z tego względu, że większość rozwiązań, na których wdraża się certyfikaty SSL ma już wbudowany interfejs pozwalający na proste wymienienie certyfikatu. SCEP na pewno byłby dobrym rozwiązaniem jeśli w organizacji urządzeń z certyfikatami są setki i chcielibyśmy zaaktualizować na nich wszystkich certyfikaty, lecz nadal trzeba pamiętać, że takowe urządzenie musi to obsługiwać, z czego na ten moment spotkałem się z tym, że tylko FortiGate był w stanie obsłużyć SCEPa.

Funkcja, która pozwala na podpisywanie certyfikatów to NDES (Network Device Enrollment Service) lub po polsku Usługa rejestracji urządzeń sieciowych. Poniżej opiszę po krótce jak to wdrożyć szybko.

Przygotowanie

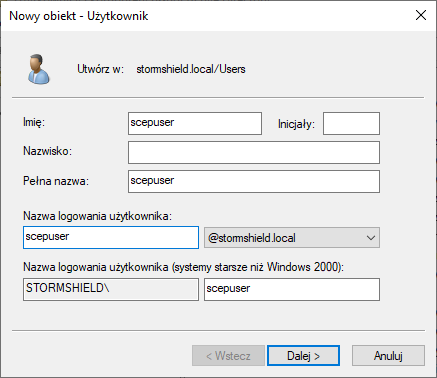

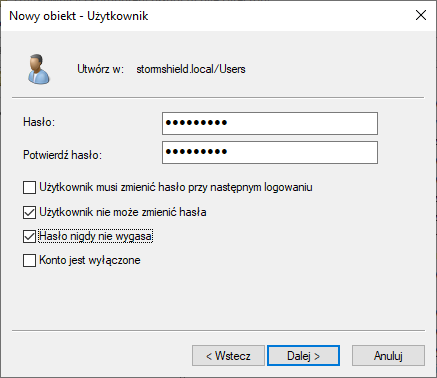

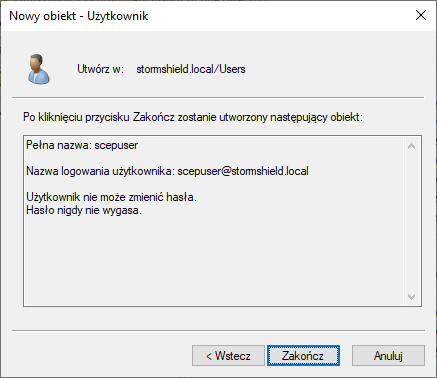

Na początku należy zacząć od założenia konta dla NDESa, w moim przypadku nazywa się scepuser.

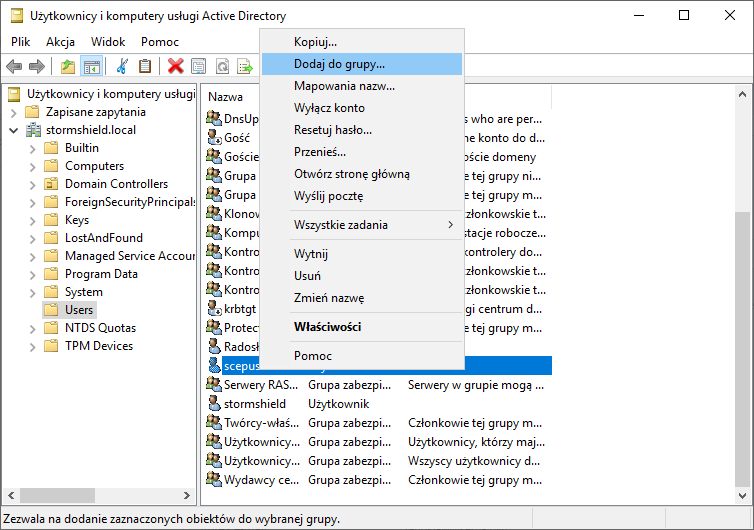

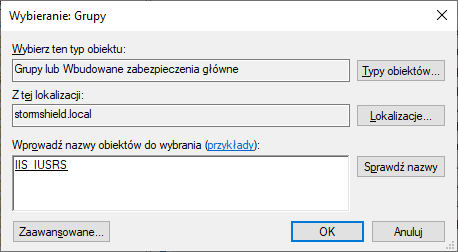

Następnie musimy takie konto dodać do grupy IIS_IUSRS. Ogólnie te konto powinno być w takiej lokalnej grupie, lecz z faktu, że zainstalowałem tą rolę na kontrolerze domeny (czego się nie powinno robić) jest w grupie domenowej.

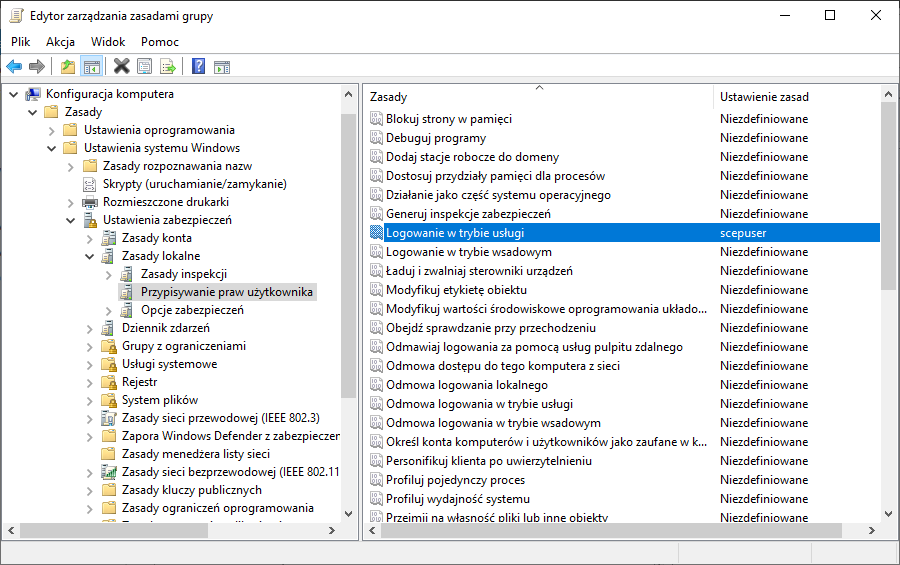

Z faktu, że to jest jednak kontroler domeny, musiałem w polityce kontrolerów domeny dodać możliwość logowania się w trybie usługi tego konta. Bez tego nie uda nam się skonfigurować roli. Na zrzucie ekranu jest widoczne gdzie można znaleźć te ustawienie.

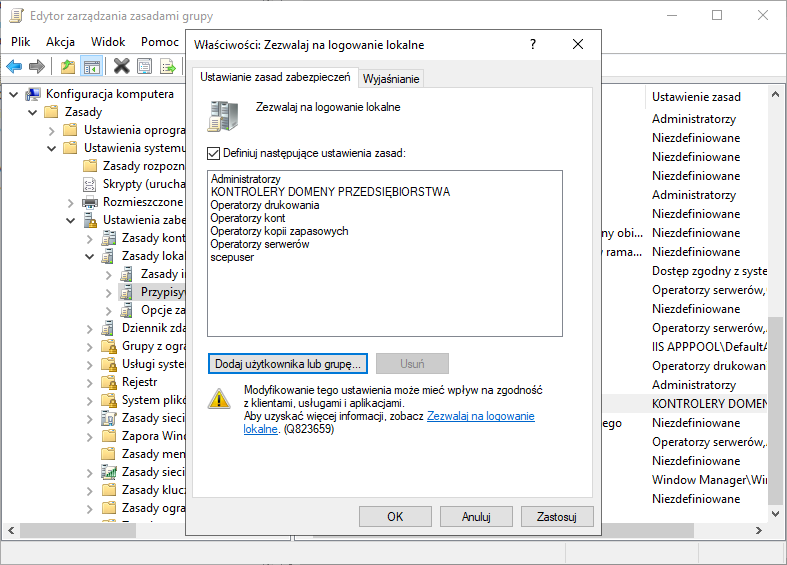

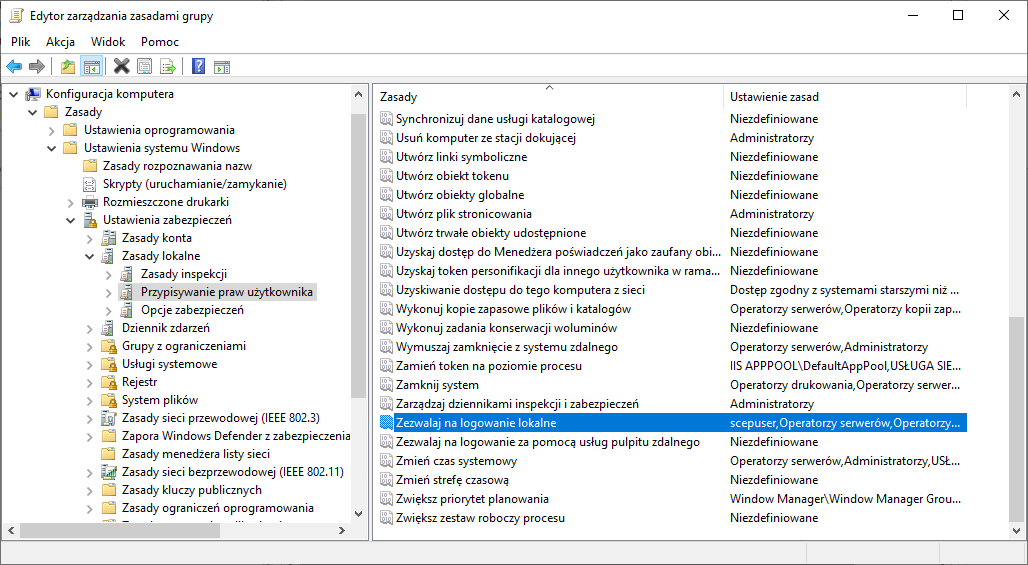

Poniżej widok jak to wygląda po skonfigurowaniu w polityce kontrolerów domeny. W normalnym wypadku to się definiuje dla serwera, na którym jest instalowana rola NDES.

Podobnie należy zezwolić na logowanie lokalne do serwera.

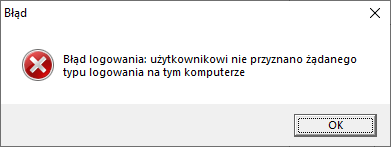

Jeśli tego nie zrobimy, w trakcie konfigurowania usługi po wybraniu naszego konta serwisowego dostaniemy to:

Konfiguracja

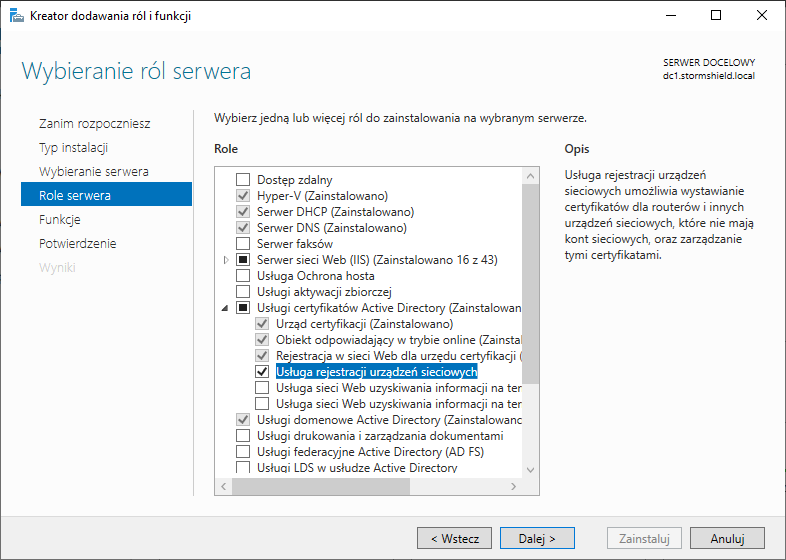

Po przygotowaniu konta należy zainstalować rolę Usługa rejestracji urządzeń sieciowych.

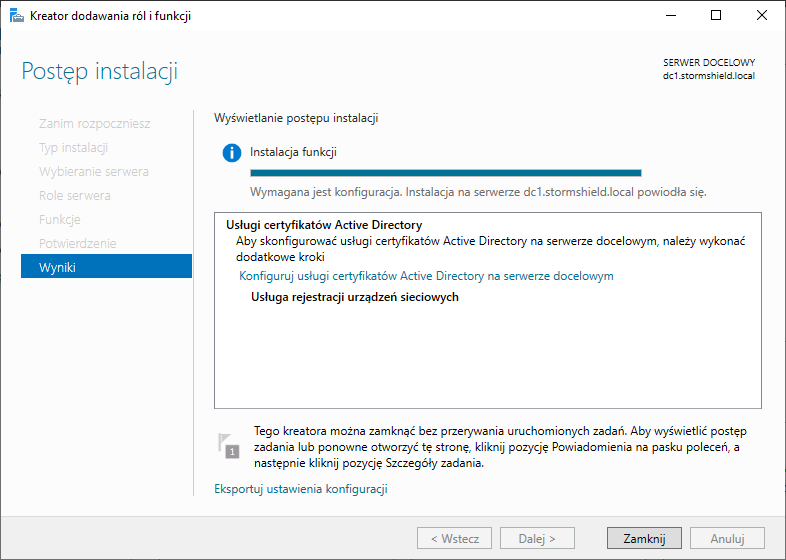

Po zainstalowaniu należy kliknąć Konfiguruj usługi certyfikatów Active Directory na serwerze docelowym.

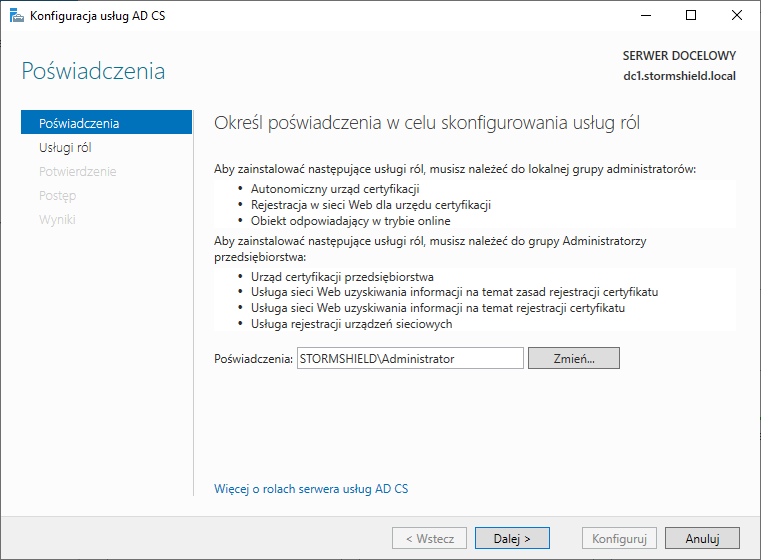

Tutaj trzeba wskazać konto administracyjne, które pozwala na skonfigurowanie roli. Najlepiej skorzystać z konta administratora.

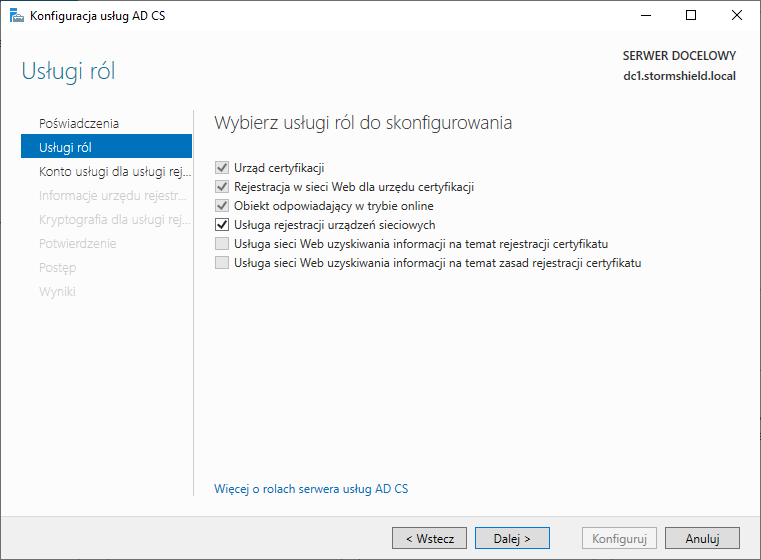

Z listy zaznaczamy nowo zainstalowaną rolę.

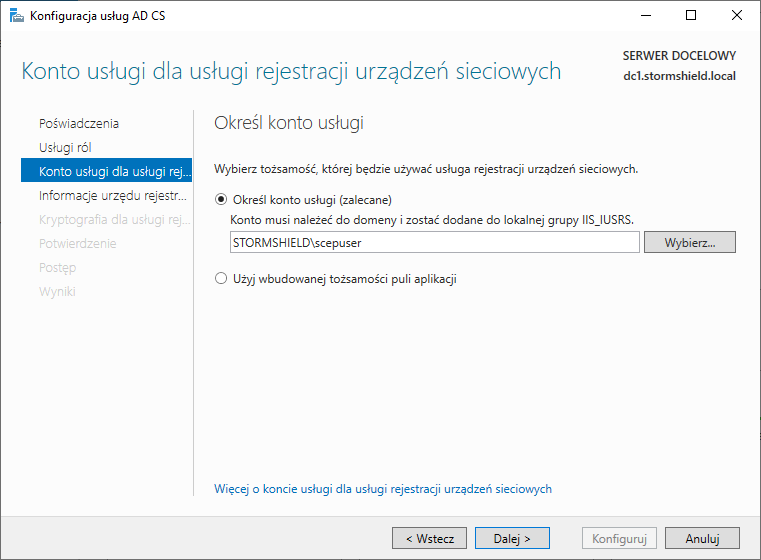

Dopiero tutaj wskazujemy użytkownika scepuser.

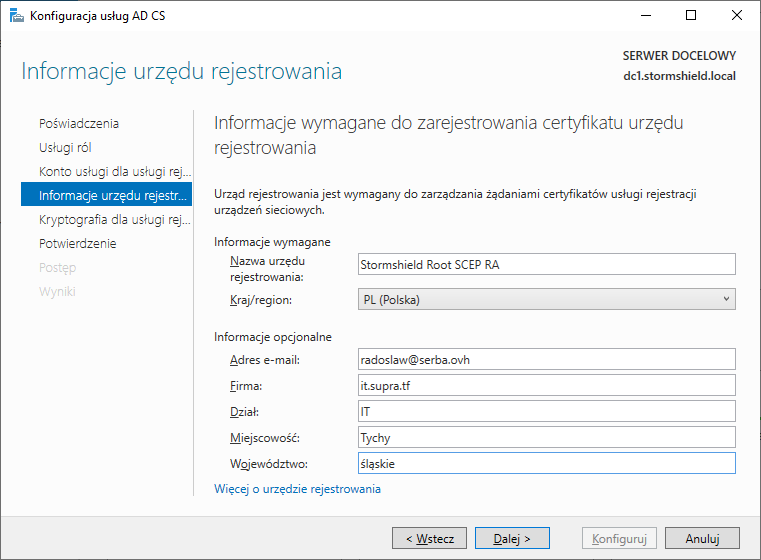

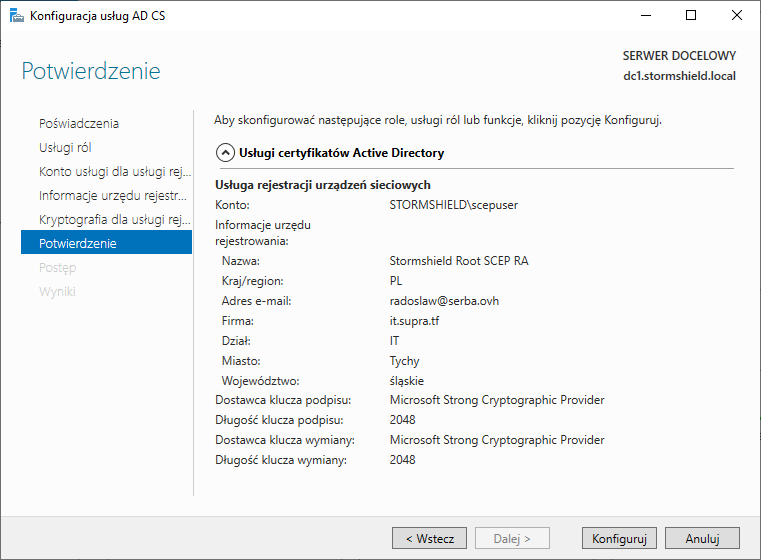

Następnie musimy podać dane do nowego urzędu rejestrowania. Dosyć prosta sprawa.

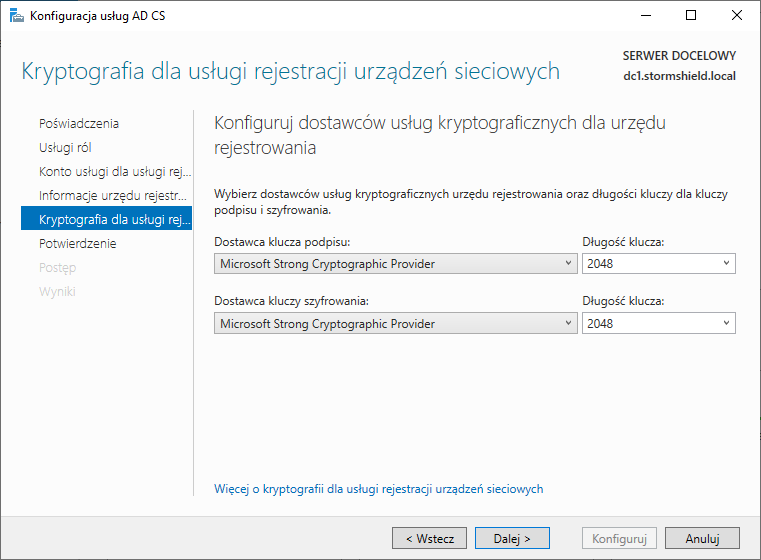

Teraz wybieramy dostawcę klucza podpisu i długość klucza. Można zostawić domyślne.

I to byłoby na tyle, klikamy Konfiguruj i mamy gotowe…prawie.

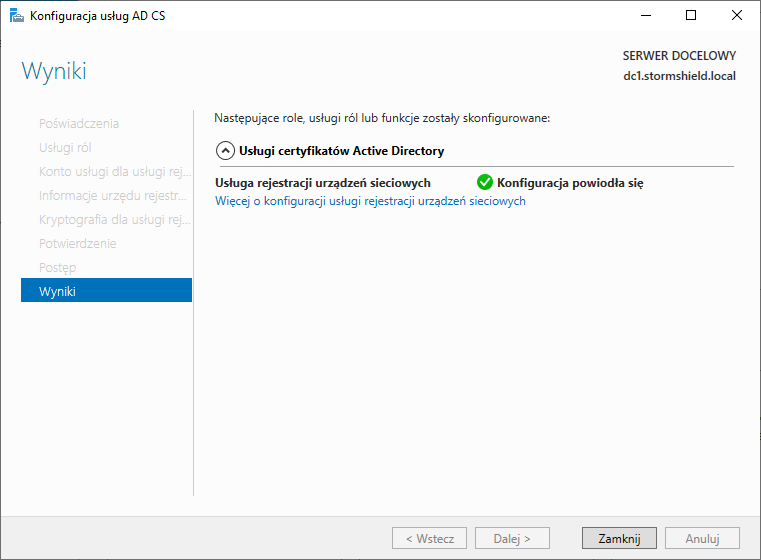

Tutaj potwierdzenie, że to, co zrobiliśmy się udało.

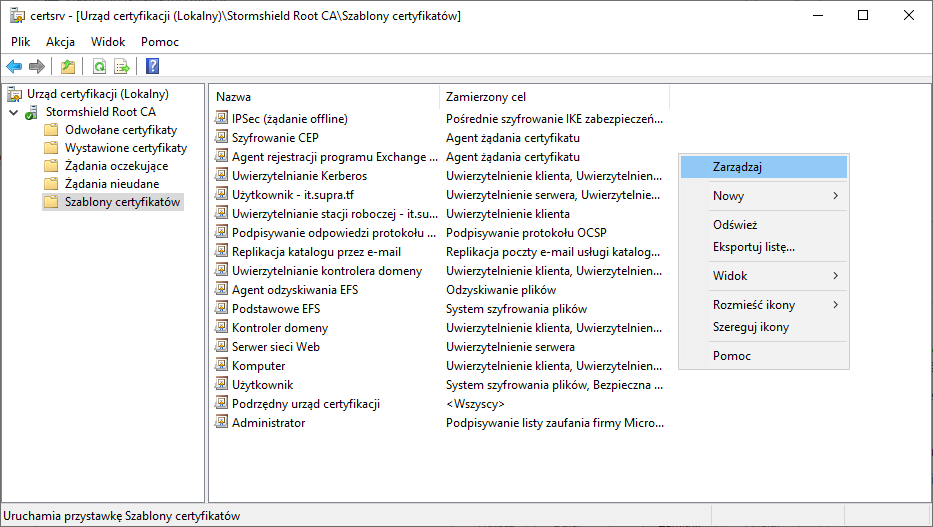

Zanim NCEP będzie działał, musimy dodać szablon do podpisywania, z którego będziemy korzystać. W sumie to przy instalacji NCEPa on sam się wdraża, więc jedynie musimy się upewnić, że konfiguracja jest OK. Otwieramy urząd certyfikacji poprzez przystawkę certsrv, wybieramy Szablony certyfikatów, klikamy prawym na wolne miejsce i Zarządzaj.

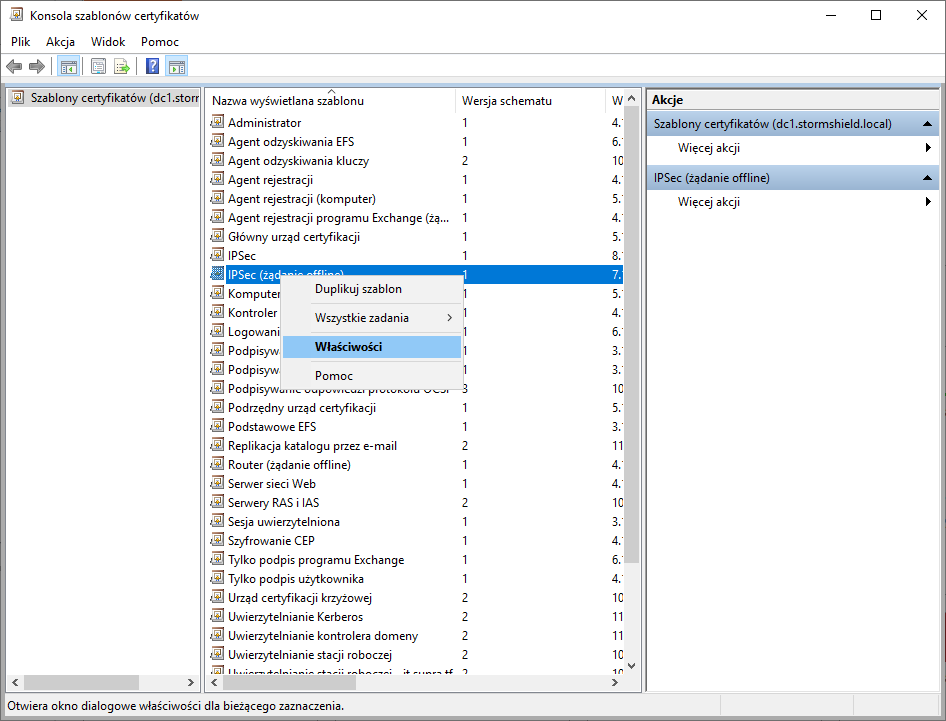

W konfiguracji szablonów wybieramy szablon IPSec (żądanie offline), klikamy prawym i Właściwości.

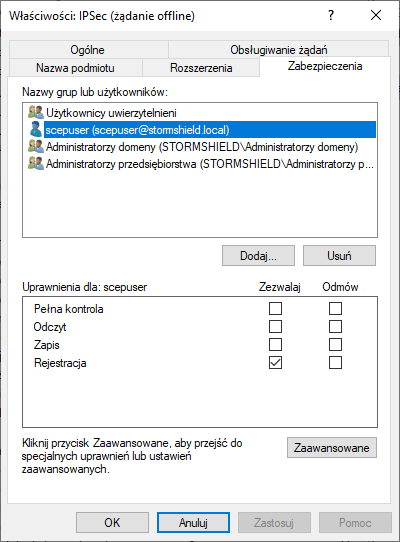

W ustawieniach zabezpieczeń konto scepuser musi mieć uprawnienia do rejestracji.

Jeśli tak wygląda szablon – w sumie to nie musimy nic więcej robić, bo to oznacza, że wszystko jest już gotowe.

Testowanie SCEP

Ogólnie do przetestowania są płatne narzędzia, z takich darmowych to znalazłem post, który opisuje użycie tutaj. Z tego, co widziałem NCEPa używa się przy instalacji Microsoft Intune, więc myślę, że pod kątem tego narzędzia będzie najlepiej testować.